Злоумышленники использовали украденные сертификаты D-Link в своем ПО для воровства паролей

На днях стало известно, что группа злоумышленников завладела валидными сертификатами D-Link, известного производителя сетевого оборудования. Кроме того, были украдены сертификаты у еще одной тайваньской компании. Полученные сертификаты использовались для создания ПО, которое ворует пароли учетных записей жертв.

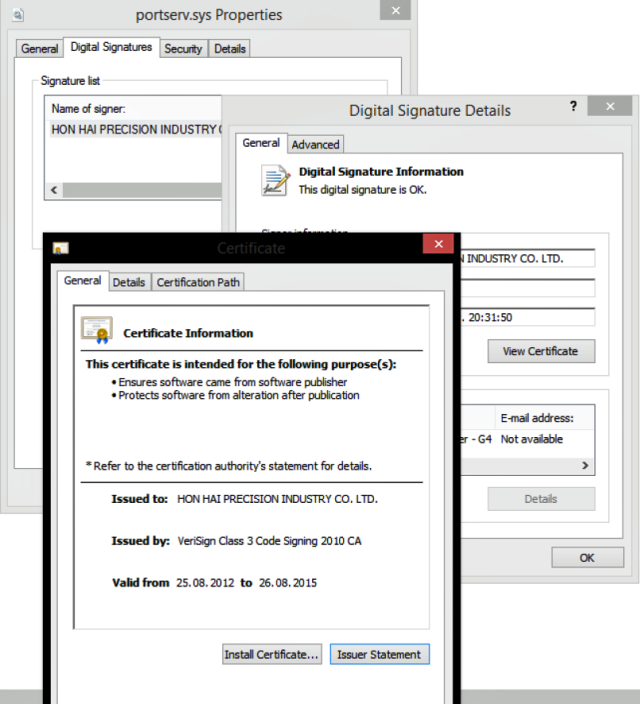

Сертификаты были нужны для того, чтобы антивирусное ПО принимало программы злоумышленников за вполне легитимный софт и не блокировало бы их. Так и вышло, поскольку Microsoft Windows и MacOS, включая многие другие ОС, проверяют безопасность ПО по сертификату, которым оно подписано. В случае с D-Link «уровень доверия» защитного ПО к таким программам весьма высокое.

Что касается злоумышленников, то они принадлежат к группировке BlackTech. Вторая компания, чьи сертификаты о ни увели, называется Changing Information Technology. Обо всем этом рассказал специалист по информационной безопасности из Eset. Злоумышленникам сертификаты были нужны для подписания двух элементов одного вредоноса. Один элемент — удаленно управляемый бэкдор, второй — «уводилка паролей».

Eset классифицирует зловред, как Plead. Этот софт используется для проведения кибершпионских акций в Восточной Азии. Написано об этом зловреде уже немало. Так, компания Japan Computer Emergency Response описала Plead здесь, а Trend Micro — здесь.

По мнению специалистов по информационной безопасности, то, что злуомышленникам удалось украсть сертификаты сразу у двух тайваньских компаний, а затем еще и создать ПО для кражи паролей, подписанное легальными сертификатами, свидетельствует о немалом опыте команды хакеров, которые все это провернули.

Представители компании D-Link подтвердили существование проблемы. В официальном посте рассказывается о том, что сертификаты были похищены «весьма активной группой киберпреступников». Также компания поспешила заявить, что ее клиенты не затронуты кражей. Тем не менее, некоторые из них могут столкнуться с проблемами — ошибками при попытке работать с IP камерами с использованием браузера. Сейчас инженеры D-Link работают над созданием прошивки, которая решает проблему. Те пользователи, кто работает с мобильными приложением, с проблемами не сталкиваются.

D-Link и Changing Information Technology уже отозвали украденные сертификаты. Правда, до момента выхода апдейтов прошивки устройств браузеры будут сообщать о проблемных сертификатах и «легальным» пользователям, о чем уже упоминалось выше. В свою очередь, злоумышленники могут создавать фальшивые сообщения о проблемах с сертификатами, чтобы при клике пользователя на активной кнопке перевести его на фишинговый ресурс или же предложить ему загрузить какое-либо «лечебное» ПО. Компания просит всех удержаться от подобных предложений.

Прием, который использовали злоумышленники, вовсе не нов. Его до этого применяли многие группы, но самым известным кейсом можно назвать Stuxnet. Долгое время шпионское ПО оставалось незамеченным благодаря использованию сертификатов RealTek и Jmicron.

Воровство сертификатов с целью подписания ими шпионского ПО — более распространенный прием злоумышленников, чем принято думать. О первом случае стало известно в 2003 году. Сейчас существуют даже магазины сертификатов, которые кто-то уводит, а кто-то — покупает. Цель — та же, что и у злоумышленников из группы BlackTech — подписание своего ПО легитимным сертификатом.

Один из подобных сервисов без проблем работал, начиная с 2011 года. И если о нем стало известно, это вовсе не значит, что о других подобных «коммерческих предприятиях» станет известно в ближайшее время. Нет, они продолжат работать и проявят себя лишь случайно. И они становятся все более востребованными. Компания Recorder Future опубликовала отчет, в котором указывается, что востребованность украденных сертификатов «белых» провайдеров безопасности лишь растет. В некоторых случаях у киберпреступников есть доступы к аккаунтам в компаниях, которые формируют сертификаты. И по запросу они могут создать необходимый сертификат «под заказ».