Security Week 08: кража мышей через свисток, операция «Блокбастер», Linux Mint с бэкдором

Помимо обозначенных в заголовке новостей недели, продолжает развиваться история с противостоянием Apple и ФБР, или более точно — борьба между вендорами и государством на поле законодательства. Более подробно я об этом написал в предыдущем дайджесте, в комментариях к которому было замечено одно показательное сомнение в важности данной темы. Дескать, какая разница, заставят Apple написать бэкдор к своему же устройству или не заставят — все равно ЦРУ (АНБ, другие комбинации из трех букв) сломает и так, без суда.

Помимо обозначенных в заголовке новостей недели, продолжает развиваться история с противостоянием Apple и ФБР, или более точно — борьба между вендорами и государством на поле законодательства. Более подробно я об этом написал в предыдущем дайджесте, в комментариях к которому было замечено одно показательное сомнение в важности данной темы. Дескать, какая разница, заставят Apple написать бэкдор к своему же устройству или не заставят — все равно ЦРУ (АНБ, другие комбинации из трех букв) сломает и так, без суда.

Может ли ЦРУ (АНБ, итд) взламывать айфоны или не может — мы не знаем, и достоверно не узнаем никогда. Но суть конфликта заключается в том, что Apple пытаются заставить «сломать» собственный смартфон самостоятельно. Компания же сопротивляется, выступая (не прямым текстом, конечно) за разделение труда: задача Apple максимально защитить персональные данные своих клиентов (от кого угодно), задача спецслужб — сделать так, чтобы защита не мешала расследованию преступлений. Об этом говорится в поданном вчера ходатайстве Apple — там юридическим языком оформлены ранее публично высказанные претензии. Самое важное: по мнению Apple ФБР просит слишком много. Типичное действие суда — потребовать у компании дать то, что у нее уже есть (данные из iCloud, логи, исходные коды софта). Но в данном случае от Apple требуют создать что-то новое — инструмент для взлома телефона, которого раньше у компании не было. В Apple назвали такой бэкдор GovtOS (или ГосОсь, если хотите).

Определилась ситуация и с возможными последствиями для индустрии. С одной стороны, если Apple заставят сделать бэкдор, это создаст прецедент для других подобных запросов, и не только в США. Как выяснилось, уже сейчас на рассмотрении находятся запросы по минимум десяти устройствам Apple, где суд требует от Apple сломать свою же защиту. С другой стороны, независимо от результата судебных баталий, данный кейс может заставить Apple решить проблему с помощью технологий, а именно — изменить софт и железо будущих устройств так, что у производителя в принципе не будет возможности добыть пользовательские данные. Вообще никак. В New York Times пишут, ссылаясь на анонимные источники, что работа уже начата.

А теперь к другим новостям. Все выпуски дайджеста — тут.

Несколько уязвимостей в беспроводных мышах позволяют получить полный контроль над компьютером удаленно

Новость. Детали исследования на сайте Bastille Networks.

Подшиваем новость к делу по двум категориям: «Пришла беда, откуда не ждали» и «Никогда такого не было, и вот опять». Если коротко, то в беспроводных мышах у семи разных производителей, включая Lenovo, Dell, Microsoft и Logitech нашли серию уязвимостей. В комплексе они позволяют удаленно подключаться к компьютеру без разрешения пользователя, передавать нажатия клавиш и движения мыши, и таким образом, потенциально, получать полный контроль над системой. В смысле, незачем заражать компьютер вирусом, если код вируса можно удаленно «набрать» и выполнить прямо на системе жертвы, без спроса и в очень быстром темпе. Уязвимости подвержены не Bluetooth-мыши, а устройства со своим приемником и проприетарным протоколом беспроводной передачи данных. А значит, мышами дело не ограничивается: если у вас беспроводная клавиатура с USB-приемником, и к приемнику теоретически можно подключить и мышь тоже, то у вас проблемы. Список подверженных устройств исслоедователи также выложили.

Как так вышло? Очень просто. Требования по безопасности передачи данных к мышам оказались ниже, чем к клавиатурам. Специалисты из Bastille Networks выяснили, что трафик между клавиатурой и компьютером почти всегда зашифрован, в то время как обмен данными между компьютером и мышью не шифруется. Видимо потому, что перехват нажатий клавиш дает очень опасную информацию, а движения мыши сами по себе ничего не раскрывают. Далее выяснилось, что подключиться к приемникам можно вообще без спроса. По идее, добавление новых устройств должно происходить только в специальном режиме спаривания, но по факту это ограничение можно обойти. Наконец, обозначив свое устройство мышью, можно передавать на компьютер и нажатия клавиш, и приемник будет эти нажатия принимать, несмотря на странность такой ситуации.

Ну дальше понятно. Находим уязвимый приемник поблизости (до ста метров), подключаемся, передаем Ctrl-Esc, cmd, и так далее, и тому подобное. Получается крайне опасная штука, которая хоть и не позволяет следить за пользователем, но в режиме «только запись» может стать способом получения полного контроля над системой. В исследовании отмечается, что далеко не все устройства в принципе можно «починить». И решение проблемы пока предоставила только Logitech.

Операция «Блокбастер» помогла раскрыть деятельность группы «Лазарь», ответственную в том числе за атаку на Sony Pictures Entertainment

Новость. Исследование «Лаборатории». Совместный отчет всех компаний-участников расследования.

Взлом Sony Pictures Entertainment стал одной из самых обсуждаемых ИБ-новостей 2014 года, и до сих пор является своего рода эталонным кейсом для демонстрации последствий от атаки: огромные денежные потери, потеря репутации, утечка огромного массива приватных данных, недоступность сервисов, внешних и внутренних, в течение долгого времени. Естественно, сразу возник вопрос о том, кто причастен к взлому. Но в индустрии безопасности этот вопрос — не самый актуальный. Важнее понять, как а) защититься от подобных атак б) как максимально снизить ущерб от будущих атак той же группы.

Чтобы снизить ущерб, требуется выйти за пределы конкретной атаки и проанализировать работу threat actor в целом. А это нелегко: киберпреступники не выпускают пресс-релизов о причастности к атаке, путают следы, меняют и обновляют средства взлома. Операция «Блокбастер» представляет собой редкий пример взаимодействия нескольких компаний с целью сбора и публикации полной информации о деятельности конкретной группы киберпреступников. Группу назвали «Лазарь». Совместная работа многих исследователей позволила атрибутировать этой группировке десятки атак по всему миру, включая и взлом Sony Pictures.

Как вообще можно объединить разные атаки? В нашем исследовании приводится один курьезный пример: в строке user agent одного из модулей, использованных в атаке, есть опечатка: Mozillar вместо Mozilla. По ней можно легко идентифицировать принадлежность. Но обычно анализ связей между атаками требует много времени. Именно поэтому такое исследование стало возможно благодаря сотрудничеству нескольких компаний. В итоге исследователям удалось идентифицировать принадлежность группы к атакам в разных странах, включая Южную Корею, Россию и США, начиная с 2010 года и по настоящее время. Кто же все-таки реально стоит за этими атаками? Факты: значительная часть модулей создавалась в локали Корейского языка, метаданные говорят о нахождении группы в GMT+8 или 9 (Северная и Южная Кореи, значительная часть Азии), множество атак на южнокорейские ресурсы.

Взлом сайта позволил встроить бэкдор в официальные дистрибутивы Linux Mint

Новость. Пост в блоге мэйнтейнеров. Исследование «Лаборатории».

Помните историю про один из самых древних багов? Тогда я упомянул баг из трекера Red Hat от 1999 года, в котором обсуждались вопросы проверки загружаемых обновлений для Linux. Тот баг, с оговорками, закрыли, но проблема осталась: если разработчик операционной системы плохо контролирует ее распространение, рано или поздно это может привести к появлению версий системы с вредоносной функциональностью. Именно поэтому дистрибутивы Linux желательно загружать с официального сайта, так как там гарантируется отсутствие закладок.

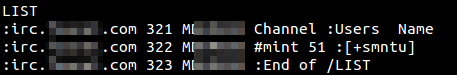

Или не гарантируется? Рано или поздно такое должно было произойти: сайт достаточно популярного дистрибутива Linux Mint взломали, и подменили один из официальных образов системы. Пострадавших оказалось немного: вовремя заметили, скачать дистрибутив с бэкдором можно было только 20 февраля, причем подпорчен был только один образ на одной площадке. Тем не менее, случай показательный. Он позволил оценить последствия такого взлома. Зараженные системы подключались к каналу в IRC, откуда им можно было раздавать команды.

В момент анализа бэкдора экспертами «Лаборатории» в канале светились около 50 систем. Злоумышленник может скачивать произвольные файлы с компьютера или сервера жертвы, особого внимания удостоились доступные сетевые папки, пароли для доступа к форуму Linux Mint. Кроме того, зараженную систему можно использовать для DDoS-атак. В общем, не забывайте сверять контрольную сумму дистрибутивов с эталонной, так? Не совсем, ее также можно подменить, если сайт разработчика взломан. Пока что это разовый инцидент, но он явно требует более сложной системы контроля за чистотой дистрибутивов.

Что еще произошло:

Компании Nissan пришлось отключить систему удаленного управления автомобилем, которая позволяла с помощью телефонного приложения управлять климат-контролем, проверять статус аккумуляторной батареи и т.д. По простой причине: доступ к системе был открыт кому угодно, достаточно знать «секретный» URL и последние цифры серийного номера (он же VIN) автомобиля. Надо отдать должное Nissan: отреагировали быстро, систему выключили до лучших времен. Подвержены оказались около 200 тысяч авто Nissan Leaf.

Древности:

Древности:

Семейство «Datacrime»

Нерезидентные очень опасные вирусы. При запуске зараженного файла стандартно инфицируют не большее одного COM- или EXE-файла во всех текущих каталогах всех доступных дисков. В зависимости от таймера и своих внутренних счетчиков выдают на экран текст:

«Datacrime-1168,-1280» — «DATACRIME VIRUS RELEASED 1 MARCH 1989»

«Datacrime-1480,-1514» — «DATACRIME II VIRUS»

и после этого пытаются форматировать несколько треков винчестера.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 28.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.