Расследование инцидентов ИБ со StaffCop Enterprise 4.4

Здравствуйте! Меня зовут Роман Франк, я являюсь специалистом в области информационной безопасности. Еще недавно я работал в крупной компании в отделе безопасности (техническая защита). У меня было 2 проблемы: не было нормальных современных технических средств защиты и денег на безопасность в бюджете. Зато у меня было свободное время на изучение программных решений, об одном из них — StaffCop Enterprise — я хочу сегодня подробно рассказать.

Опыт мне показал, что 90% времени, которое я тратил на выявление и расследование утечек информации самостоятельно, с программой решается за несколько минут. Я настолько углубился в технические детали решения, что в итоге уволился из той компании и теперь работаю в StaffCop на позиции специалиста технической поддержки.

Давайте разберемся со StaffCop Enterprise

StaffCop Enterprise — система мониторинга действий сотрудников с функционалом DLP.

Программа способна:

- обеспечивать информационную безопасность в компании (обнаруживает утечки информации и расследует инциденты);

- контролировать действия сотрудников (ведет учет рабочего времени, оценивает продуктивность сотрудников, проводит поведенческий анализ, ведет мониторинг бизнес-процессов);

- вести удаленное администрирование (администрирование рабочих мест, инвентаризация компьютеров).

На мой взгляд, ощутимое преимущество — отсутствие необходимости закрываться в локальной сети с невозможностью работы через интернет. Поскольку сейчас сложно говорить о периметре ИБ (в любой компании есть удаленные филиалы или сотрудники на фрилансе), шлюзовые решения не такие гибкие и, зачастую, требуют наличия агента на рабочей станции пользователя.

С этой задачей полного контроля рабочих станций за пределами локальной сети StaffCop легко справляется. Стек технологий, используемых при разработке, позволяет системе быть менее требовательной к ресурсам и легко интегрироваться с другими системами, а разработчикам — при необходимости дорабатывать функционал. Также, в ближайшее время будет выпущен дистрибутив с сертификатом ФСТЭК, который подойдет для защиты объектов, где нужен 4 класс защиты и ниже. Всё это позволяет системе быть выгодной, надежной и полезной разным специалистам.

Начнем с самого главного. Чем система StaffCop может облегчить жизнь безопаснику? Разберем основные головные боли человека, чья задача не допустить взрыва пороховых бочек. Пороховой бочкой может стать информация ограниченного доступа, которая стала известна за пределами компании. Соответственно, главная забота — чтобы не ушло. А, если ушло, то, как найти злоумышленника и покарать.

Контроль конфиденциальной информации

Staffcop контролирует все основные каналы передачи информации с пользовательских ПК на Windows. Linux агент стремится в том же направлении, но пока есть необходимость в сетевом мониторинге.

- Контроль файловых операций / особый контроль файлов. Если вы определили, какие файлы нужно охранять от постороннего глаза, настройки позволяют перехватывать любые операции с этими файлами, в том числе копирование, вывод на печать, сохранение в другом месте и пр. Если кто-либо будет вносить изменения в такие файлы или в их названия, будет создаваться теневая копия документа. Стоит сделать акцент на том, что если в организации присутствует перечень конфиденциальной информации, то сотрудники должны подписать соглашение о неразглашении этой информации и, что более важно, в этом соглашении должно уточняться, что персональные компьютеры являются собственностью компании и данные, обрабатываемые за этими ПК, могут быть скопированы, могут храниться и обрабатываться сотрудниками службы безопасности.

- Контроль съемных носителей. Флешка — самый популярный способ слить информацию. Staffcop позволяет настроить мониторинг USB-устройств. Это значит, что как только кто-то пользуется флешкой, у безопасника в ленте событий отображается факт подключения съемного устройства. Более того, любые файлы, отправленные на съемный носитель, будут перехвачены. Всегда можно будет восстановить полную картину того как именно была скопирована база или иная конфиденциальная информация. Если есть необходимость, а в больших организациях она есть всегда, можно запретить все устройства, кроме разрешенных, тех, кто в белом списке. Данные настройки позволяют работать как с блокировками по ПК пользователей, так и по самим пользователям. Дополнительно к этому имеется контроль типов устройств, например, можно разблокировать съемные жесткие диски, а USB-носители заблокировать.

- Контроль сетевого трафика / особый контроль сайтов. StaffCop контролирует все действия пользователей в сети. Для контроля сетевого трафика используется способ подмены сертификата, благодаря этой подмене перехватывается весь трафик, который идет через соединение https. По умолчанию он зашифрован TLS-протоколом, но благодаря подмене его можно расшифровать, перехватить переписку и тем самым закрыть один из самых важных каналов утечки информации — интернет.

- Перехват почты. Можно перехватывать тело письма, список адресатов, в том числе в копии и в скрытой копии, а также все вложения. Контроль почты реализован по нескольким направлениям: контроль веб-почты, контроль почты, которая использует протоколы POP3, POP3S, SMTP, SMTPS, IMAP, IMAPS, MAPI… Если здесь нет вашего варианта — дайте нам знать!

- Контроль мессенджеров. Основная особенность перехвата, которая позволяет не привязываться к исходникам мессенджеров — привязка всех событий друг к другу. Соответственно, указав приложение WhatsApp, мы получим все скриншоты по этому приложению и ввод с клавиатуры. Можно отфильтровать связанные события по времени. Аналогично и с веб-мессенджерами. Также я бы рекомендовал настроить особый контроль сайтов мессенджеров, при котором скриншоты делаются каждые несколько секунд, если пользователь находится на таком сайте.

- Контроль запуска и установки приложений / особый контроль программ. Вы всегда будете знать, какими программами пользуются сотрудники. Вы можете отфильтровать те приложения, которые не являются допустимыми в вашей организации и заблокировать их. StaffCop дает возможность отслеживать пользователей, которые устанавливают и запускают нелегитимный софт или, например, работают в AutoCAD или в другом корпоративном ПО в личных целях, исполняя заказы сторонних заказчиков. Так же, как и для сайтов, можно настроить выборочный усиленный контроль: если сотрудник запускает определенное приложение, будут производиться снимки экранов с повышенной частотой, например, каждые 2 секунды.

- Контроль принтеров. Для вас теперь не будет тайной, куда уходит бумага. Фиксируются события отправки документов на печать, при включенном теневом копировании будет делаться теневая копия распечатанных документов.

Поиск потенциальных утечек

Организационные меры хороши ровно до тех пор, пока они выполняются, в остальных же случаях, технические меры защиты — необходимость.

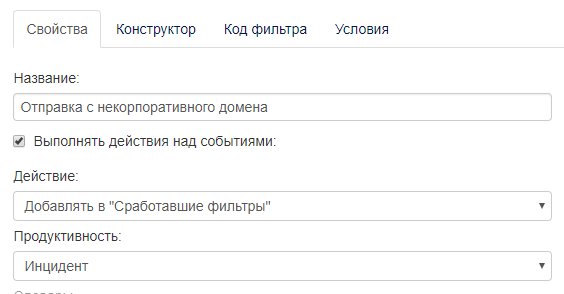

- Ваши коллеги пользуются личной почтой и облачными сервисами для отправки рабочих файлов? Имеется специальный фильтр, который позволяет отслеживать всю почту, которая отправляется не с корпоративного домена. Можно увидеть, что человек использует личную почту, перехватить сообщение, заметить утечки. Реализован перехват документов, отправленных в облако. Если сотрудник загружает туда документ, сохраняется его теневая копия.

Можно отфильтровать всех пользователей, которые отправляли письма не с корпоративной почты. Это особенно важно, поскольку, как только документ ушел в интернет, вы перестаете его контролировать. Важно помнить, не все сливы информации совершаются по злому умыслу. Банальные ошибки пользователей могут стоить больших денег для организации.

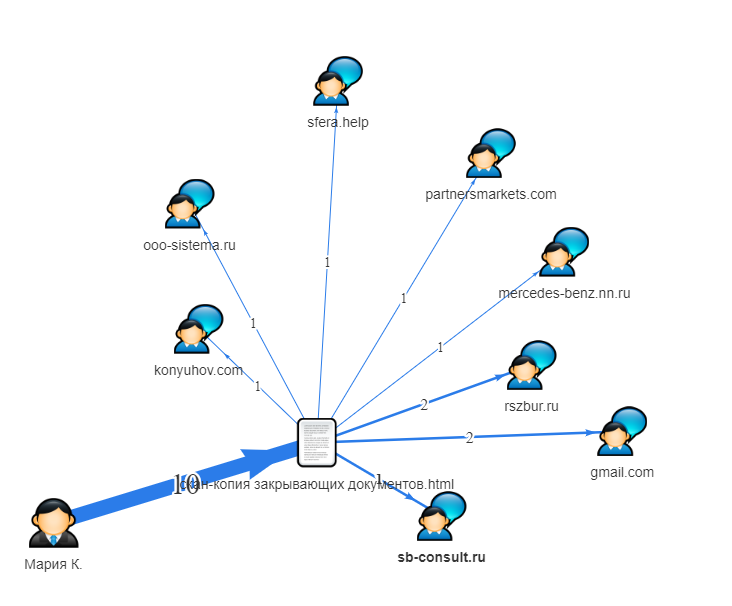

- Вы знаете, с кем общаются ваши сотрудники в рабочее время? Вы имеете право это знать, если предупредили их. Имеется специальный граф, который позволяет увидеть взаимосвязи между пользователями по любым каналам общения. Самый популярный кейс — это конфиденциальная информация. Имена файлов известны. Благодаря подобному графу всегда можно отследить кто и на какие адреса отправлял данные документы. Как только документ покинул пределы организации, это становится хорошо видно. Такой отчет подойдет для руководителя, который хочет видеть результат работы безопасника и которому не хочется разбираться во всех фильтрах, потоках информации и данных. Ему просто нужен некий итоговый отчет, желательно небольшой, где видно имя файла, канал отправки, внешний адрес.

- Словари. Можно настроить отправку уведомлений при использовании ненормативной лексики, и таким образом отслеживать всплески негатива и принимать меры. Особенно если пользователи работают с заказчиками — недопустимо, чтобы они применяли ненормативную лексику в общении.

- Личные карточки сотрудников. Личная карточка содержит всю информацию по определенному пользователю. Например, за каким компьютером работает, топ сайтов, топ приложений, которые он запускает, поисковые запросы, перехваченные файлы, последние скриншоты. Можно отследить граф коммуникаций — связи с другими сотрудниками внутри организации: с кем чаще общается, по каким каналам связи. Это своеобразное досье, личное дело, из которого можно получить общую информацию о сотруднике. Такие карточки можно создавать не только для людей, но и для файлов, компьютеров. Карточки сотрудников хорошо подойдут для расследования инцидентов. Как вводная информация о пользователе.

- Детектор аномалий поведения пользователей используется для определения утечек. Резкая перемена поведения сотрудников — повод обратить внимание. Детектор StaffCop Enterprise по умолчанию настроен на превышение среднего значения появления какого-либо события в 10 раз. Самый популярный кейс — увеличение операций копирования. Например, был случай фиксации копирования большого количества документов на USB-носитель. Дополнительно было выявлено, что копировалась информация из закрытого сегмента сети, который необходим для работы с чертежами с пометкой «Конфиденциально». Далее в силу вступают физические меры защиты информации и служба безопасности. Сотрудника задерживают для дальнейшего расследования. Детектор аномалий позволит существенно сократить время на выявления инцидентов, для которых сложно или невозможно настроить автоматический фильтр.

Закрытие дыр

Не всегда пассивные меры защиты являются дешевой заменой активных средств защиты. В нашем случае Staffcop является активным средством защиты и позволяет контролировать и закрывать некоторые каналы утечек информации.

- Блокируем личные USB-накопители и CD-диски. Организация может ввести запрет на использование личных съемных носителей. Вводится так называемый «белый» список разрешенных устройств, а все остальные носители, не вошедшие в него, будут заблокированы.

- Блокируем посещение «непродуктивных» сайтов или разрешаем только «продуктивные». Можно задать правила блокировки сайтов по адресу. Правила блокировок работают по подстроке — не обязательно указывать точные адреса и домены. Можно обойтись без продуктов, которые используются для блокировок сайтов.

- Блокируем запуск приложений. Можно внести список приложений, которые могут быть заблокированы, либо наоборот, использовать только разрешенные. При создании замкнутой программной среды нужно очень осторожно подходить к списку разрешенных приложений. В случае ошибки может быть заблокирован вход в систему.

- Настраиваем оповещения на вредоносные действия. По любым событиям, которые мы считаем инцидентом, можно построить фильтр и настроить оповещение. Перечень таких событий определяется самостоятельно заказчиком на этапе тестирования. Например, вредоносным считается копирование на USB-носитель, если по каким-то причинам невозможно настроить «белый» список. Такие события фиксируются, отчет направляется с заданной частотой, например, каждый день или раз в неделю. Можно настроить немедленное оповещение при наступлении определенного события.

Расследование инцидентов

При расследовании инцидентов очень важна доказательная база. Staffcop позволяет хранить историю обо всех событиях, которые совершались пользователем во время мониторинга.

- Инцидент или не инцидент? Надо смотреть подробнее. Есть в системе связь событий и построение многомерных отчетов, техника «Drill-down». Все события между собой взаимосвязаны, например, перехват веб-форм связан с посещением сайтов, когда при входе на какой-либо сайт человек вводит логин и пароль в веб-форму, эту информацию можно перехватить. Если перехват этой формы включен, то мы увидим не только то, что было в этих формах, но и сайт, на котором вводилась форма. «Drill-down» — это проваливание, то есть можно детализировать информацию по событию и посмотреть связанные события.

В системе StaffCop используется OLAP-технология (многомерный куб). Благодаря использованию гибридного режима с двумя базами данных пользователь получает прекрасные результаты по производительности. Отчеты, которые в других системах формируются несколько часов, StaffCop Enterprise формирует за несколько (десятков) секунд. Из отчета можно уточнить любую информацию, связанную с определенным событием.

- Запись с микрофона, видеозапись рабочего стола и скриншоты используются для понимания контекста событий. Например, сработал определенный фильтр, произошло событие, но его контекст непонятен. Запись с микрофона и видеозапись рабочего стола — это два модуля, которые по умолчанию отключены. Запись звука ведется короткими отрезками в 10 минут (можно поставить больше или меньше), при этом не записывается тишина. Также можно записывать видео. Каждое событие сохраняется с маркировкой времени. Если включен модуль видеозаписи рабочего стола, то записывается всё, что происходит на рабочем столе. Стоит понимать, что хранение больших объемов информации обходится дорого. Эту функцию можно использовать точечно, например, если определенный сотрудник попал под подозрение, можно на него поставить такой модуль и следить за всем, что происходит. Скриншоты используются, когда требуется особый контроль сайтов, программ. С помощью этих модулей любое событие можно детализировать по частям. Тонкие настройки позволят подобрать для расследования инцидентов только те модули, которые позволят шаг за шагом выявить не только факт утечки информации и причины, но и, возможно, дополнительные причастные лица и события.

- Быстрое формирование отчетов. В продукте используется гибридная база данных PostgreSQL + ClickHouse, благодаря которым, построение отчетов происходит очень быстро. Недостаток ClickHouse — требовательность к ресурсам. Например, сервер должен иметь хотя бы 16 Гбайт оперативной памяти, 8 или 16 ядер, поэтому такое решение используется только для систем с большим количеством агентов. В таких системах происходит много событий, и чтобы их быстро загрузить, нужен ClickHouse. Если используется PostgreSQL, возникает проблема: при наличии в базе нескольких десятков миллионов событий, то следует задержка с выгрузкой в веб-консоль до 1 минуты, но если постоянно обновлять страницу, то все новые события будут попадать в линзу событий.

Иногда используется гибридный режим, когда одновременно работают две базы данных. Следует отметить, что система StaffCop Enterprise не использует облачных технологий, кроме ABBYY — облачного сервиса для распознавания текста.

Я считаю, что StaffCop — основной инструмент в руках безопасника, который позволит сэкономить время для службы безопасности и деньги для руководства компании.

Требования к ресурсам можно посмотреть здесь.

Подробности об установке.

А если вы хотите погонять систему в тестовом режиме и лично убедиться, подойдет ли StaffCop вам, можно отправить заявку здесь, либо через нашего партнера.

Роман Франк,

специалист технической поддержки StaffCop