Подделываем письма от крупнейших российских банков

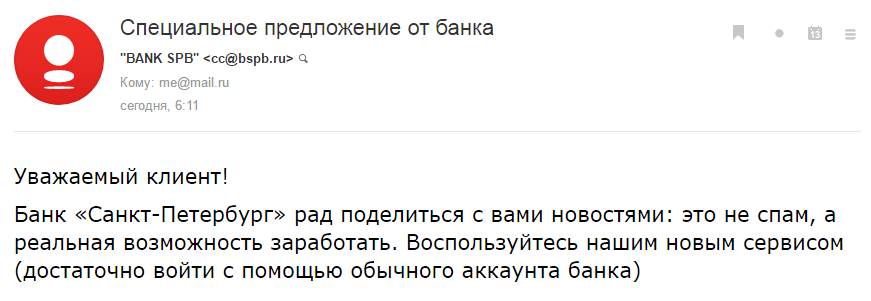

Достаточно простой пример поддельного письма

Для начала немного теории. Электронная почта — это очень удобная вещь, обладающая достаточно серьезным недостатком: письмо очень легко подделать. Вы не всегда можете быть уверены, что это письмо отправил банк, а не какой-то злой хакер, который хочет украсть ваши деньги. Для защиты от этого были придуманы такие вещи, как SPF и DMARC (о них уже много раз писали на Хабре: раз, два и три). Если описывать эти технологии коротко, то они позволяют сказать, кто может отправлять письма от этого домена и что надо делать с поддельными письмами.

Подделка писем при правильном использовании может быть весьма опасной: подумайте, как отреагирует человек, если ему придет не тупой спам, а достаточно адекватное письмо с домена банка с просьбой сменить пароль или с рекламой нового банковского сервиса, на котором можно авторизоваться с помощью основного аккаунта и получить кучу бонусов? Я уверен, что многие поверят этому письму и что-то сделают.

Получается, что БинБанк забыл о такой проблеме и оставил своих пользователей под угрозой. Я немедленно написал в техподдержку письмо, где рассказал об этом. Через некоторое время я получил вежливый ответ от банка, в котором он извиняется за то, что я испытал неудобства.

Когда я понял, что техподдержка вообще не заинтересована в этом, я решил посмотреть, какие еще банки подвержены такой проблеме.

Я выбрал следующие банки из рейтинга banki.ru:

- Сбербанк

- ВТБ

- Тинькофф

- Газпромбанк

- Открытие

- РоссельхозБанк

- Альфабанк

- Московский Кредитный Банк

- Промсвязьбанк

- ЮниКредит Банк

- БИНБАНК

- Росбанк

- Райффайзенбанк

- Акционерный Банк «Россия»

- Рост Банк

- Совкомбанк

- Ак Барс

- Банк Уралсиб

- Банк Русский Стандарт

- Национальный банк «Траст»

- Ситибанк

- Авангард

- Модульбанк

- ДельтаКредит

- Транскапиталбанк

- СМП Банк

- Сетелем Банк

- Локо-Банк

После я посмотрел, используют ли они SPF и DMARC. Есть довольно опасное заблуждение, что SPF достаточно для защиты домена от подделки писем: фактически, многие почтовые сервисы игнорируют SPF (привет, mail.ru), плюс SPF не защитит вас от поддельных писем от несуществующих поддоменов. Обязательно стоит использовать DMARC.

Радует то, что у все банков, кроме четырех (Промсвязьбанк, Акционерный Банк «Россия», Совкомбанк, Уралсиб) хотя бы был настроен SPF.

Пять банков (Сбербанк, Газпромбанк, БИНБАНК, Росбанк и Ситибанк) почти смогли настроить DMARC, но установленная ими политика (none) не требует никаких действий с поддельными письмами.

И только один банк на момент проверки был защищен: это Тинькофф. Вероятно, существование программы вознаграждений за найденные уязвимости и адекватная служба безопасности что-то значат.

В целом, результаты оказались очень грустными: только один банк из 28 защищен (я почти уверен, что и другие банки, которые не попали в список, имеют подобную проблему).

Я отправил каждому банку письмо с описанием проблемы. И вот тут стало совсем грустно: после недельного ожидания и повторной отправки писем я получил всего четыре адекватных ответа (это Промсвязьбанк, РоссельхозБанк, Сбербанк и Ситибанк). Остальные проигнорировали письма или отправили стандартное сообщение о том, что мое обращение принято и я получу ответ в ближайшее время (нет). Отдельный привет Газпромбанку, который захотел общаться только по телефону.

С момента отправки последнего уведомления об уязвимости прошло больше месяца (последнее письмо было отправлено 6 марта), результаты следующие: Сбербанк успешно внедрил DMARC, БинБанк начал что-то делать, а Тинькофф просто молодец. Остальные банки, похоже, решили ничего не делать.

На самом деле, ситуация ужасная: во всех системах бывают уязвимости, но когда информацию в готовом виде приносят прямо под нос, возможно, можно что-то сделать? Наверное, хотя бы ответить на письмо?

И да, эта статья ни в коем случае не поощряет мошенничество и отправку поддельных писем от имени банков.

Комментарии (6)

13 апреля 2017 в 14:37

0↑

↓

Заголовок в стиле life news. Мне кажется правильным будет сначала рассказать кто из крупнейших почтовых сервисов поддерживает DMARC. Насколько я понимаю без поддержки этой технологии почтовым сервисом толку от нее будет мало.13 апреля 2017 в 14:55

0↑

↓

На удивление, DMARC поддерживают очень многие: Gmail, Mail.ru, Yandex и т. д. Я бы даже сказал, что письма для большинства пользователей проходят такую проверку.

13 апреля 2017 в 14:41

0↑

↓

Ладно спам от имени банка… Я не мог 3–4 месяца достучатся до людей на тему xss на сайте сбера (дочка в другой стране) и на странице авторизации в онлайн банкинг.

В итоге достучался, признали, но чет даже спасибо не сказали по итогу.Вот реально, в следующий раз проще продать в даркнете

13 апреля 2017 в 15:01

0↑

↓

На самом деле, ситуация ужасная: во всех системах бывают уязвимости, но когда информацию в готовом виде приносят прямо под нос, возможно, можно что-то сделать? Наверное, хотя бы ответить на письмо?

Понимаете какая штука… AFAIK, большая часть банков, наcколько я понимаю (если здесь есть их представители, пусть меня поправят), так или иначе все риски перевешивают на клиентов. Достаточно прочитать их официальные документы. Поэтому они и не дёргаются, ИМХО.

13 апреля 2017 в 15:06

0↑

↓

Извините за беспокойство, можете написать как проверить настроен ли DMARC?

Или если уже есть готовые статьи как провести проверку, то поделиться ссылкой13 апреля 2017 в 15:09

0↑

↓

Проверить, что DMARC настроен можно с помощью удобного сервиса.