Почему большинство людей не используют двухфакторную аутентификацию?

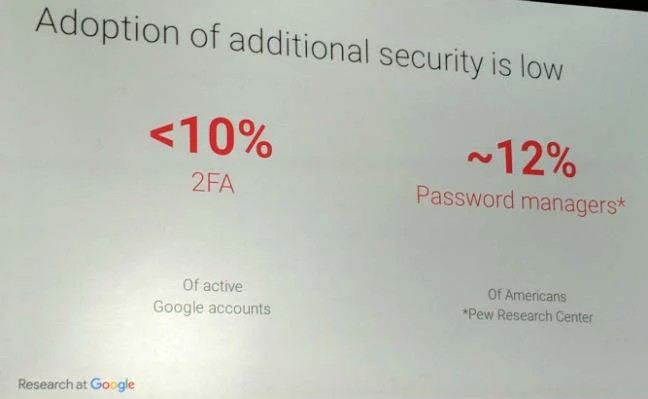

Менее 10% аккаунтов используют двухфакторную аутентификацию, около 12% — менеджеры паролей

Прошло почти семь лет с того момента, как Google представила двухфакторную аутентификацию (2FA), но до сих пор практически никто не использует её.

На январской конференции по информационной безопасности Usenix’s Enigma 2018 с презентацией выступил инженер-программист Google Гжегож Милка (Grzegorz Milka). Он опубликовал печальную статистику того, как обычные пользователи относятся к своей безопасности: менее чем на 10% активных аккаунтов Google используется 2FA и всего около 12% американцев используют менеджеры паролей (статистика Pew Research Center). Недавно эта тема обсуждалась на Geektimes.

Оставим за скобками то, что Google при активации 2FA требует обязательного указания номера телефона — это не устраивает тех, кто не готов делиться персональными данными с корпорацией. Вполне разумная позиция. Но большинство пользователей предпочитают игнорировать 2FA по другим причинам. Почему?

Google является одним из первопроходцев по внедрению 2FA среди крупных интернет-сервисов. Кроме того, компания активно пропагандирует этот метод и распространяет приложение Google Authentificator App для привязки аккаунта к конкретному устройству. Двухфакторная аутентификация работает и просто по SMS.

Небезопасность 2FA по SMS

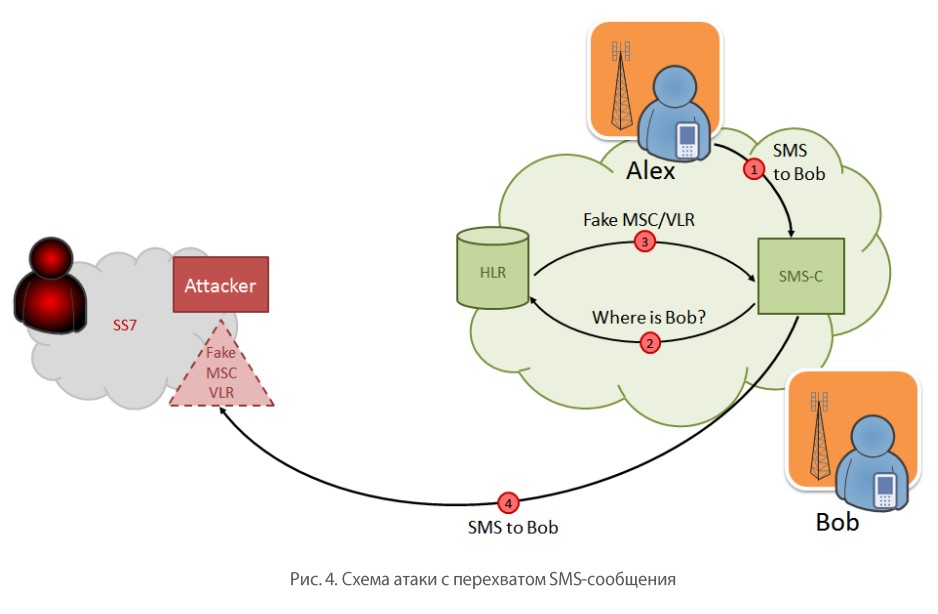

Нужно отметить, что 2FA по SMS уже официально признана небезопасным методом аутентификации из-за неустранимых уязвимостей в сигнальной системе Signaling System 7 (SS7), которая используется сотовыми сетями для взаимодействия между собой.

Специалисты компании Positive Technologies ещё несколько лет назад показали, как происходит перехват SMS. Если вкратце, то атака представляет собой процедуру регистрации абонента в зоне действия «фальшивого» MSC/VLR. Исходными данными являются IMSI абонента и адрес текущего MSC/VLR, что можно получить с помощью соответствующего запроса в сети SS7. После регистрации абонента в зоне «фальшивого» MSC/VLR он перестанет получать входящие вызовы и SMS, а все его SMS будут приходить на узел атакующего.

Конкретный случай проведения атаки со всеми необходимыми командами и скриншотами опубликован в корпоративном блоге Positive Technologies на Хабре.

Перехват чужих SMS — вовсе не теоретические изыски, такие атаки уже проводились неоднократно как хакерами, так и спецслужбами разных стран (см. статью «Спецслужбы начали перехватывать SMS-коды авторизации Telegram»). Хотя в российском случае это могли быть вовсе не спецслужбы, ведь атака через SS7 доступна любому желающему: кто угодно мог перехватить эти SMS, необязательно это были спецслужбы.

Так или иначе, 2FA по SMS уже не является безопасным способом двухфакторной аутентификации. Это официально признал NIST (Национальный институт стандартов и технологий США), который в 2016 году опубликовал новую версию Руководства по цифровой аутентификации. Там сказано, что аутентификация по SMS более не поддерживается и не будет включена как рекомендованный способ аутентификации в будущих версиях Руководства.

Другими словами, в некоторых случаях двухфакторная аутентификация не является безопасной, а скорее внушает пользователям чувство ложной безопасности. Они думают, что их аккаунт не может быть скомпрометирован без мобильного телефона — и поэтому устанавливают, например, более слабый пароль для аккаунта. То есть в таком случае 2FA даже ухудшает безопасность пользователя.

Google не реализовала иные способы 2FA, например, с отправкой кода на другой адрес электронной почты — возможно, посчитала их тоже не слишком безопасными, как и 2FA по SMS. Но какой бы способ 2FA мы ни использовали — в любом случае это дополнительные телодвижения для пользователя. То есть людям банально неудобно. Похоже, что многие готовы пожертвовать безопасностью ради удобства.

Неудобно?

Собственно, предположение о неудобстве подтвердил и Гжегож Милка, тот самый докладчик из Google. Журналисты The Register спросили у него, почему Google не включит двухфакторную аутентификацию по умолчанию для всех аккаунтов? Ответ был такой: юзабилити. «Речь о том, сколько пользователей уйдёт, если вынудим их использовать дополнительную безопасность».

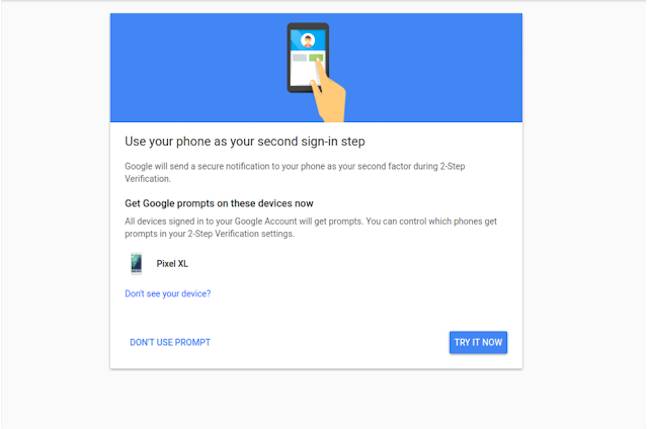

Google как может пытается упростить процесс. Например, в июле 2017 года компания запустила быстрый вход с помощью уведомлений на телефоне (Google Prompt). Здесь коды подтверждения не используются, а вместо этого достаточно нажать на уведомление от Google на телефоне и подтвердить вход.

Но судя по статистике, пользователям даже такой способ 2FA кажется излишне сложным. Любое лишнее нажатие клавиши, любой дополнительный экран — это затруднение, ухудшение удобства использования. Даже самое простейшее действие в интернете может вызвать затруднение у части аудитории. Google говорит, что при попытке установить этот защитный механизм более 10% пользователей не смогли ввести в окно код, присланный по SMS.

Получается, что большинство пользователей просто не готовы жертвовать удобством ради безопасности. Кто-то считает, что ему «нечего скрывать». Или что его аккаунт не представляет ценности для злоумышленников и поэтому он никогда не станет жертвой взлома. Чтобы защитить таких людей, Google пытается совершенствовать эвристики и обнаруживать факты взлома по действиям пользователя. Проблема в том, что реагировать в таких случаях нужно очень быстро: в течение нескольких минут, пока злоумышленник не осуществил все свои планы.

Анатомия типичного взлома. Из презентации Google. Как видим, злоумышленник успевает осуществить все действия за 15 минут

Google говорит, что активность во взломанных аккаунтах имеет ряд схожих признаков. Сразу после входа злоумышленник отключает уведомления, проводит поиск ценных активов в архиве писем (кошельки Bitcoin, интимные фотографии, файлы с паролями и проч.), копирует контакт-лист и устанавливает фильтр для скрытия своих действий от владельца.

Google как может пытается бороться с такой активностью, уведомляя владельца аккаунта разными способами и подталкивая его активировать 2FA. Но как говорила Маша Седова, сооснователь компании Elevate Security, тривиальные способы не работают из-за общего отсутствия интереса к безопасности у пользователей.