Основы информационной безопасности. Часть 4. Стандарты и спецификации

Это четвертая статья в цикле статей по теме «основы информационной безопасности». Описанные ранее вопросы:

- Часть 1: Виды угроз

- Часть 2: Информация и средства ее защиты

- Цена ошибки

- Часть 3: Модели информационной безопасности

Специалистам в области информационной безопасности сегодня почти невозможно обойтись без знаний соответствующих стандартов и спецификаций. На то имеется несколько причин. Формальная состоит в том, что необходимость следования некоторым стандартам, таким как «криптографические» стандарты или «руководящие документы» закреплена законодательно. Однако наиболее убедительны содержательные причины.

Во-первых, стандарты и спецификации — одна из форм накопления знаний, прежде всего о процедурном и программно-техническом уровнях информационной безопасности. В них зафиксированы апробированные, высококачественные решения и методологии, разработанные наиболее квалифицированными специалистами.

Во-вторых, и те и другие являются основным средством обеспечения взаимной совместимости аппаратно-программных систем и их компонентов.

В-третьих перед стандартами информационной безо¬пасности стоит непростая задача примирить три разные точки зрения, «производителя средств защиты», «потребителя» и различных «специалистов по сертификации», а так же создать эффективный механизм взаимодействия всех сторон.

Потребители заинтересованы в методах, позволяющих выбрать продукт, соответствующий их запросам и решающий их проблемы, для чего им необходима шкала оценки безопасно¬сти. А так же потребителю необходим инструмент, с помощью которого он сможет сформулировать свои требования перед произво¬дителем. К большому сожалению, многие потребители зачастую не пони¬мают, что требования безопасности обязательно противоречат не только удобству работы, но быстродействию, а чаще накладывают определенные ограничения на совместимость и, как правило, вынуждают отказаться от широко распространенных, удобных в использовании, но менее защищенных средств.

Специалисты по сертификации рассматривают стандарты как инструмент, позволяющий им оценить уровень безопасности и предоставить потребителям возможность сделать для себя наиболее эффективный выбор.

Одним из первых и наиболее известных документов стала так называемая «Оранжевая книга» разработанная в 90-х как «Критерии безопасности компьютерных систем» Министерства обороны США. В ней определены 4 уровня безопасности, A, B, C, D, где А наиболее высокий уровень безопасности, в котором, соответственно, предъявляются самые жесткие требования.

Хоть «Оранжевая книга» и стала одной из первых наиболее известных документов, однако понятно, что каждое государство, которое хочет обеспечить свою информационную безопасность, разрабатывало свою документацию — «национальные стандарты», в сфере информационной безопасности. К ним можно отнести «Европейские критерии безопасности информационных технологий», «Канадские критерии безопасности компьютерных систем», а так же «Британские практические правила управления информационной безопасностью» на основе которого, кстати, создан международный стандарты ISO/IEC 17799:2000 (BS 7799—1:2000). В данный момент последняя версия стандарта ISO/IEC 27001:2013, а так же «Руководящие документы Гостехкомиссии СССР» (а позднее России).

Следует отметить, что американцы высоко оценили деятельность «Гостехкомиссии СССР». В американских изданиях писали, что советский орган по защите информации и противодействию технической разведке тщательнейшим образом изучает все, что известно на Западе о Советском Союзе, и разрабатывает «огромное количество материалов в целях искажения действительной картины». Комиссия, как сообщали они, контролирует все военные парады и учения, на которых присутствуют иностранцы, строительство ракетных баз и казарм, при этом в некоторых областях достижения умышленно скрываются, в других таких как противоракетная оборона, значительно преувеличиваются. Деятельность Гостехкомиссии на данном направлении действительно очень скоро принесла свои первые плоды. Как писала американская газета «Нью-Йорк Таймс», уже в 1977 г. вследствие мер, принятых на судостроительных заводах и верфях СССР, у американцев возникли проблемы с контролем за ходом строительства советских подводных лодок.

Результатами работы «Гостехкомиссии СССР» в советский период стало не только повышение защищенности информации на предприятиях ВПК, испытаний новых видов вооружения на полигонах. Была проведена серьезная работа по обеспечению безопасности информации, обрабатываемой в АСУ и ЭВМ, в частности, созданы защищенные системы управления ЭВМ и средства обработки конфиденциальных документов, исключающие утечку секретной информации, внедрены каналы связи на уровне правительственных органов и высшего командования Советской Армии и многое другое.

Так же нельзя не отметить что ранее указанная роль стандартов зафиксирована и в Федеральном законе «О техническом регулировании» от 27.12.2002 N 184-ФЗ

Необходимо отметить, что в число принципов стандартизации, провозглашенных в упомянутом законе, в Статье 7 «Содержание и применение технических регламентов» входит принцип применения международного стандарта как основы разработки национального стандарта, за исключением случаев, если такое применение признано невозможным вследствие несоответствия требований международных стандартов климатическим и географическим особенностям, техническим или технологическим особенностям или по иным основаниям, или если Российская Федерация, выступала против принятия международного стандарта или отдельного его положения.

Статья 7. Пункт 8:

Международные стандарты должны использоваться полностью или частично в качестве основы для разработки проектов технических регламентов, за исключением случаев, если международные стандарты или их разделы были бы неэффективными или не подходящими для достижения установленных статьей 6 настоящего Федерального закона целей, в том числе вследствие климатических и географических особенностей Российской Федерации, технических и (или) технологических особенностей. (в ред. Федерального закона от 18.07.2009 N 189-ФЗ)

Национальные стандарты Российской Федерации могут использоваться полностью или частично в качестве основы для разработки проектов технических регламентов.

Так как с практической точки зрения, количество стандартов и спецификаций, включая международные, национальные и отраслевые в области информационной безопасности бесконечно, приведем только некоторые из них, полный список национальных стандартов предоставлен на сайте ФСТЭК России в соответствующем разделе «Национальные стандарты».

| Обозначение | Наименование на русском языке |

|---|---|

| ГОСТ Р 50739–95 | Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования |

| ГОСТ Р 50922–2006 | Защита информации. Основные термины и определения |

| ГОСТ Р 51188–98 | Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство |

| ГОСТ Р 51583–2014 | Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения |

| ГОСТ Р 53110–2008 | Система обеспечения информационной безопасности сети связи общего пользования. Общие положения |

| ГОСТ Р 53111–2008 | Устойчивость функционирования сети связи общего пользования. Требования и методы проверки |

| ГОСТ Р 53113.1–2008 | Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения |

| ГОСТ Р 53113.2–2009 | Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 2. Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов |

| ГОСТ Р 54581–2011 / ISO/IEC TR 15443–1:2005 | Информационная технология. Методы и средства обеспечения безопасности. Основы доверия к безопасности ИТ. Часть 1. Обзор и основы |

| ГОСТ Р 54582–2011 / ISO/IEC TR 15443–2:2005 | Информационная технология. Методы и средства обеспечения безопасности. Основы доверия к безопасности информационных технологий. Часть 2. Методы доверия |

| ГОСТ Р 54583–2011 / ISO/IEC TR 15443–3:2007 | Информационная технология. Методы и средства обеспечения безопасности. Основы доверия к безопасности информационных технологий. Часть 3. Анализ методов доверия |

| ГОСТ Р ИСО 7498–1–99 | Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель |

| ГОСТ Р ИСО 7498–2–99 | Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации |

| ГОСТ Р ИСО/МЭК ТО 13335–5–2006 | Информационная технология. Методы и средства обеспечения безопасности. Часть 5. Руководство по менеджменту безопасности сети |

| ГОСТ Р ИСО/МЭК 15408–1–2012 | Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель |

Для примера рассмотрим ГОСТ Р 53113.2–2009 «Информационная технология (ИТ). Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов».

Часть 2. Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов.

В данном стандарте представлены не только общая схема функционирования скрытых каналов в автоматизированной системе, правила формирования модели угроз, но и различные рекомендации по защите информации и применяемые при построении системы информационной безопасности методики, учитывающие наличие подобных скрытых каналов.

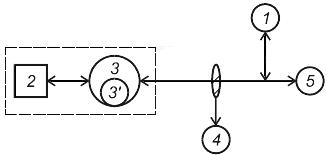

Ниже на рисунке 1, представлена общая схема функционирования скрытых каналов в автоматизированной системе.

Рисунок 1 — Общая схема механизма функционирования скрытых каналов в автоматизированной системе

1 — нарушитель безопасности (злоумышленник), целью которого является несанкционированный доступ к информации ограниченного доступа либо несанкционированное влияние на автоматизированную систему;

2 — информация ограниченного доступа либо критически важная функция;

3 — субъект, имеющий санкционированный доступ к 2 и 5;

3' — агент нарушителя безопасности, находящийся в замкнутом контуре с 2 и взаимодействующий с 2 от имени субъекта 3;

4 — инспектор (программное, программно-аппаратное, аппаратное средство или лицо), контролирующий (ее) информационное взаимодействие 3, пересекающее замкнутый контур, отделяющий объект информатизации от внешней среды;

5 — субъект, находящийся вне замкнутого контура, с которым 3 осуществляет санкционированное информационное взаимодействие

Угрозы безопасности, которые могут быть реализованы с помощью скрытых каналов, включают в себя:

1. Внедрение вредоносных программ и данных;

2. Подачу злоумышленником команд агенту для выполнения;

3. Утечку криптографических ключей или паролей;

4. Утечку отдельных информационных объектов.

Защита информации, информационных технологий и автоматизированных систем от атак, реализуемых с использованием скрытых каналов, является циклическим процессом, включающим в себя следующие этапы, повторяющиеся на каждой из итераций процесса:

1. Анализ рисков для активов организации, включающий в себя выявление ценных активов и оценку возможных последствий реализации атак с использованием скрытых каналов

2. Выявление скрытых каналов и оценка их опасности для активов организации

3. Реализация защитных мер по противодействию скрытых каналов

4. Организация контроля за противодействием скрытых каналов.

Цикличность процесса защиты от угроз информационной безопасности, реализуемых с использованием скрытых каналов, определяется появлением новых способов построения скрытых каналов, неизвестных на момент предыдущих итераций.

На основании оценки опасности скрытых каналов с учетом результатов проведенного анализа рисков делается вывод о целесообразности или нецелесообразности противодействия таким каналам.

По результатам выявления скрытых каналов формируется план мероприятий по противодействию угрозам, реализуемым с их использованием. Данные мероприятия могут включать в себя реализацию одного из уже известных (либо усовершенствование уже существующих) методов противодействия угрозам информационной безопасности, реализуемым с использованием скрытых каналов.

В качестве защитных мероприятий целесообразно использовать:

1. Снижение пропускной способности канала передачи информации;

2. Архитектурные решения построения автоматизированных систем;

3. Мониторинг эффективности защиты автоматизированных систем.

Выбор методов противодействия угрозам информационной безопасности, реализуемым с использованием скрытых каналов и формирование плана по их реализации определяется экспертами, исходя из индивидуальных особенностей защищаемой автоматизированной системы.

Как видите, даже краткий перечень стандартов, далеко не краткий, не говоря уже о нормативных актах и рекомендациях, однако необходимо обладать хотя бы базовыми знаниями в данной области, чтобы можно было не только ориентироваться, но и применять на практике необходимые стандарты.