Операция BugDrop. Прослушка более 70 украинских целей через встроенные микрофоны на ПК

Специалисты по информационной безопасности из компании CyberX раскрыли детали крупной разведывательной операции, которую неизвестные лица целенаправленно вели на территории Украины. Операция подразумевала установку зловреда на компьютеры жертв и запись разговоров через микрофоны на ПК. Если веб-камеру обычно заклеивают изолентой, то блокировать встроенный микрофон на ПК практически невозможно.

Технический анализ показал высокую квалификацию хакеров. Сложность зловредов и отличная координация атаки указывает на то, что за злоумышленниками стоит мощная организация со значительными ресурсами. Ежедневно с компьютеров жертв скачивалось несколько гигабайт аудиозаписей. Для обработки такого массива данных требуется работа многочисленных сотрудников.

Аудиозаписи копировались на Dropbox, вместе с другими конфиденциальными документами, скриншотами, паролями от веб-сервисов. Поэтому CyberX назвала эту операцию BugDrop.

Жертвами прослушки стали как минимум 70 человек их разных сфер деятельности, в том числе управления критической инфраструктурой, СМИ, научных исследований. Большинство жертв находились на Украине (многие в Донецке и Луганске), несколько человек в России, Саудовской Аравии и Австрии.

Вот примеры нескольких мишеней прослушки:

- Компания-разработчик удалённых систем мониторинга для нефте- и газопроводов.

- Международная организация, которая отслеживает нарушения прав человека, занимается борьбой с терроризмом и расследует кибератаки на критическую инфраструктуру Украины (например, взлом электрической сети «Прикарпатьеоблэнерго» в декабре 2015 года — атака типа BlackEnergy).

- Инженерная компания, которая проектирует электрические подстанции, газовые трубопроводы, сооружения и технические средства водоснабжения.

- Научно-исследовательский институт.

- Редакторы украинских газет.

Специалисты CyberX отмечают некоторое сходство операции BugDrop с другой разведывательной операцией Groundbait, которую выявила компания ESET в мае 2016 года. Сходство есть в тактике, технике и процедурах, которые применялись хакерами. Тем не менее, операция BugDrop организована гораздо более хитроумно с применением более сложных техник и процедур. В частности, обращает на себя внимание применение DLL-инъекции с отражением (Reflective DLL Injection) — продвинутой техники атаки, которая использовалась также во время атаки BlackEnergy на украинскую электрическую сеть, а также применялась спецслужбами США и Израиля в программном обеспечении Stuxnet при атаке на иранские центрифуги по обогащению урана.

DLL-инъекция с отражением позволяет загрузить вредоносный код без обращения к обычным Windows API. В данном случае эта техника применялась для загрузки в память зашифрованных (обфусцированных) DLL, которые из-за применения обфускации не поддаются анализу большинством обычных антивирусов и системами песочниц.

Для сбора данных и управления троянами хакеры использовали общедоступные инфраструктуру — бесплатный хостинг.

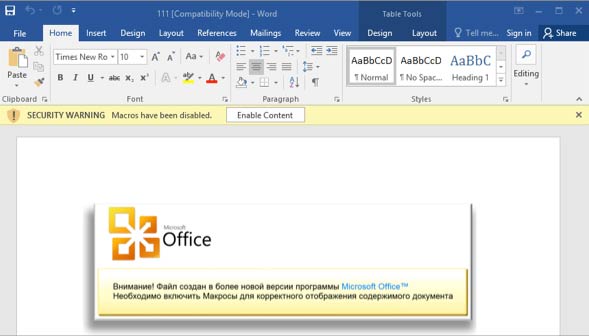

Первоначальное заражение целей осуществлялось путём рассылки таргетированного личного письма каждой жертве. К письму прилагался документ Microsoft Office с вредоносным макросом. Хакеры применяли тактику социальной инженерии, чтобы убедить жертв включить макросы в Microsoft Office (см. скриншот).

Сам вордовский документ содержал список военнослужащих с личными данными, такими как дата рождения и адрес.

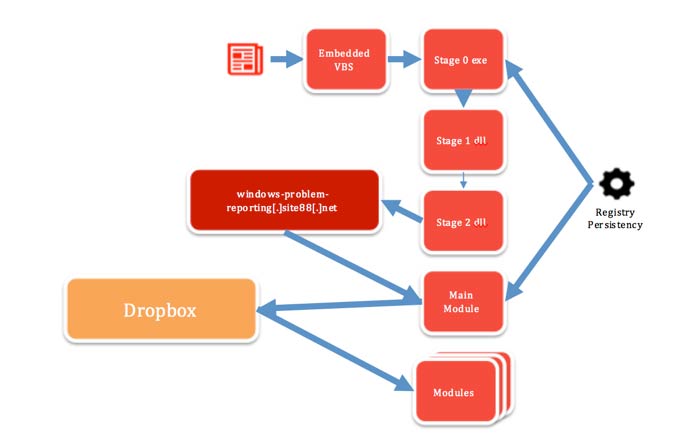

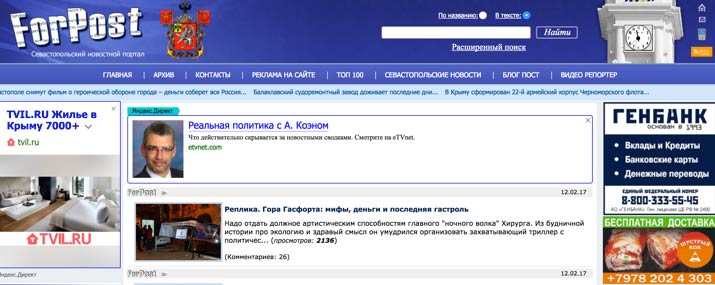

В вордовском документе срабатывал скрипт VB, который извлекал основной загрузчик во временную папку. Загрузчик определяли только 4 из 54 протестированных антивирусов. Интересно, что пиктограмма для файла EXE с загрузчиком была взята с русскоязычного форума (http://sevastopol.su/world.php? id=90195) — это мем с шуткой над украинцами.

Источник пиктограммы:

В ресурсах дроппера находились в DLL, обработанные XOR таким образом, что текущий байт XOR’ится с предыдущим — это гораздо более эффективная техника обфускации, чем обычный XOR.

Библиотеки извлекались во временную папку и внедрялись в память методом Reflective DLL Injection, а сами библиотеки прописывались в реестр Windows.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\drvpath

RUNDLL32 "%USERPROFILE%\AppData\Roaming\Microsoft\VSA\klnihw22.nlp”, RUNNER

Одна из библиотек затем скачивала основной модуль программы с бесплатного хостинга по следующему адресу: windows-problem-reporting.site88.net (внимание: по этому адресу может распространяться вредоносное ПО, так что не заходите на него с рабочего компьютера).

Судя по всему, для инициации передачи основного модуля требовалось подтверждение вручную со стороны оператора.

Основной модуль скачивал различные плагины для разных методов прослушки и сбора данных на компьютере (плагины для поиска файлов на диске и USB-накопителях, сбора паролей и других данных из браузера, записи звука через микрофон, сбора информации о ПК). Программа проверяла безопасность работы — отсутствие виртуальной среды, отсутствие Wireshark и т.д., а затем тоже прописывалась в реестр:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\hlpAsist

RUNDLL32 "%USERPROFILE%\AppData\Roaming\Microsoft\MSDN\iodonk18.dll”, IDLE

Для каждой жертвы применялся индивидуальный набор плагинов.

Собранные данные программа отправляла на Dropbox по аккаунту со следующими учётными данными:

Имя: P*****

Адрес: P********@mail.ru

Перед отправкой на Dropbox файлы обрабатывались шифром Blowfish. В качестве ключа шифрования использовался ID конкретного компьютера.

Компания CyberX опубликовала хэши SHA-256 для файлов, которые использовались в операции BugDrop.

Документ-приманка с фамилиями военнослужащих997841515222dbfa65d1aea79e9e6a89a0142819eaeec3467c31fa169e57076a

Дропперf778ca5942d3b762367be1fd85cf7add557d26794fad187c4511b3318aff5cfd

Плагины

Сбор скриншотов: 7d97008b00756905195e9fc008bee7c1b398a940e00b0bd4c56920c875f28bfe

dc21527bd925a7dc95b84167c162747069feb2f4e2c1645661a27e63dff8c326

7e4b2edf01e577599d3a2022866512d7dd9d2da7846b8d3eb8cea7507fb6c92a

Кейлоггер: fc391f843b265e60de2f44f108b34e64c358f8362507a8c6e2e4c8c689fcdf67

943daa88fe4b5930cc627f14bf422def6bab6d738a4cafd3196f71f1b7c72539

bbe8394eb3b752741df0b30e1d1487eeda7e94e0223055771311939d27d52f78

6c479da2e2cc296c18f21ddecc787562f600088bd37cc2154c467b0af2621937

01aab8341e1ef1a8305cf458db714a0392016432c192332e1cd9f7479507027f

Сборщик файлов06dcf3dc4eab45c7bd5794aafe4d3f72bb75bcfb36bdbf2ba010a5d108b096dc

daf7d349b1b12d9cf2014384a70d5826ca3be6d05df13f7cb1af5b5f5db68d54

24f56ba4d779b913fefed80127e9243303307728ebec85bdb5a61adc50df9eb6

a65e79bdf971631d2097b18e43af9c25f007ae9c5baaa9bda1c470af20e1347c

Сборщик файлов с USB: a47e6fab82ac654332f4e56efcc514cb2b45c5a126b9ffcd2c84a842fb0283a2

07c25eebdbd16f176d0907e656224d6a4091eb000419823f989b387b407bfd29

3c0f18157f30414bcfed7a138066bc25ef44a24c5f1e56abb0e2ab5617a91000

Сбор данных из браузера: fb836d9897f3e8b1a59ebc00f59486f4c7aec526a9e83b171fd3e8657aadd1a1

966804ac9bc376bede3e1432e5800dd2188decd22c358e6f913fbaaaa5a6114d

296c738805040b5b02eae3cc2b114c27b4fb73fa58bc877b12927492c038e27c

61244d5f47bb442a32c99c9370b53ff9fc2ecb200494c144e8b55069bc2fa166

cae95953c7c4c8219325074addc9432dee640023d18fa08341bf209a42352d7d

a0400125d98f63feecac6cb4c47ed2e0027bd89c111981ea702f767a6ce2ef75

Микрофон: 1f5e663882fa6c96eb6aa952b6fa45542c2151d6a9191c1d5d1deb9e814e5a50

912d54589b28ee822c0442b664b2a9f05055ea445c0ec28f3352b227dc6aa2db

691afe0547bd0ab6c955a8ec93febecc298e78342f78b3dd1c8242948c051de6

Сбор информации о компьютере: c9bf4443135c080fb81ab79910c9cfb2d36d1027c7bf3e29ee2b194168a463a7

5383e18c66271b210f93bee8cc145b823786637b2b8660bb32475dbe600be46e

d96e5a74da7f9b204f3dfad6d33d2ab29f860f77f5348487f4ef5276f4262311