Обзор маршрутизатора Draytek серии 2925. Часть вторая

В первой части обзора серии маршрутизаторов Draytek 2925n, мы подробно рассмотрели, как устройство позиционируется на рынке, схему использования маршрутизатора, его ключевые функции и примеры их использования, ознакомились с подробной технической спецификацией, посмотрели комплектацию и внешний вид маршрутизатора, подробно разобрали функции индикаторов и интерфейсов устройства.

Полученные результаты однозначно демонстрируют широкие возможности маршрутизатора в купе с «гигабитом», который может понадобиться предприятию уровня SMB и SMB+ или небольшому филиалу крупной компании, которые «переросли» предельную скорость сетевых подключений в 100Мбит\с и нуждаются в сотнях мегабит в локальной сети и на WAN-интерфейсах к Интернет-провайдеру. Поэтому, устройство имеет огромный потенциал для использования в ресурсоёмких корпоративных сетях. Нагрузочное тестирование, с результатам которого вы можете ознакомиться в первой части обзора, показало неплохие результаты. Первая часть обзора доступна по этой ссылке.

В данной части обзора мы подробно рассмотрим веб-интерфейс устройства, познакомимся с его особенностям и примером настройки таких функции и интерфейсов как WAN и LAN, Load-balancing, беспроводная сеть, VPN (PPTP, IPSec и SSL), сетевой экран, NAT, специальными инструментами авто настройки и централизованного управления точками доступа — Central AP Management и VPN-соединениями на удалённых маршрутизаторах –Central VPN Management, управление пропускной способностью, функцией создания кластера высокой доступности из нескольких маршрутизаторов, а также функции USB, диагностики и мониторинга маршрутизатора.

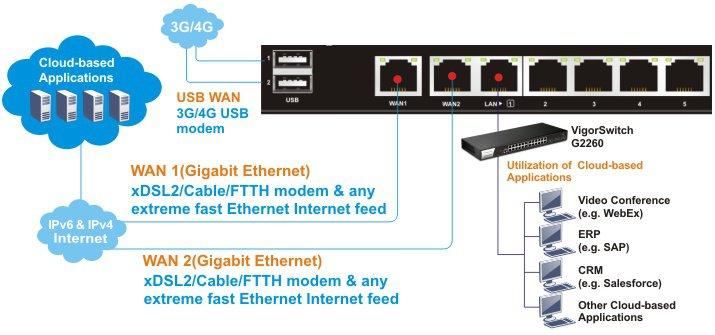

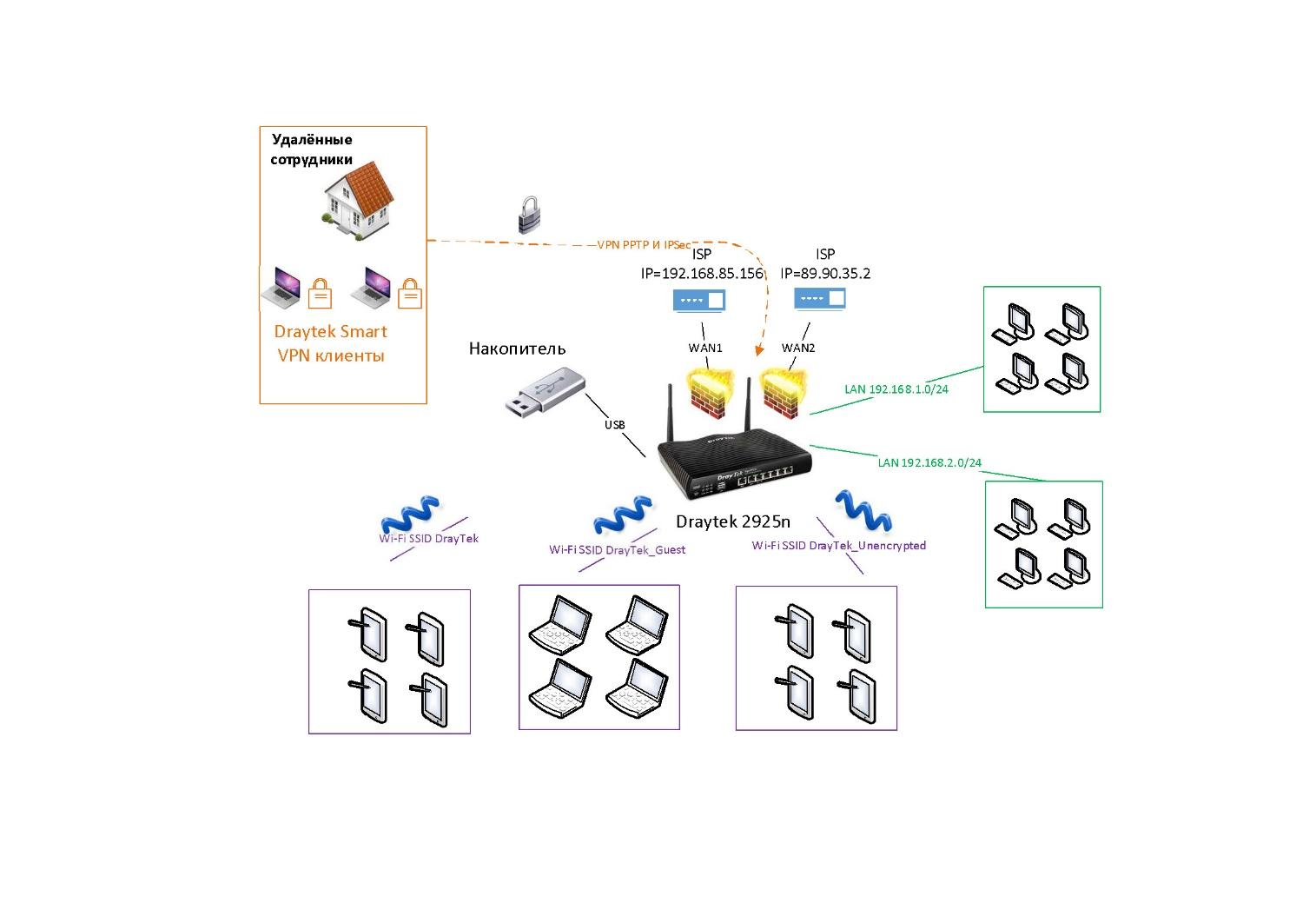

Ниже представлена общая схема подключения маршрутизатора.

Рис. 0

Рис. 0–1

Обращаю внимание что все Ethernet все порты WAN и LAN «гигабитные».

По умолчанию, на маршрутизаторе включена открытая беспроводная сеть с именем Draytek и DHCP-сервер, можно подключиться к ней или использовать один из портов LAN.

После подключения к маршрутизатору с ПК и успешного получения IP адреса, из сети 192.168.1.0/24, откроем его веб-интерфейс, для этого в веб-браузере нужно набрать IP LAN по умолчанию 192.168.1.1, Username: admin, password: admin. Рекомендую сразу же изменить пароль на более безопасный.

Рис. 1

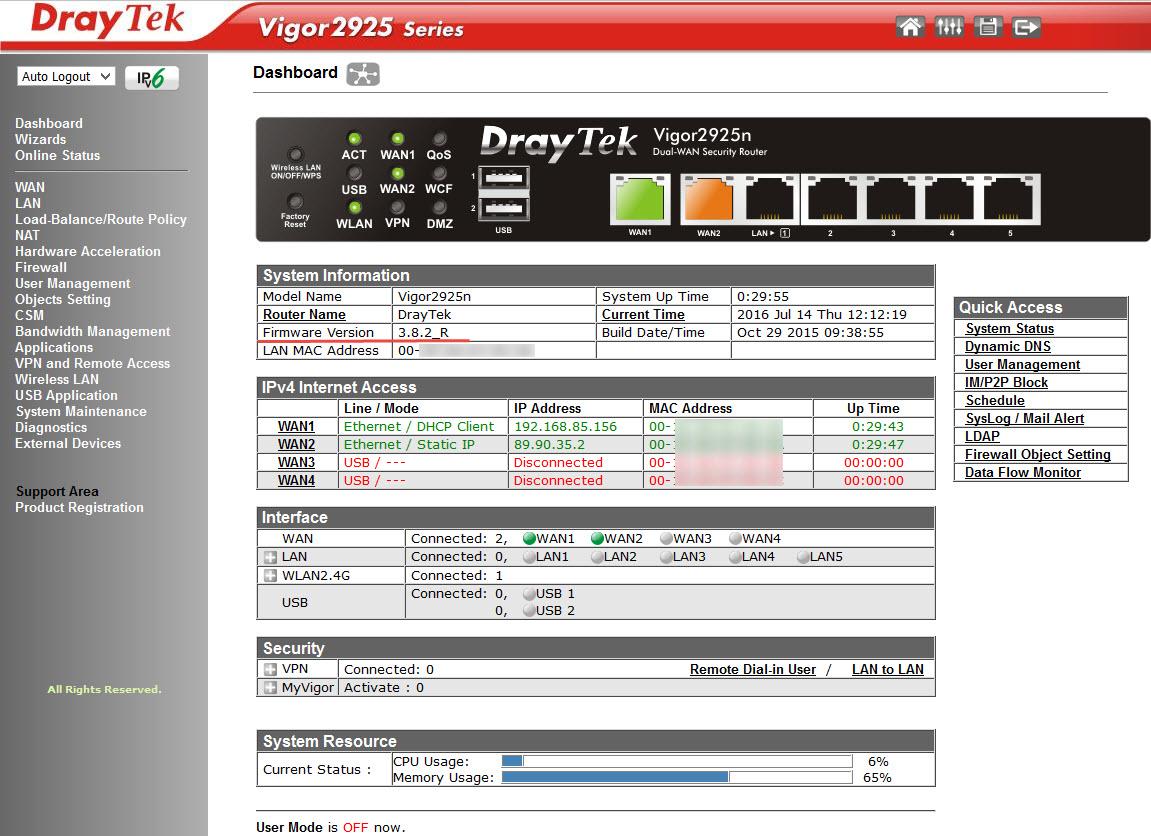

Мы попадаем в меню »Online Status», где отображена основная информация об устройстве

Рис. 2

Ниже, на изображении, представлено меню »Dashboard», в котором наглядно отображается схема подключения маршрутизатора к сетям WAN, LAN и беспроводной WLAN. Просто и наглядно

Рис. 2–1

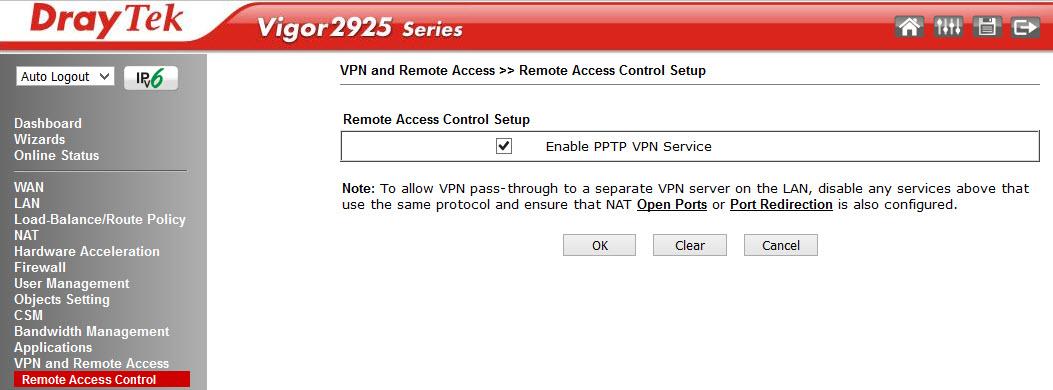

Обращаю внимание что версия прошивки 3.7.8.2_R предустановлена на маршрутизаторах, поставляемых в Россию, такая прошивка отличается от обычной тем что в ней отсутствует шифрование кроме PPTP протокола, выглядит это так:

Рис. 3

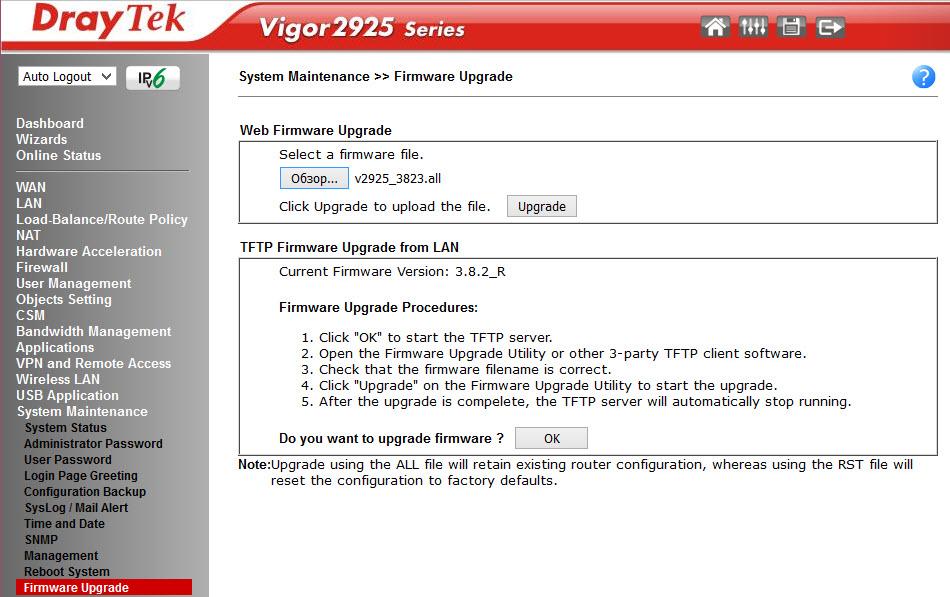

Если этого недостаточно, можно поставить полноценную прошивку, загрузив её с сайта Draytek.com в разделе Supports → Downloads → Firmware — Vigor2925 Series.

Я выбрал последнюю 3.8.2.3 и загрузил её, далее, разархивируем её, в веб-интерфейсе маршрутизатора открываем System Maintenance >> Firmware Upgrade и указываем файл v2925_3823.all, затем нажимаем «Upgrade».

Рис. 4

После успешного обновления, перезагрузим маршрутизатор и получим последнюю прошивку без каких-либо ограничений.

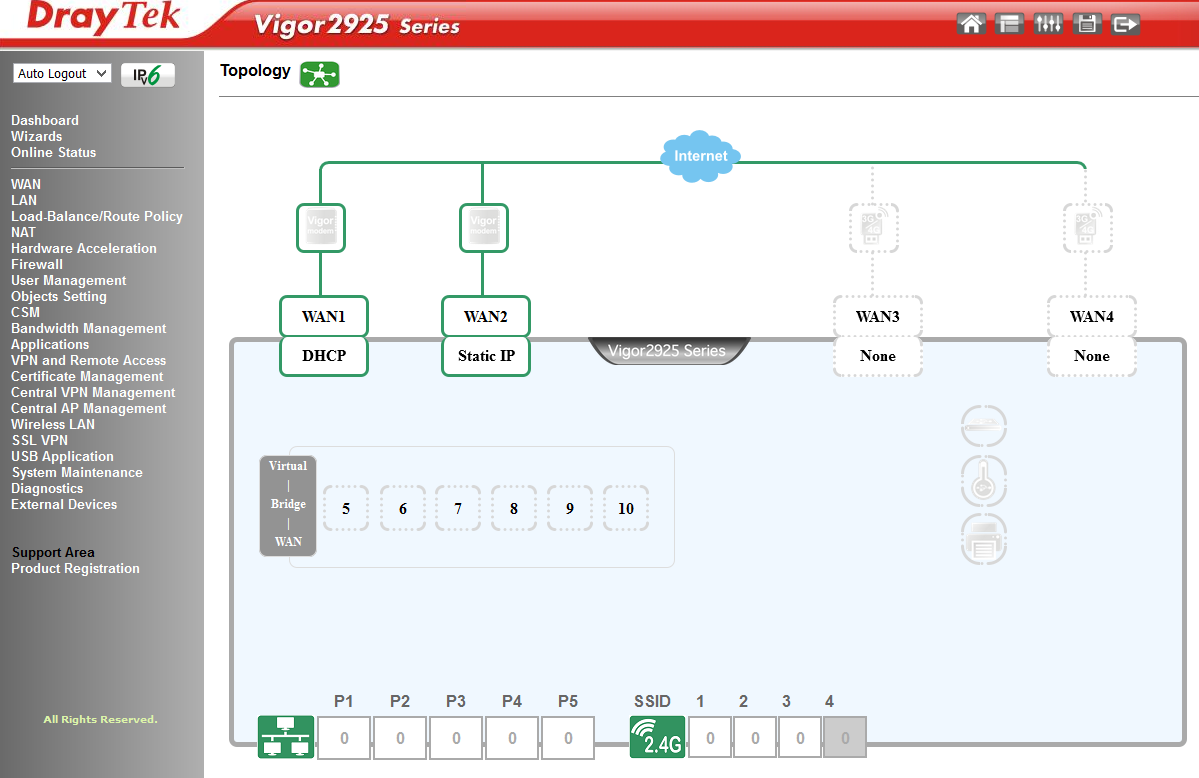

Для наглядности, ниже представлено изображение сетевой схемы для маршрутизатора Draytek 2925n, на примере которой мы будем рассматривать его веб-интерфейс, а также некоторые примеры настройки функций.

Рис. 4–1

Для подключения к Интернет мы используем два WAN интерфейса с несколькими правилами маршрутизации, в случае аварии на первом канале, трафик автоматически пойдёт через резервный.

Мы используем две подсети: LAN0=192.168.1.0/24 и LAN1=192.168.2.0/24. И три беспроводных сети с SSID: DrayTek, DrayTek_Guest и DrayTek_Unencrypted. Они объединены через настройки VLAN с беспроводными сетями. Удалённые клиенты могут подключаться по VPN используя Smart VPN Client и протоколы PPTP и IPSec. Для приложения SmartMonitor включено зеркалирование с LAN портов.

В целом, в независимости от модели маршрутизатора Draytek, структура меню имеет схожую организацию, можно не найти каких-то функций, или обнаружить большее их количество, чем в другой модели или версии встроенного ПО, но структура остаётся неизменной. Слева блок глобальных пунктов меню, структурированных по подсистемам маршрутизатора: Мастера быстрой настройки (Wizards), настройки интерфейсов проводной сети WAN и LAN, затем блок настроек межсетевого экрана (Firewall, Objects Settings, CSM) и управление пользователями (User Management), затем блок настроек специальных приложений маршрутизатора (Applications). Затем два пункта меню отвечающие за централизованное управление беспроводными точками Draytek — Central AP Management и централизованное управление VPN на маршрутизаторах Draytek — Central VPN Management. Далее блок VPN настроек, за ним меню отвечающее за настройку беспроводной сети (Wireless LAN), отдельное меню для настройки USB-порта (USB Application) и наконец меню сервисных функций (System Maintenance) и меню диагностики маршрутизатора (Diagnostics).

Все пункты структурированы просто и логично, в соответствии с сетевым функциям, без какой-то специфичной и запутанной логики.

Каждый глобальный пункт меню включает один или несколько подпунктов. Рассмотрим основные пункты меню, так как маршрутизатор имеет конфигурацию, соответствующую сетевой схеме, которая была представлена выше, по ходу рассмотрения новых пунктов меню станет понятно как настроены те или иные сетевые функции.

Меню Wizards

Здесь находятся мастера настроек, позволяющие в несколько кликов настроить основные функции маршрутизатора. Они представляют из себя цепь из нескольких диалоговых окон, в последнем окне выводится листинг всех сделанных настроек и кнопка «Finish» для их применения. Мне показалось, что данные мастера для совсем ленивых администраторов, так как и без них, настройка основных функций на маршрутизаторе не составляет труда.

Quick Start Wizard — служит для быстрой настройки подключения WAN 1–3 интерфейсов.

Service Activation Wizard — активирует интеллектуальный тематический фильтр сайтов Web Content Filter.

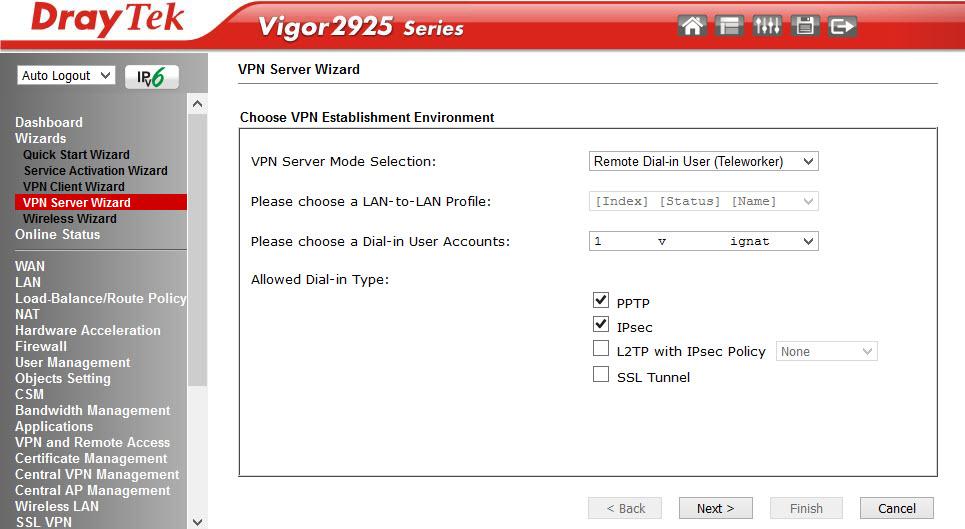

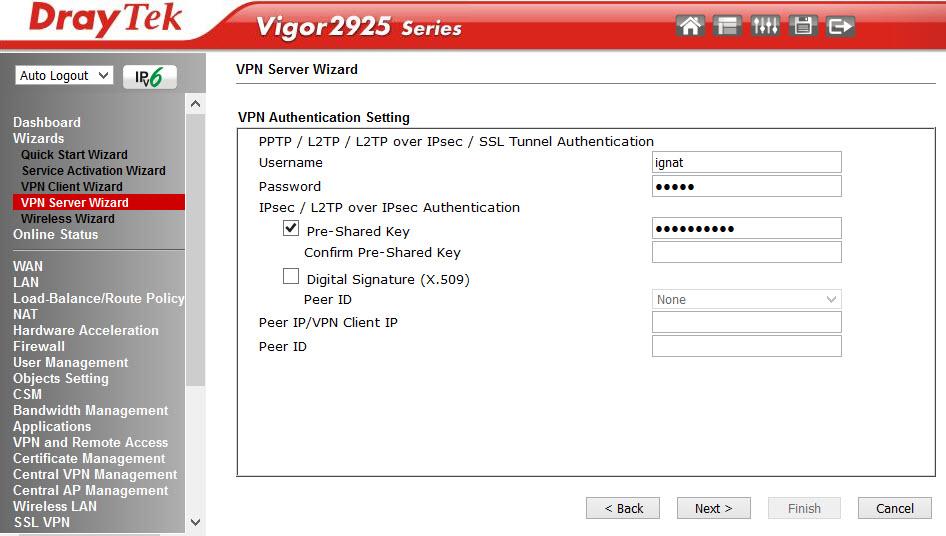

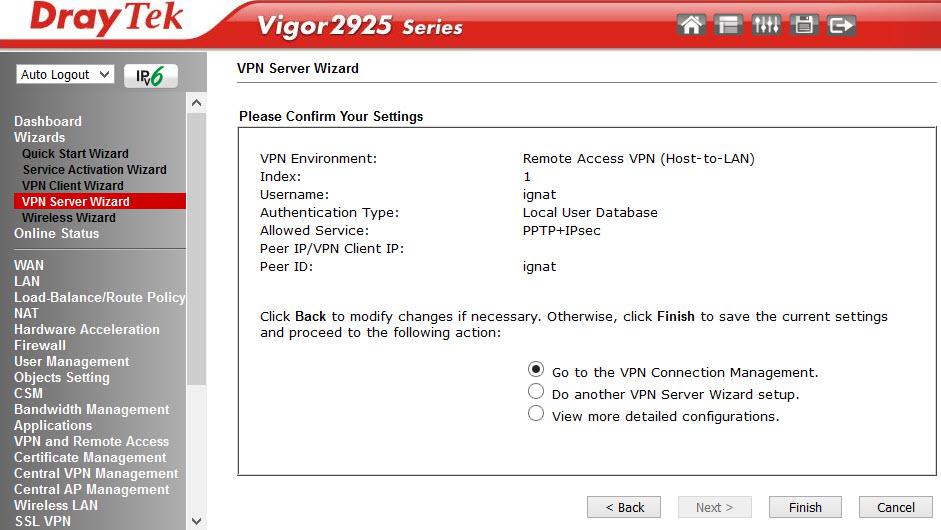

Следующие мастера VPN Client Wizard и VPN Server Wizard показались мне интересными, с помощью них легко настроить работу VPN в режимах LAN-to-LAN и Remote Dial-in User, активировать сервис и прописать пользователей. Ниже, пример из 3х шагов, чтобы добавить и актировать VPN пользователя.

Мы выбрали PPTP, дальше нужно выполнить настройки на стороне клиента, мы будем использовать Draytek Smart VPN клиент. Вернёмся к настройкам VPN в меню VPN and Remote Access.

Рис. 5

Рис. 6

Рис. 7

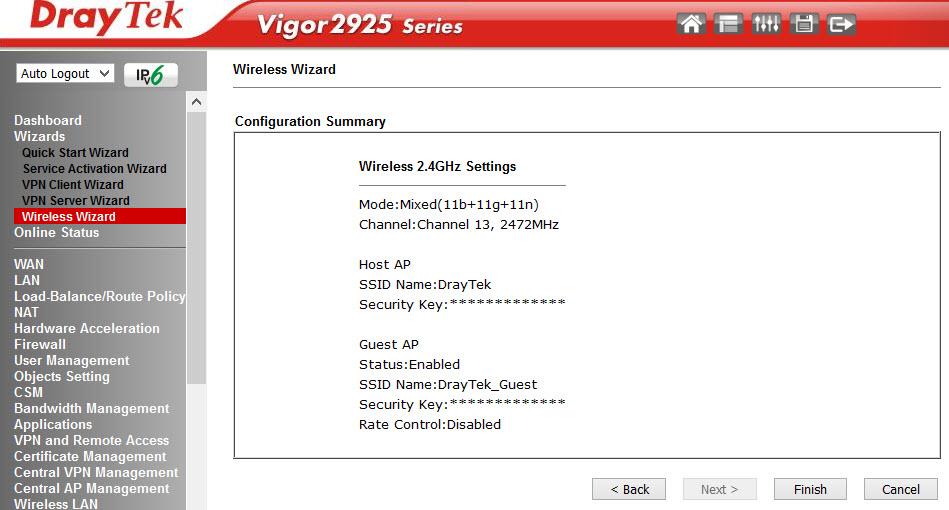

Мастер Wireless Wizard служит для первичной настройки беспроводной сети. Ниже финальное окно в завершении работы мастера.

Рис. 8

За пару кликов беспроводная сеть настроена.

Меню Online Status

Следующий пункт меню содержит два подпункта: первый Physical Connection — показывает физический статус интерфейсов LAN, WAN 1–3 и счётчики канального уровня, тоже самое, но только для виртуальный интерфейсов можно увидеть в меню Virtual WAN.

Рис. 9

Более подробную информацию о статусе системы можно посмотреть в System Maintenance → System Status.

Меню WAN

В данном меню выполняются все настройки связанные с подключением маршрутизатора к Интернет провайдерам. В нашем примере активны WAN 1 и 2:

Рис. 10–1

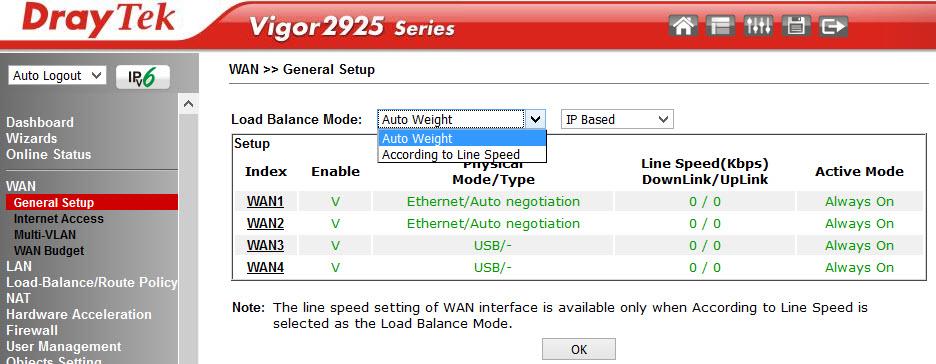

Настройка Load balance mode доступна при одновременном использовании двух или трех WAN интерфейсов. Мы используем режим, Auto Weigh, в этом режиме маршрутизатор автоматически распределяет нагрузку. Интерфейс WAN 3 может быть использован при подключении 3/4G модема.

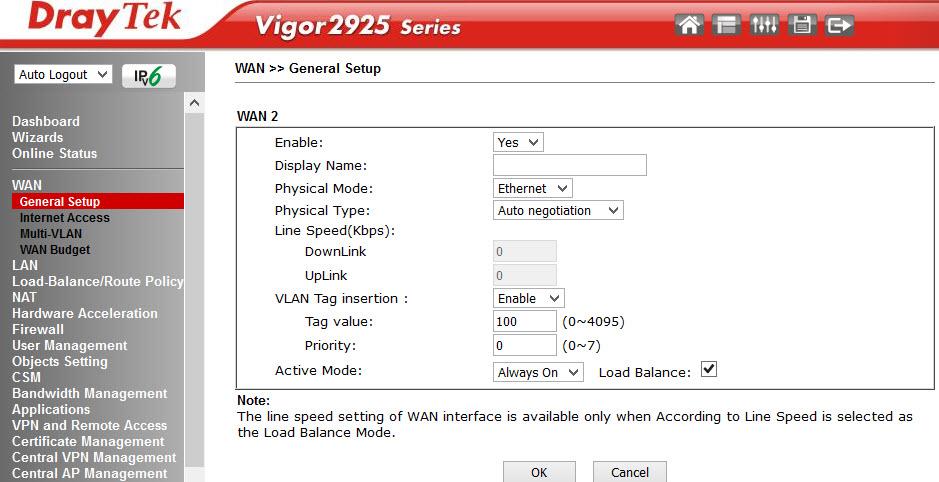

Ниже детальная настройка WAN 2 интерфейса, мы используем режим балансировки нагрузки.

Рис. 10–2

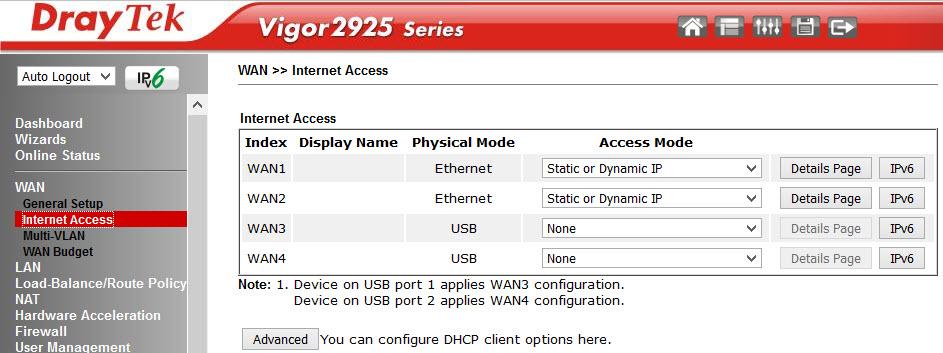

В подменю Internet Access настраиваются непосредственно интерфейсы.

Рис. 10–3

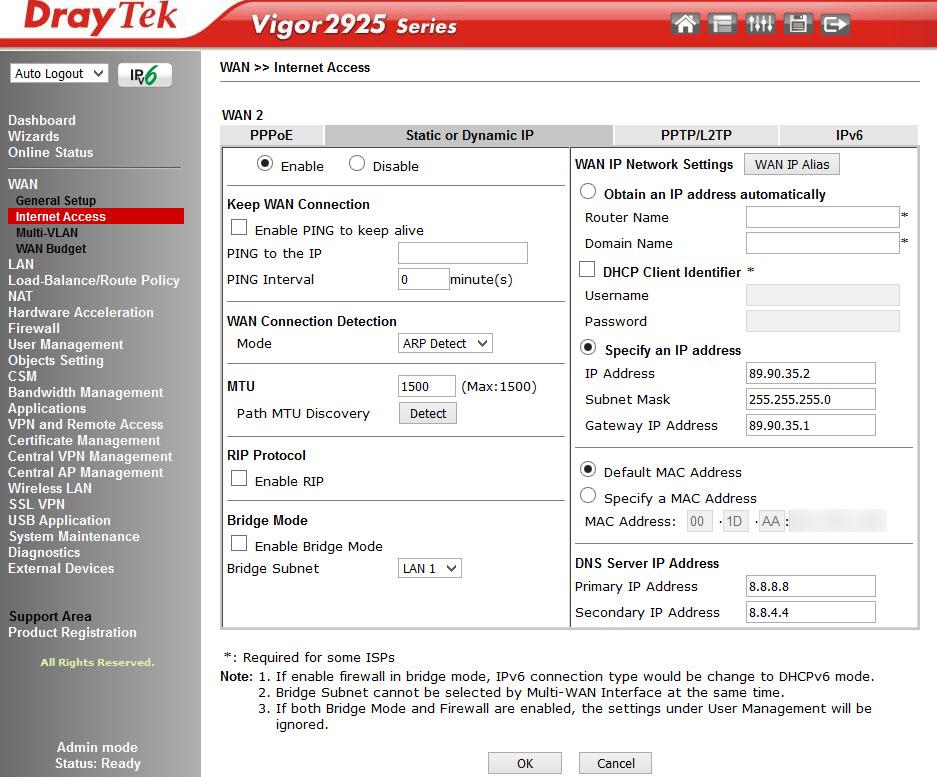

Переходим на Detalils Page WAN 2, здесь находятся настройки режима подключения, мы используем статический IP, на первом интерфейсе работает DHCP-клиент. Кроме использованных нами способов, можно подключиться к Интернет используя протоколы PPTP/L2TP или PPPoE, также IPv6.

Рис. 11

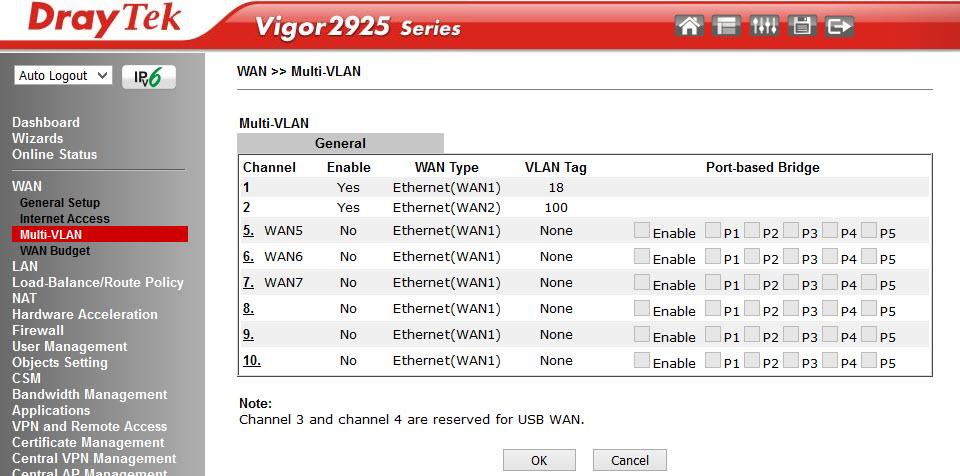

Подменю Multi-VLAN позволяет администратору создать профили для определенного физического WAN 1–2 интерфейса и создать мост с интерфейсами LAN локальной сети, для достижения максимальной пропускной способности.

Рис. 12

То есть, на базе физического интерфейса WAN 1–2 мы создаём дополнительный виртуальный WAN 5–7 в указанном нами VLAN и «бриджуем» его с нужными LAN портами 1–3(4 порт может работать только в режиме NAT), опционально, можем назначить виртуальному интерфейсу WAN 5–7 IP адрес вручную или получать по DHCP, то есть сделать его L3. В качестве примера, можно привести проброс трафика IPTV с WAN на LAN.

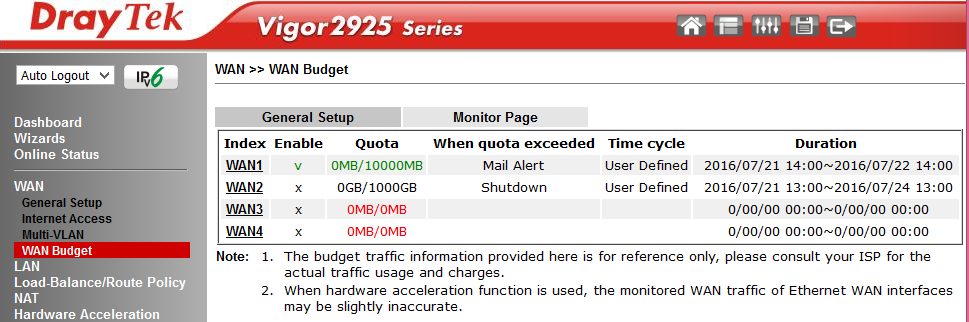

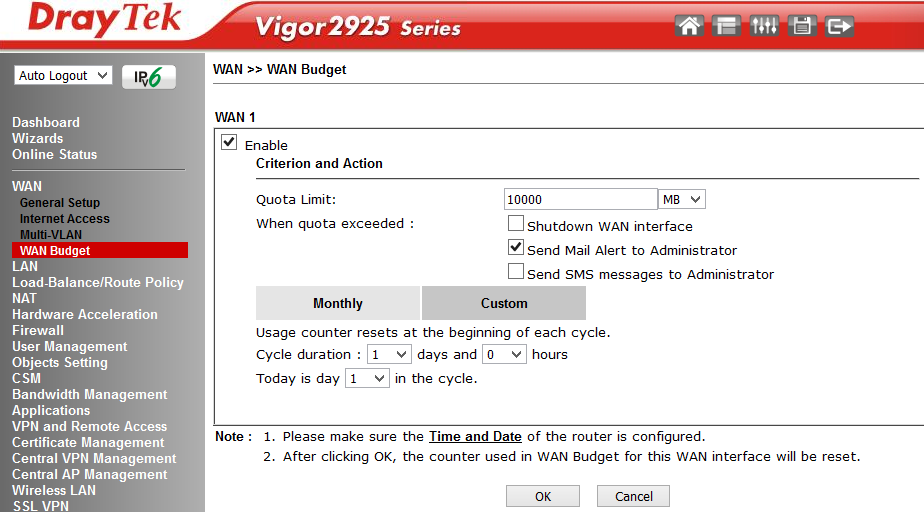

Подменю Multi-VLAN отвечает за бюджетирование или лимитрование объёма трафика через WAN интерфейсах. Бюджет трафика выделяется на определенный интервал времени, который определяет администратор. После истечения интервала, счётчик израсходованного трафика обнуляется и включается заново. Администратор указывает действие, которое произойдет, если бюджет трафика будет израсходован до истечения временного интервала, это может быть: выключить интерфейс, послать уведомление по электронной почте или в SMS-сообщении.

Ниже представлены изображения списка интерфейсов и детальные настройки, на примере интерфейса WAN1

Рис. 12–1

Рис. 12–2

Меню LAN

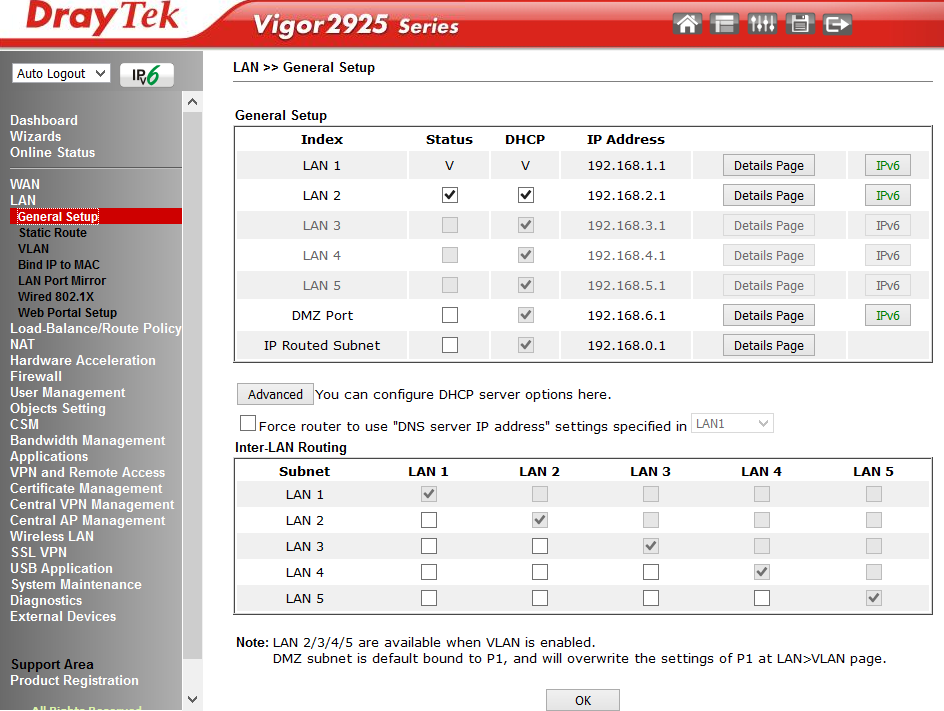

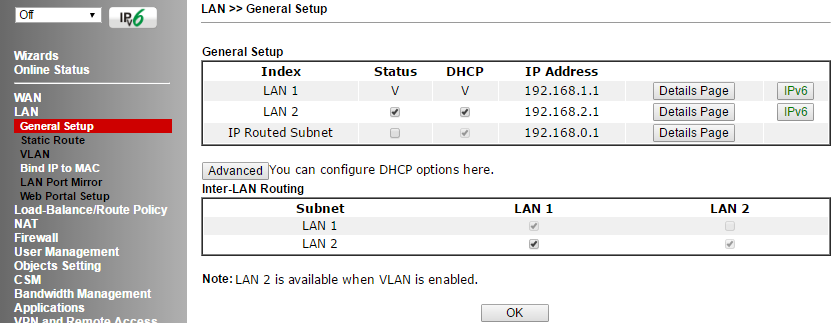

Пункт отвечает за настройку локальной сети и содержит ряд подпунктов. Маршрутизатор поддерживает два независимых LAN сегмента со своими настройками, по умолчанию это 192.168.1.1/24 и 192.168.2.1/24, также можно добавить одну маршрутизируемую сеть. В обоих сегментах включен DHCP который выдаёт IP-адреса подключающимся терминалам пользователей. Кстати, DHCP-сервер можно настроить на передачу любых дополнительный DHCP-опций, это очень удобно если в сети есть специализированные сервисы, например, TFTP-сервер.

Рис. 13

Дополнительно, можно разрешить или запретить маршрутизацию между LAN 1–5 в разделе Inter-LAN Routing.

В следующем подменю LAN >> Static Route Setup можно добавить до 10 статических маршрутов в другие сети за IP-адресами в подсетях LAN 1–5.

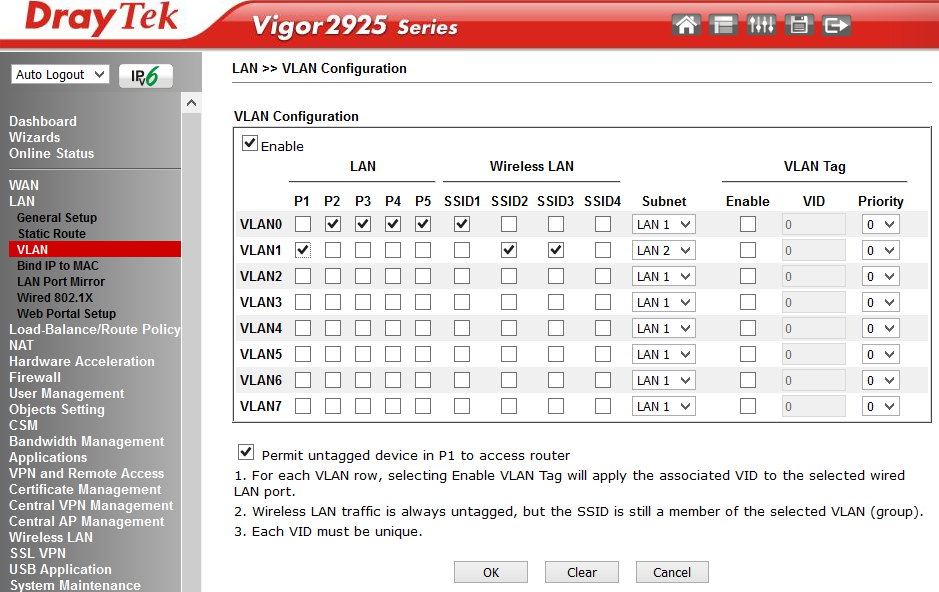

Подменю LAN >> VLAN Configuration позволяет объединить в один VLAN указанные порты LAN P1–5 с беспроводными сетями SSID 1–4 и опционально добавить метки VLAN с приоритетами. При включении VLAN Tag трафик с метками, указанными в поле VID, появится на соответствующих портах LAN, по беспроводным сетям теги не передаются. В нашем примере два независимых VLAN. В VLAN0 входят LAN порты P 2–5 и беспроводная сеть с SSID1 — всё это находится в LAN 1 сегменте. В VLAN1 входит порт P1 и беспроводные сети с SSID2 и SSID3 — всё это находится в LAN 2 сегменте.

Рис. 14

Маршрутизатор может работать в режиме создания не тегированных VLAN на базе портов, или VLAN на основе меток VID.

Следующий пункт подменю LAN >> Bind IP to MAC. Позволяет создавать списки с соответствиями MAC-адреса и IP-адреса, если функция разрешена все назначенные IP-адреса на MAC-адреса не могут быть изменены. Созданные листы можно сохранять в файл и восстанавливать в конфигурацию маршрутизатора из предварительно сохраненного файла.

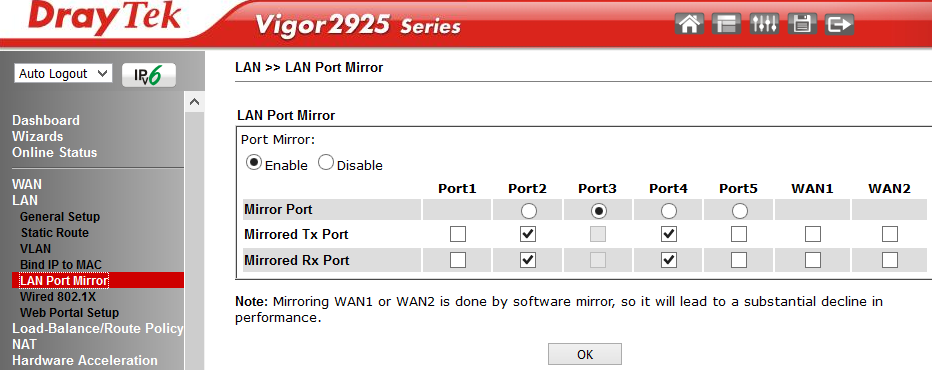

В меню LAN >> LAN Port Mirror можно включить копирование всего трафика с указанных LAN Mirrored port на принимающий Mirror port. Эта функция полезна для отладки сети при помощи сниффера или при использовании приложения для мониторинга и анализа сетевой активности Draytek Smart Monitor, информацию об этом приложении можно найти в первой части данного обзора. В отличие от маршрутизатора Draytek 2912, обзор которого в двух частях доступен по ссылкам: часть 1 и часть 2, в модели 2925, для каждого порта можно указать какой трафик зеркалировать: только входящий Rx, только исходящий Tx, или тот и другой.

Рис. 15

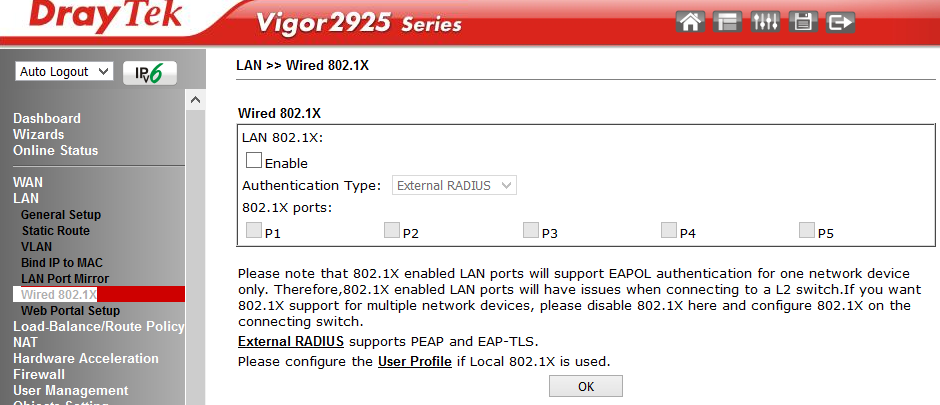

Подменю Wired 802.1X включить 802.1X аутентификацию для любого из 5 LAN портов. Причём функция может работать в двух режимах: локальная аутентификация 802.1X (настраивается через меню User Profile) или через внешний RADIUS-сервер.

Рис. 15–1

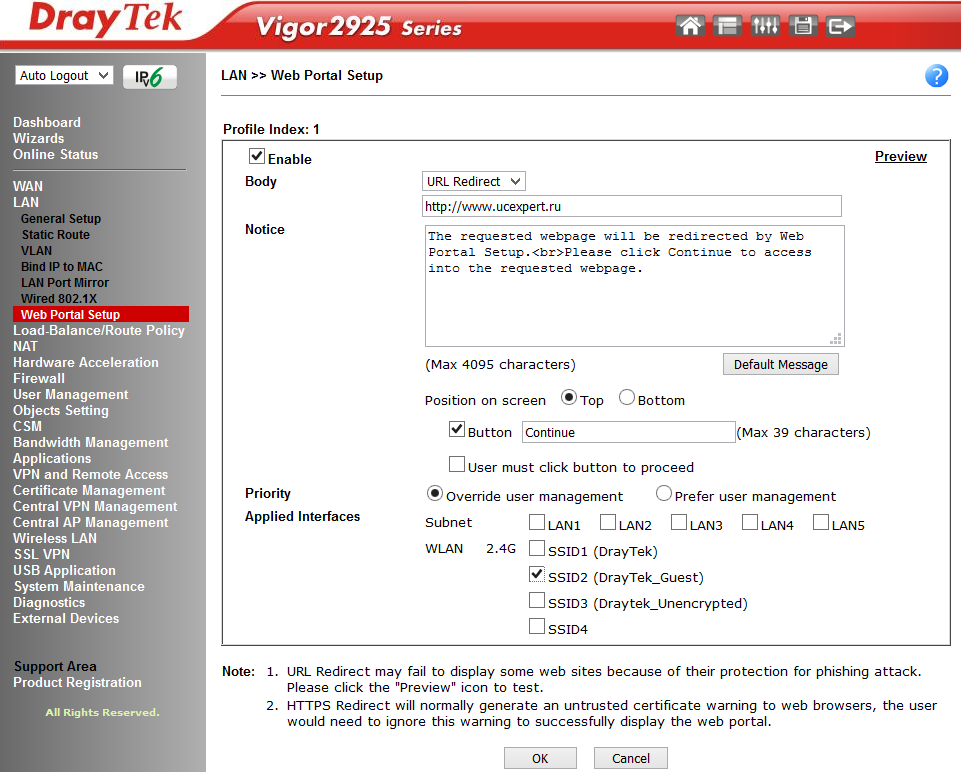

Подменю LAN >> Web Portal Setup позволяет определить профили, которые назначаются на интерфейсы LAN или WLAN-беспроводной сети и указать в них URL-ссылку сайта для автоматической переадресации пользователя при первой попытке открыть веб-страницу, после подключения через указанный в профиле интерфейс, например, SSID1.

Рис. 16

Это функция используется в рекламных целях или для уведомления пользователя, который подключается к Интернету при через сеть определенной компании.

В примере, при попытке впервые открыть любую веб-страницу, пользователь будет переадресован на сайт www.ucexpert.ru, где в верхней части экрана будет сообщение с предложением пользователю нажать кнопку «Continue» для продолжения веб-сессии и перехода на нужный сайт.

Ниже приведен пример такой страницы.

Рис. 17

Меню Load-Balance/Route Policy

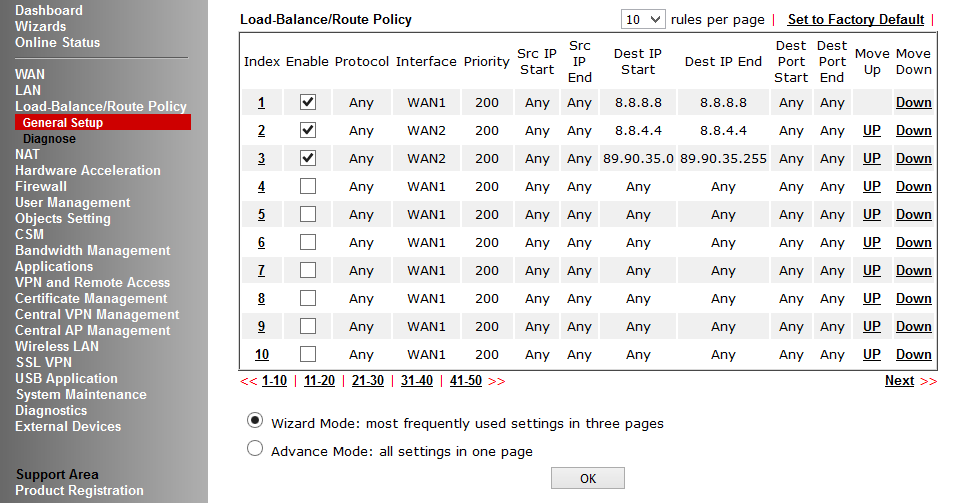

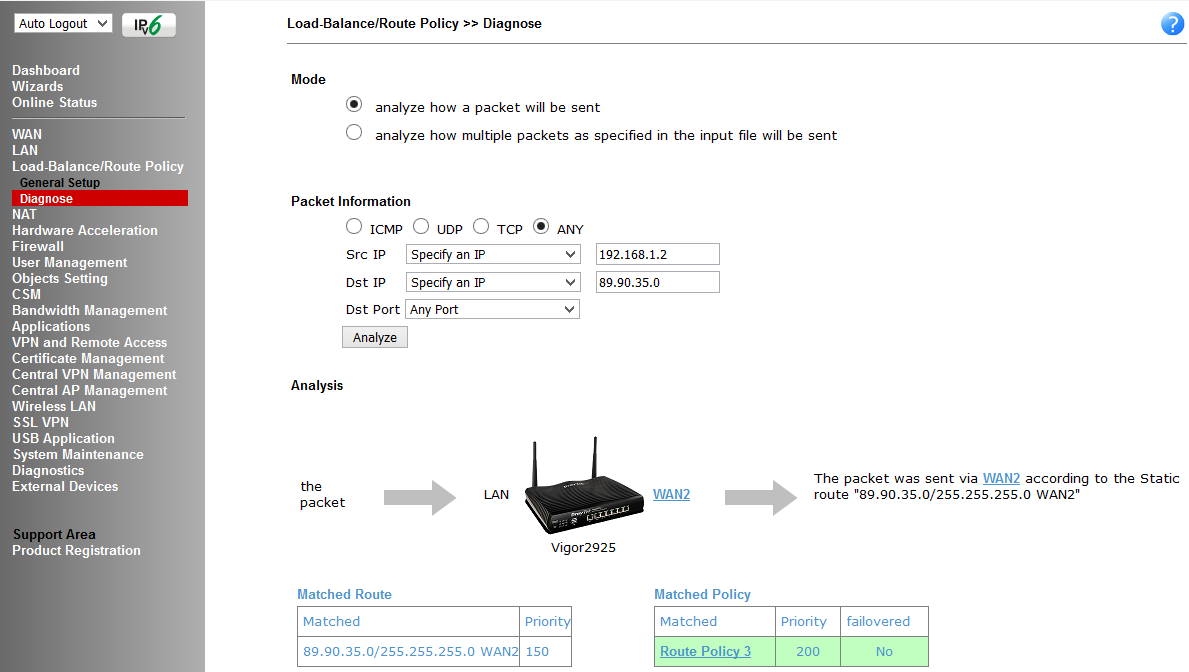

Данный пункт меню содержит подпункт General Setup — непосредственную настройку правил балансировки нагрузки и политик маршрутизации и Diagnose — подпункт для отладки настроенных правил, где можно имитировать маршрут прохождения одного или нескольких пакетов через таблицу настроенных правил и проверить результат.

Рис. 18

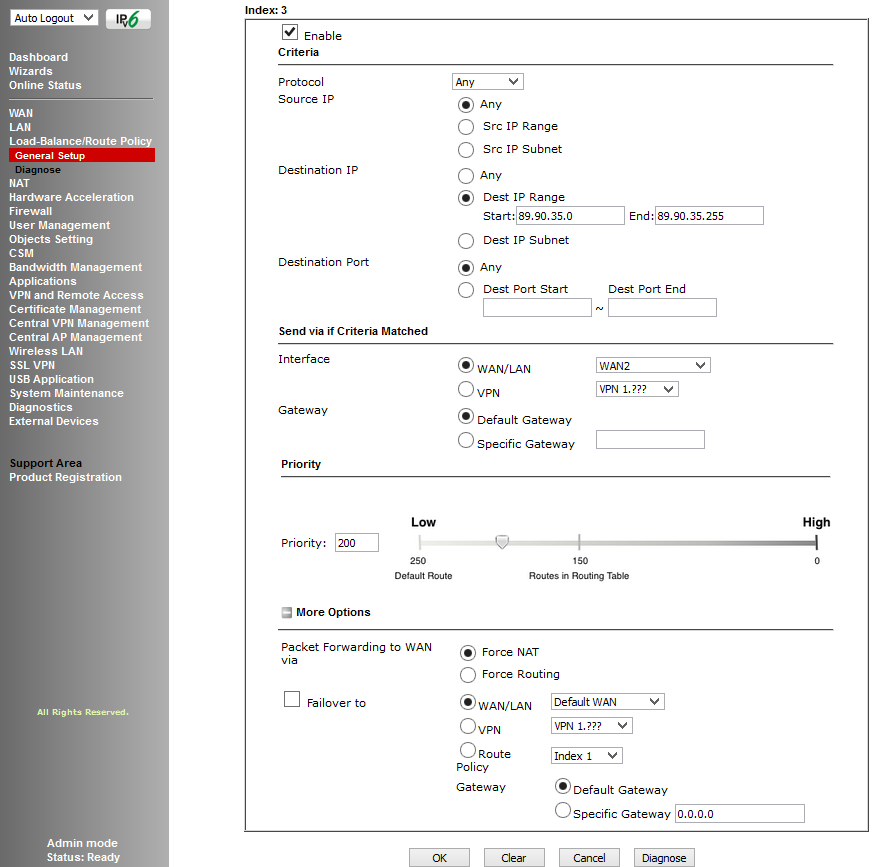

В примере пакеты, уходящие с любых IP адресов LAN маршрутизатора на IP 8.8.8.8 пройдут через WAN1, аналогично работает второе правило, только для IP назначения 8.8.4.4 и пакеты пройдут уже через WAN2. В третьем правиле указывается целая подсеть, в четвёртом правиле указывается что весь трафик нужно посылать через WAN1, в случае отказа WAN1, посылать на WAN2. Каждое правило имеет приоритет, чем он ниже, тем раньше выполняется правило.

На следующем изображении представлены критерии, по которым можно задать правило, их довольно много, также можно определить куда посылать пакет, если правило не сработало.

Рис. 19

На следующем рисунке представлена диагностика маршрута.

Рис. 20

Меню NAT

В меню настраиваются функции адресной трансляции NAT (Network Address Translation), оно содержит подменю Port Redirection — перенаправление портов с порта указанного интерфейса WAN на IP-адрес и порт в сети LAN, это может быть необходимо для FTP-серверов, почтовых серверов и т.д.

Подменю DMZ Host позволяет задать по одному DMZ хосту в локальной сети LAN на каждый из WAN интерфейсов.

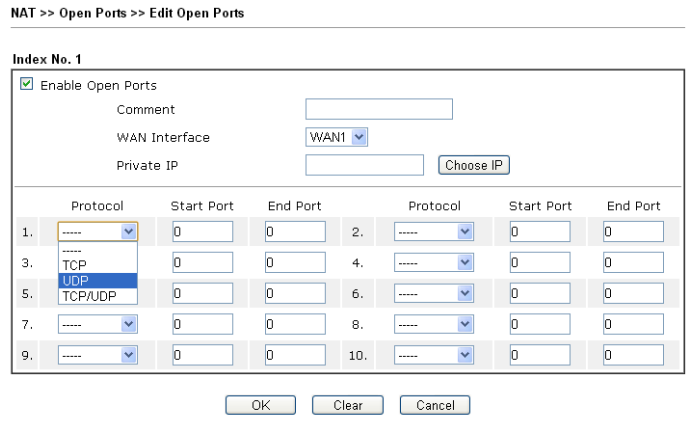

Подменю Open Ports позволяют держать открытыми указанные диапазоны портов для специальных приложений, например, P2P, и направлять их на определенные IP-адреса в LAN.

Рис. 21

Port Triggering это вариация Open Ports. Если после активации правила Open Ports, указанные порты постоянно открыты, то при применения правила Port Triggering, указанные порты будут открываться только когда условия правил совпадут, затем по таймауту порты снова закроются.

Работа функции в соответствующем пункте подменю задается набором правил.

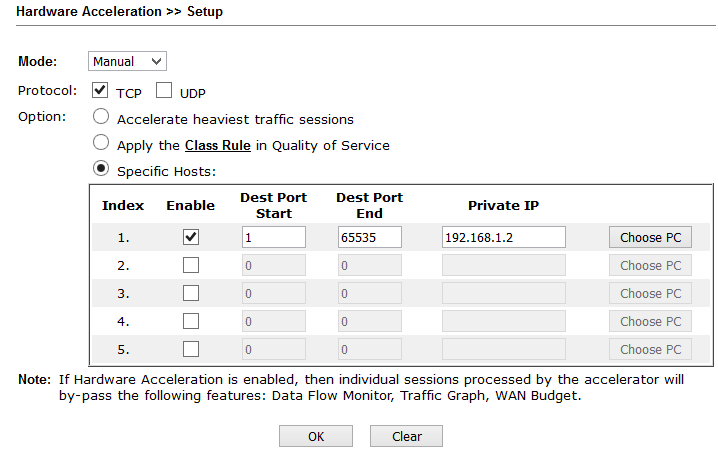

Меню Hardware Acceleration

Данное меню служит для настройки аппаратного ускорения таких функций как Data Flow Monitor — один из пунктов подменю диагностики, в котором отображается информация об активных сессиях с IP-адресов, Traffic Graph — информация от трафике проходящим через WAN интерфейсы в виде графиков, WAN Budget — функция бюджетирования объёма трафика за определенный период времени. Причём функцию можно включить как в автоматическом режиме, так и в ручном — указать для какого IP-адреса хоста и протокола UDP\TCP с диапазоном портов и включить данную функцию.

Рис. 21–1

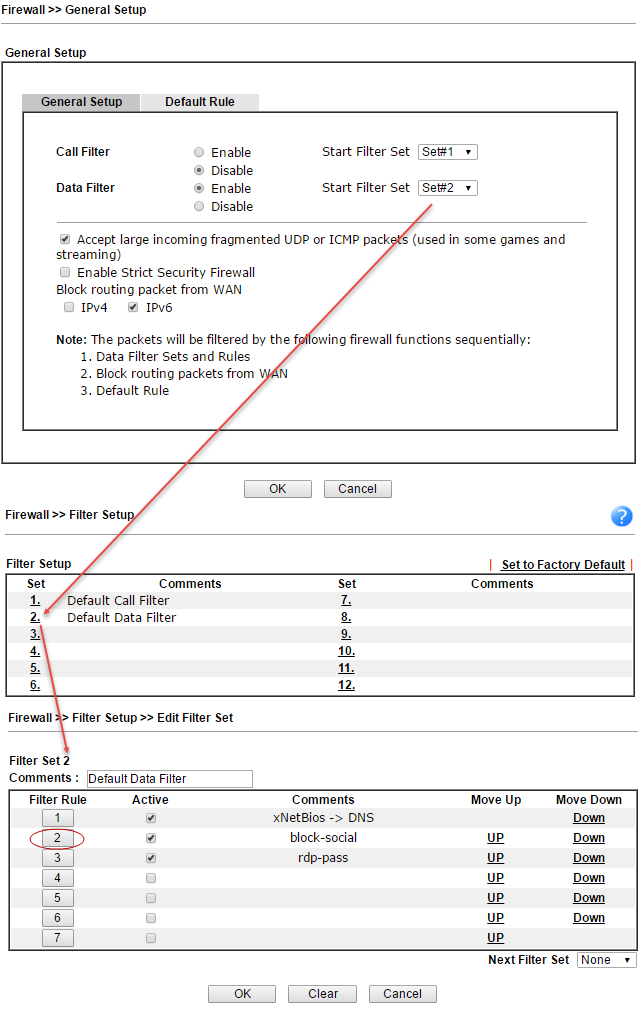

Меню Firewall

В данном меню настраиваются глобальные правила работы межсетевого экрана, задаются наборы и порядок правил проверки трафика, также указываются правила фильтрации трафика по умолчанию.

Межсетевой экран можно условно разделить на 3 подсистемы:

- Настраиваемый пользователем IP-фильтр на основе наборов правил Call Filter/ Data Filter

- Фильтр Stateful Packet Inspection (SPI)

- Защита от атак Denial of Service (DoS) /Distributed DoS (DDoS)

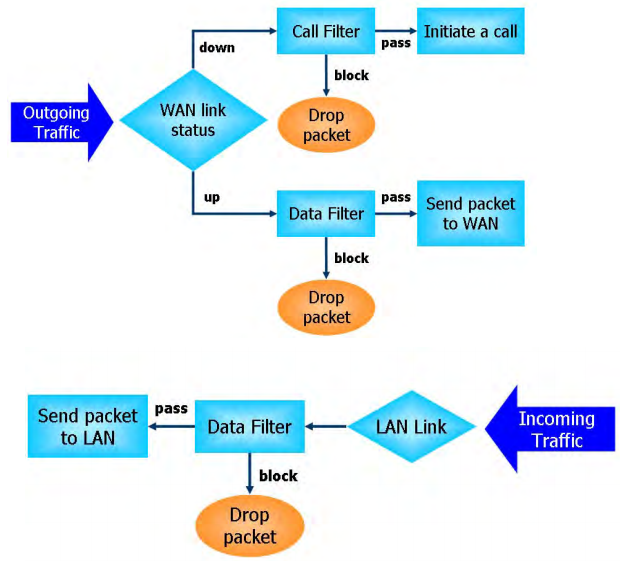

В архитектуре межсетевого экрана используется два независимых набора правил Call Filter и Data Filter.

Набор правил Call Filter применяется для трафика, направляющегося из локальной сети в WAN, когда нет активного Интернет-соединения (WAN-интерфейс не активен) и перед установлением соединения трафик проходит через правила Call Filter, если пакеты не блокируются, соединение устанавливается.

При активном состоянии WAN-интерфейса, все пакеты сразу же попадают в набор правил Data Filter, туда же попадает и весь входящий на WAN-интерфейсы трафик.

Рис. 22

В правилах работы межсетевого экрана могут указываться объекты (определенные через меню Objects Settings), такие, как IP-адреса или группы IP-адресов, протокол и диапазон портов и их группы, ключевые слова и группы ключевых слов, профили расширений файлов, пользователи (определенные в меню User Management) и наконец, в меню CSM (Content Security Management), определить приложения, например, Skype, URL-адреса и даже тематика тех или иных сайтов при помощи системы Web Content Filter.

То есть, мы можем работать с трафиком начиная с сетевого уровня и заканчивая уровнем приложений, плюс использовать систему Web Content Filter для интеллектуальной обработки трафика по тематике веб-контента, то есть создавать очень широкие правила.

Ниже представлены глобальные настройки в подменю Firewall >> General Setup, далее, подменю Firewall >> Filter Setup, иллюстрирующее наборы правил межсетевого экрана, подменю Firewall >> Filter Setup >> Edit Filter Set, иллюстрирующее состав конкретного набора правил.

Рис. 23

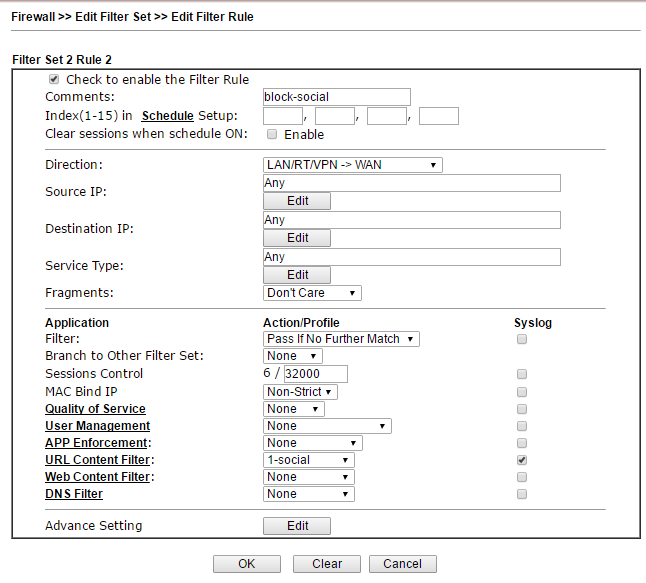

Теперь рассмотрим конкретное правило в из таблицы под названием block-social

Рис. 24

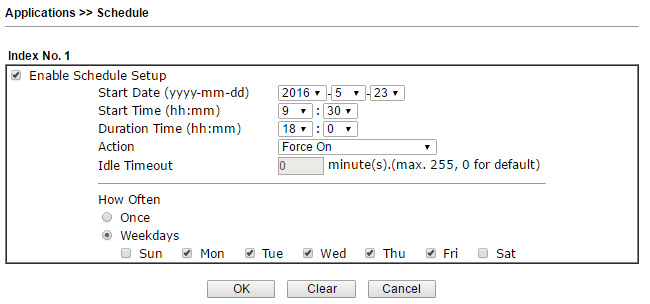

Во-первых, в Schedule можно указать расписание, когда правило будет работать, например, блокировать социальные сети с 9–30 до 18–00 с понедельника по пятницу. Далее, указываем направление проверки трафика в поле Direction, входящие и исходящие IP-адреса любые, тип сервиса может задаваться конкретным объектом в меню Objects Setting >> Service Type Object, а может набором объектов, и представляет из себя связку типа протокола + порт или диапазон портов.

Далее, в поле Filter указываем критерий «Pass If No Further Match» — пакеты нужно пропускать, если ни один из критериев в оставшихся правилах не совпадёт. Если пользователь обратится к социальной сети, например, ok.ru, критерий совпадёт и пакет будет заблокирован. Критерий в данном примере — это профиль в URL Content Filter, который содержит объект — группу включающую ключевые слова — адреса социальных сетей.

Ниже, я проиллюстрирую настройки, когда мы дойдём до них. Таким же образом, в правиле включаются и другие критерии, то есть в правилах межсетевого фильтра можно добавлять критерии как на сетевом уровне, так и на уровне приложений, более того, можно включить Web Content Filter, который работает ещё выше — на уровне тематики веб-контента.

Подменю DoS Defense. В маршрутизаторе реализованы детектирование и автоматическая защита от DoS атак, причём метрики порога интенсивности трафика, после которого событие считается атакой могут настраиваться вручную. Также предусмотрено отправка уведомлений об атаке.

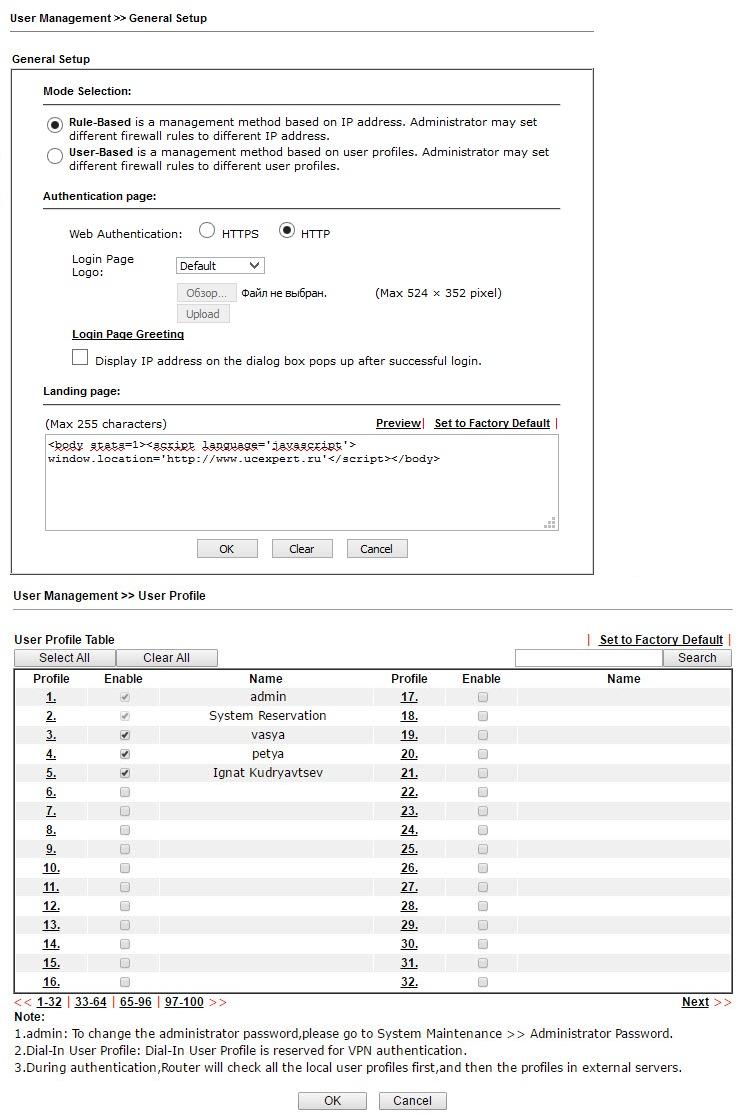

Меню User Management

Межсетевой экран может работать в одном из двух глобальных режимов:

Rule-Based, то есть базирующийся на правилах, где объекты, например, IP-адреса станций пользователей. Администратор устанавливает правила на основании различных IP-адресов.

User-Based, то есть управление осуществляется на основании профилей пользователей. Администратор устанавливает правила на различные профили пользователей или их группы. Перед этим пользователи должны авторизоваться. После авторизации системе создаётся соответствие между именем пользователя и IP адресом, с которым он авторизовался.

Ниже представлены подменю User Management >> General Setup, где происходит переключение между работой с IP-адресами или работой с профилями пользователя.

Если с работой по IP-адресам всё понятно: администратор присваивает IP-адрес терминалу пользователя, который не должен меняться и назначает правила для IP-адреса.

Как только мы переключаемся в режим User-Based, пользователь должен авторизоваться, до этого момента он не сможет работать в сети, а при открытии браузера и попытки зайти на любой сайт он будет переадресован на страницу авторизации. Чтобы авторизоваться, профиль пользователя с соответствующими правами должен содержаться в таблице User Management >> User Profile.

Рис. 25

В примере есть профиль пользователя Игнат Кудрявцев, откроем профиль данного пользователя

Рис. 26

Как видно, здесь можно установить таймаут на автоматический логаут в случае простоя, и ограничение на одновременное число логинов, включить внешнюю аутентификацию по протоколам LDAP или RADIUS. Также можно установить квоты на время и объём трафика, потребляемые пользователем.

Landing Page — это страница которую увидит пользователь после успешной авторизации. Можно выводить просто сообщение, как в нашем примере: «Login Success!», а можно делать переадресацию на любой веб-сайт, например, сайт компании. Для этого в настройках Landing page нужно написать строку вида:

Все настройки подробно описаны в руководстве пользователя. При открытии веб-браузера и попытке зайти на любой сайт, пользователь будет переадресован на страницу авторизации, после успешной авторизации появится сообщение «Login Success!» и пользователь сможет работать в сети.

Рис. 27

В подменю User Group пользователей можно группировать, чтобы затем назначать группам пользователей одинаковые правила, например, по отделам компании. Подменю User Online Status служит для просмотра статуса пользователей.

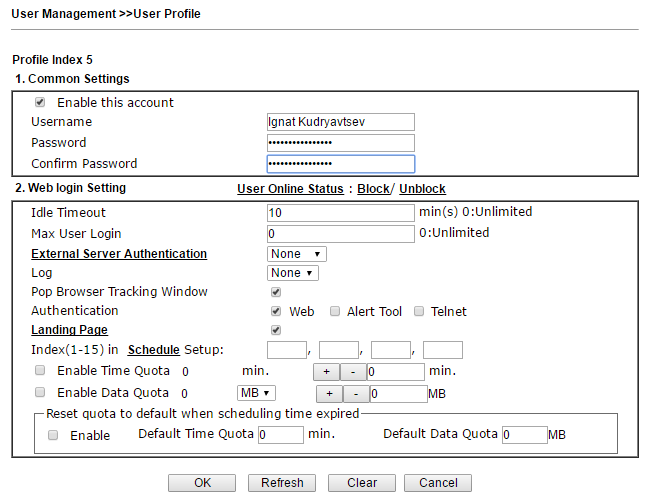

Меню Objects Setting

Маршрутизаторы серии Draytek 2925 поддерживают межсетевой экран с невидимой проверкой пакетов SPI (Stateful Packet Inspection) базирующийся на объектах (Object-based), таких как: пользователь (при авторизации он получает определенный IP), IP-адреса или группы IP-адресов, протокол и диапазон портов и их группы, ключевые слова и группы ключевых слов, профили расширений файлов. Эти объекты могут быть использованы для создания правил межсетевого экрана, которые можно включать и отключать по расписанию.

В меню Objects Setting создаются и группируются различные типы объектов.

В подменю IP Object создаются объекты на основе хоста, диапазона IP-адресов или подсети, также можно использовать конкретный MAC-адрес для любого IP-адреса. В подменю IP Group из IP объектов создаются группы, которые затем можно использовать для создания правил межсетевого экрана.

То же самое для IPv6 Object и IPv6 Group с IP адресацией IPv6. В подменю Service Type Object и Service Type Group создаются и группируются объекты на основе типа протокола, портов источника и назначения.

Рис. 28

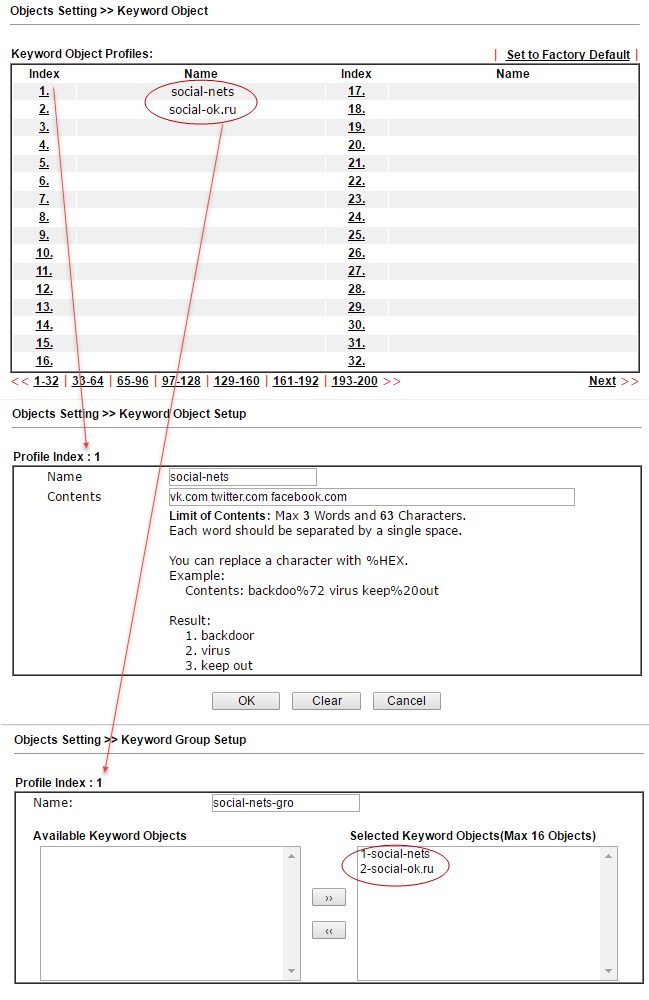

В подменю Keyword Object и Keyword Group создаются и группируются объекты на основе ключевых слов, затем эти объекты могут быть использованы для создания правил фильтрации, например, для URL Content Filter Profile и DNS Filter Profile в подсистеме CSM. В нашем примере мы блокируем социальные сети vk.com twitter.com facebook.com и ok.ru, для этого создали два профиля с именами social-nets и social-ok.ru содержащие данные ключевые слова и добавили их в группу social-nets-gro подменю Objects Setting >> Keyword Group. Далее, мы используем эту группу в CSM >> URL Content Filter Profile.

Рис. 29

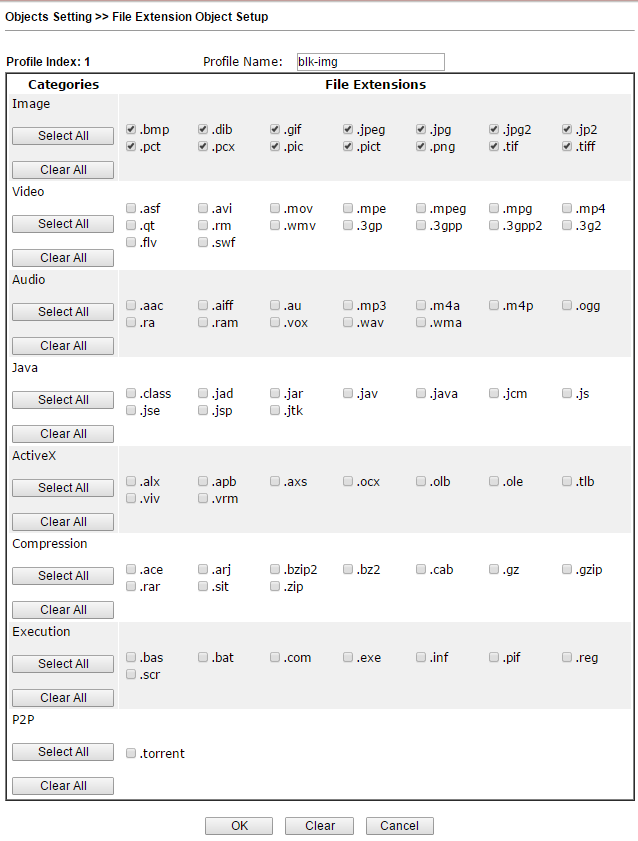

В подменю File Extension Object создаются профили расширений, файлов которые могут распознаваться и применяться в правилах межсетевого экрана. Таким образом, например, можно запретить загрузку всех сжатых файлов или видео файлов с указанными расширениями. В примере запрещена загрузка любых изображений. Созданный профиль с названием blk-img затем будет использован в профиле CSM >> URL Content Filter Profile. Мы увидим это в примере ниже.

Рис. 30

Подменю SMS/Mail Service Object и Notification Object позволяют настроить до 10 профилей уведомлении для сервиса Application>>SMS/Mail Alert Service.

Меню CSM

Система безопасности содержимого CSM (Content Security Management), это подсистема межсетевого экрана, работающая на прикладном уровне, позволяется блокировать URL ссылки по ключевым словам и по типу содержимого, например, Java Applet, Cookies, Active X, также можно блокировать различные сетевые приложения, например, IM/P2P или по протоколам прикладного уровня, например, MySQL, SMB, SSH, UltraVPN, список сервисов и протоколов довольно внушительный. Имеется возможность блокировки DNS по ключевым словам.

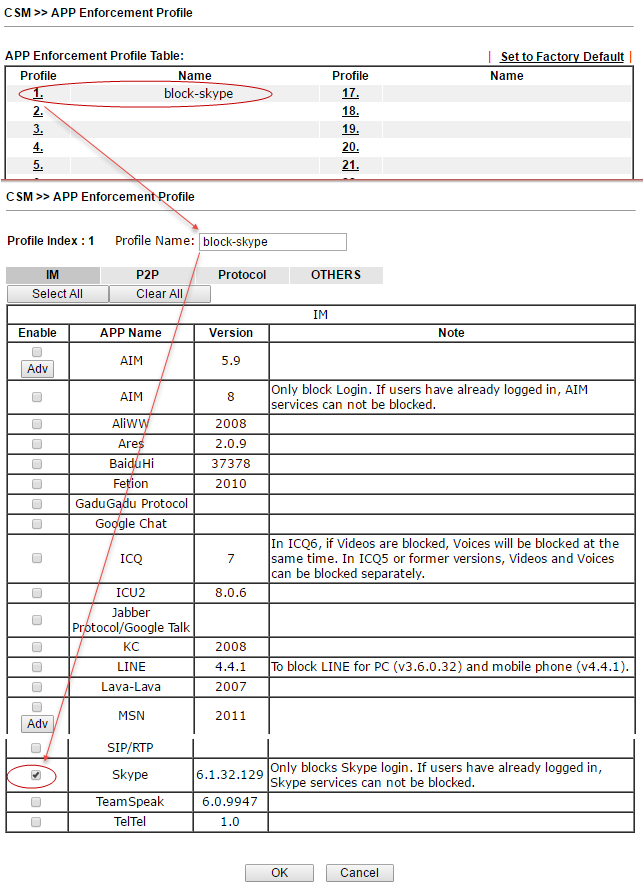

В подменю APP Enforcement Profile создаются профили для фильтрации сетевых приложении которые могут использовать динамически меняющиеся порты и каждое такое приложение имеет свою специфику, например, Skype.

Рис. 31

В примере настроек правила межсетевого экрана таблицы Data Filter, который был приведён выше, указано данное правило.

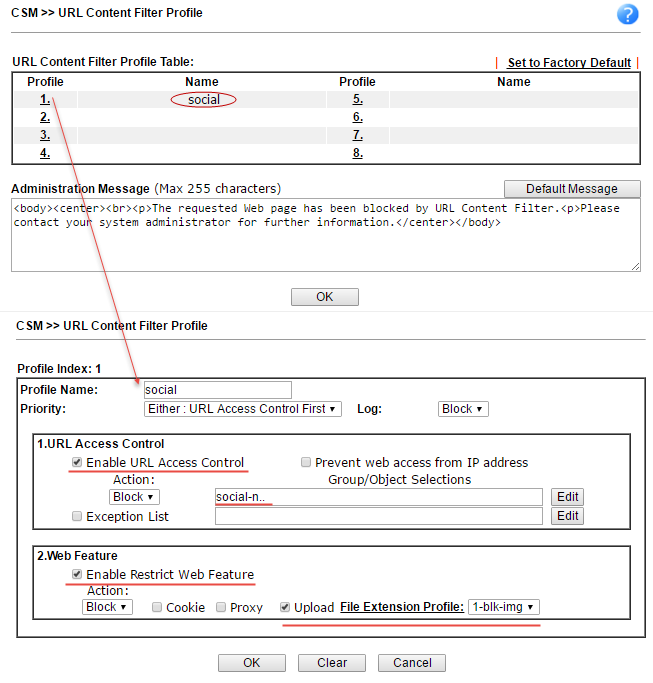

Подменю URL Content Filter Profile отвечает за фильтрацию веб-контента. Здесь указываются ранее созданные объекты Group/Object Keyword и разрешается функции URL Access Control, тогда в каждом адресе веб-сайта будет вестись поиск по ключевым словам. В нашем примере мы добавили ранее в созданную группу social-nets-gro содержащую ключевые слова с веб-адресами социальных сетей.

В разделе Web Feature можно включить блокировку Cookie, Proxy и загрузки файлов с указанными в профиле File Extension Profile, в примере ранее, мы создали профиль 1-blk-img.

Созданный профиль social назначается в правиле межсетевого экрана в поле URL Content Filter.

Рис. 32

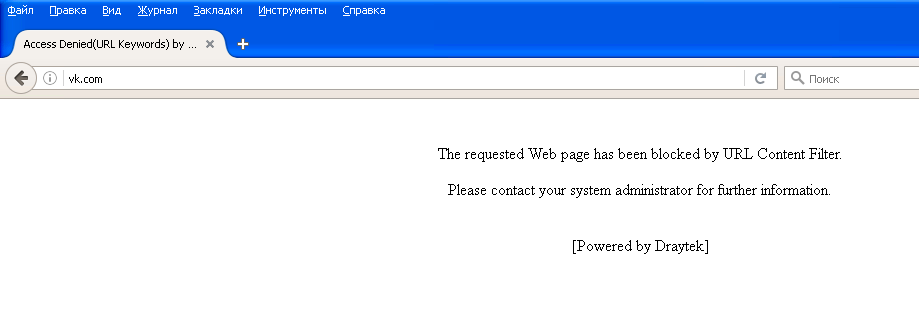

Когда правило сработает при попытке открыть, например, vk.com, пользователь увидит сообщение из поля Administration Message, пример содержимого такого поля приведен на предыдущем изображении.

Рис. 33

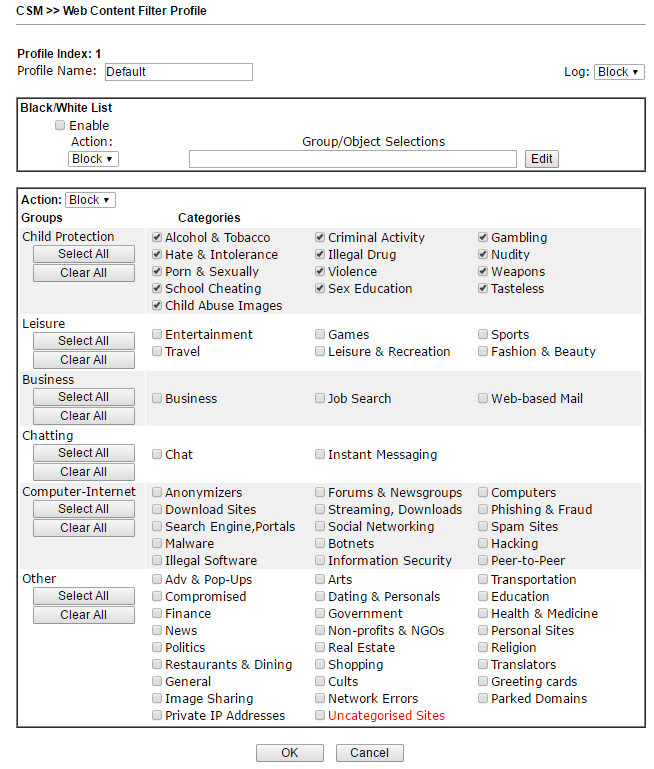

Подменю Web Content Filter Profile. Ещё один мощный инструмент CSM — система GlobalView Web Content Filter. Предназначена для фильтрации нежелательного контента на тематическом уровне, то есть, например, сайты с тематикой порно, криминал, азартные игры и прочее. Администратор создаёт профили, где указывает тематику сайтов и назначает их в правила межсетевого экрана, затем указывает что делать при совпадении правила, например, заблокировать. Web Content Filter лицензируется, но пробную лицензию для тестирования можно получить бесплатно.

Ниже представлена настройка профиля по категориями:

Рис. 34

Подсистема DNS Filter Profile проверят и блокирует DNS запросы на 53 порт UDP в соответствии с назначенным профилем URL Content Filter Profile или Web Content Filter Profile. Также можно кастомизировать сообщение, которое будет выводиться пользователю при блокировке ресурса.

Меню Bandwidth Management

Подменю Bandwidth Management >> Sessions Limit служит для ограничения количества NAT с сессий с IP-адресов LAN, которые могут быть одновременно установлены. Например, P2P (Peer to Peer) приложениям обычно требуется множество одновременных сессий, и они потребляют много сетевых ресурсов. Также можно ограничить число сессий по умолчанию с любого IP.

В подменю Bandwidth Management >> Bandwidth Limit устанавливаются ограничения на утилизацию полосы пропускания для хостов и диапазонов IP-адресов. Причем, работа правил может настраиваться по расписанию, можно отдельно ограничить полосу для входящего и исходящего трафика.

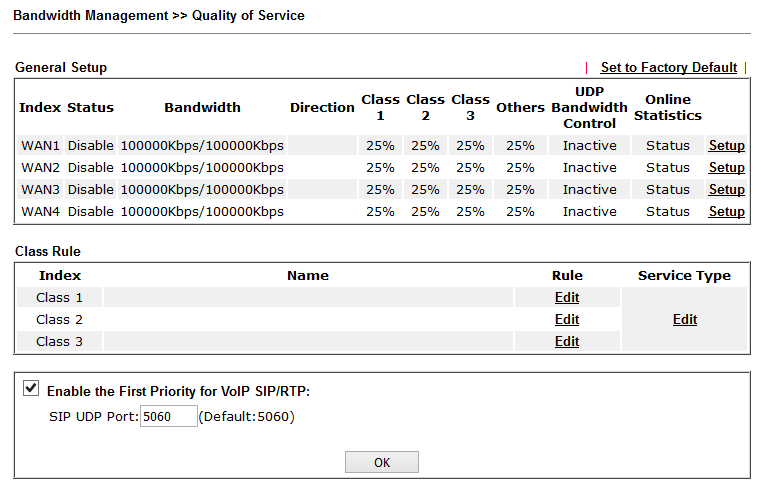

В подменю Bandwidth Management >> Quality of Service настраивается качество обслуживания трафика. Сначала трафик при помощи правил классифицируется по критериям таким как IP источника и назначения, тип сервиса и код DiffServ. Затем, каждому классу трафика резервируется свой процент общей полосы пропускания указанного интерфейса.

Рис. 35

Кстати приоритезация для VoIP трафика по умолчанию включена.

Меню Applications

Данное меню содержит настройки служебных приложений, которые помогают выполнить тонкую настройку отдельных функций.

Например, в подменю Schedule, настраиваются профили расписания, которые используются в различных настройках функций и правил маршрутизатора, всего в расписании можно создать до 15 записей.

Рис. 36

В меню LAN DNS можно указать соответствие IP адреса и доменного имени в локальной сети. В меню RADIUS и Active Directory /LDAP можно опционально включить авторизацию пользователей на соответствующих названиям подменю серверах. В подменю IGMP можно разрешить IGMP проксирование или IGMP snooping для мульткаст трафика, например, IP TV.

Отдельного внимания заслуживает подменю High Availability, которое служит для настройки резервирования аппаратных и программных ресурсов основного маршрутизатора 2925 резервным и резервными маршрутизаторами, в случае выхода основного из строя. Для этого необходимо выполнить следующие действия:

1) разрешить режим High Availability — высокой доступности на основном и резервном (-ых) маршрутизаторах

2) установить самый высокий уровень Priority ID на основном маршрутизаторе, и уровни ниже на резервном или резервных маршрутизаторах

3) установить одинаковые Redundancy Method/Group ID/Authentication Key на основном и резервных маршрутизаторах

4) установить интерфейс управления в одной подсети для основного и резервных маршрутизаторах.

5) разрешить виртуальный IP-адрес для каждой используемой подсети и установить одинаковый виртуальный IP-адрес на каждом маршрутизаторе.

Резервирование может работать в двух режимах:

Hot-Standby — такой способ подходит для использования одного интернет-подключения:

- Все WAN на резервных маршрутизаторах должны быть выключены при помощи функции HA

- Настройки WAN основного и резервных маршрутизаторов должны быть одинаковы

Когда функция HA начнёт работать на маршрутизаторах, беспроводная сеть будет автоматически разрешена на основном маршрутизаторе, а на резервном маршрутизаторе она автоматически выключится. Все клиенты смогут подключаться только на основной маршрутизатор.