Новые уязвимости Flash Player эксплуатируются in-the-wild

сегодня в 20:05

Компания Adobe выпустила очередное обновление APSB15–03 для своего проигрывателя Flash Player, которое исправляет в нем критическую 0day уязвимость. Уязвимость с идентификатором CVE-2015–0311 использовалась атакующими для проведения атак drive-by download, т. е. скрытной установки вредоносного ПО. Для этого использовался набор эксплойтов Angler Exploit Kit, который содержал в своем арсенале эксплойт для этой уязвимости. Антивирусные продукты ESET обнаруживают различные модификации этого эксплойта как SWF/Exploit.CVE-2015–0311.A.

На прошлой неделе компания перевыпустила обновление APSA15–01, а также, несколько дней назад, выпустила новое обновление APSA15–02. Все эти обновления закрывают эксплуатируемые злоумышленниками уязвимости.

We are aware of reports that this vulnerability is being actively exploited in the wild via drive-by-download attacks against systems running Internet Explorer and Firefox on Windows 8.1 and below.

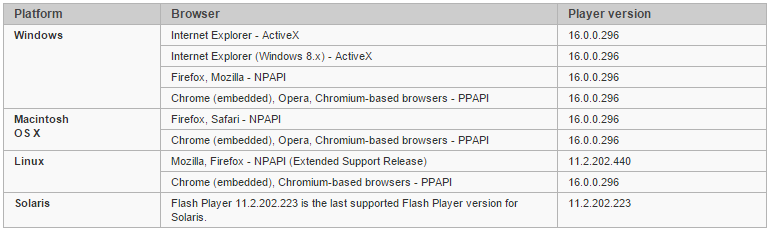

Уязвимости очень серьезны, поскольку позволяют атакующим удаленно исполнять код через уязвимую версию Flash Player в новейшей версии Windows 8.1 с Internet Explorer 11.Мы рекомендуем регулярно обновлять используемый вами Flash Player. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

be secure.

—

1420

5

Только зарегистрированные пользователи могут оставлять комментарии. Войдите, пожалуйста.