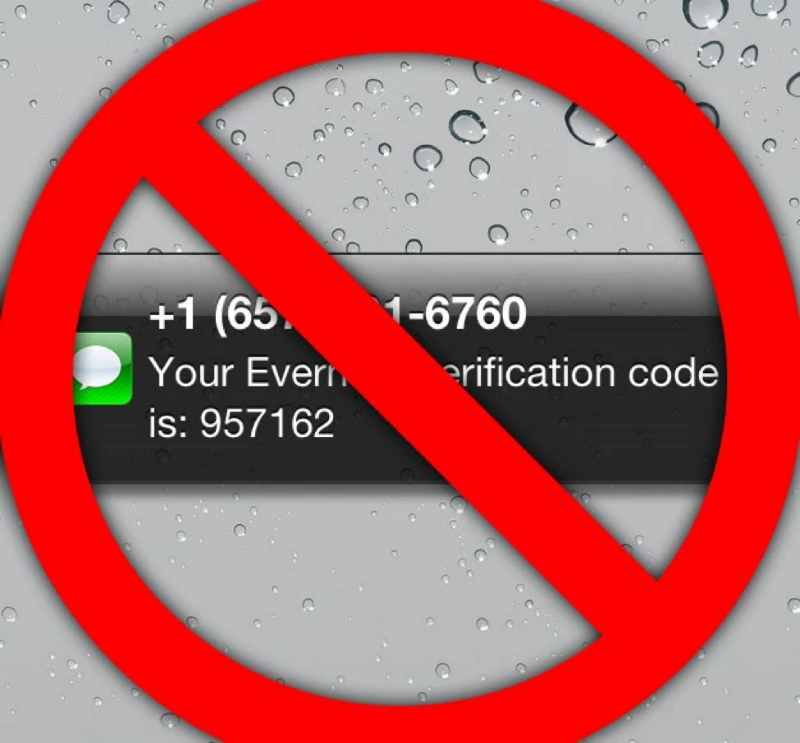

NIST: SMS нельзя использовать в качестве средства аутентификации

Американский институт стандартов и технологий (NIST) выступил за отказ от использования SMS в качестве одного из элементов двухфакторной аутентификации. В очередном черновике стандарта Digtial Authentication Guideline представители ведомства указывают, что »[внеполосная аутентификация] с помощью SMS будет запрещена стандартом и не будет допускаться в его последующих изданиях».

Документ не является обязательным, но в соответствии со стандартами NIST строят свою инфраструктуру многие государственные учреждения и компании США, поэтому такое решение может серьезно изменить подходы к обеспечению информационной безопасности уже в ближайшем будущем.

Под внеполосной аутентификацией здесь подразумевается использование второго устройства для идентификации личности пользователя.

Почему SMS нельзя использовать для аутентификации

В документе NIST напрямую не указаны причины того, почему SMS не следует использовать в качестве элементов двухфакторной системы аутентификации. Тем не менее, очевидно, что представители Института учли в черновике многочисленные сообщения о взломах и перехватах SMS.

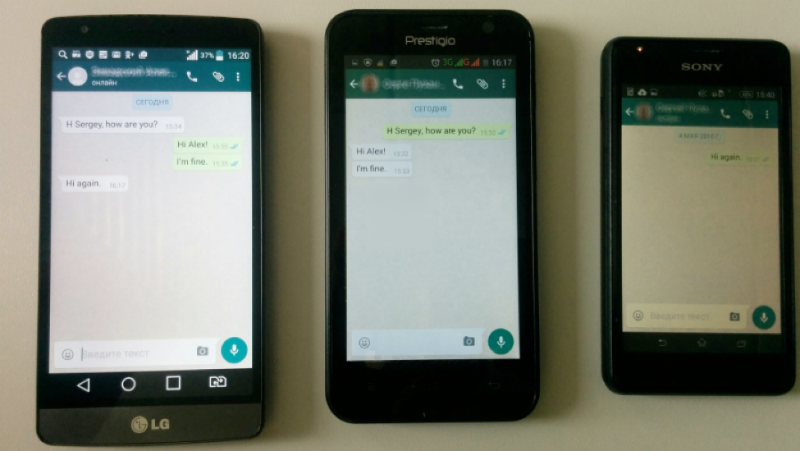

В частности, широкую огласку получила история с взломом Telegram-аккаунтов российских оппозиционеров. О том, что система авторизации по SMS в мессенджере возможно скомпрометирована заявил Павел Дуров. По мнению создателя Telegram, атака не могла быть осуществлена без вмешательства спецслужб. Однако эксперты Positive Technologies провели собственное исследование, в результате которого им удалось перехватить коды аутентификации Telegram и WhatsApp с помощью уязвимостей сетей SS7.

В результате был получен полный доступ к учетным записям в мессенджере — осуществивший подобную атаку злоумышленник сможет не только перехватывать данные, но и вести переписку от имени жертвы.

Кроме того, ранее мы публиковали результаты исследования защищенности сетей SS7. Итоговый уровень безопасности сетей SS7 всех исследованных операторов мобильной связи оказался крайне невысок. В 2015 году в отношении операторов связи и их сетей SS7 могли быть реализованы атаки, связанные с утечкой данных абонентов (77% успешных попыток), нарушениями в работе сети (80%) и мошенническими действиями (67%).

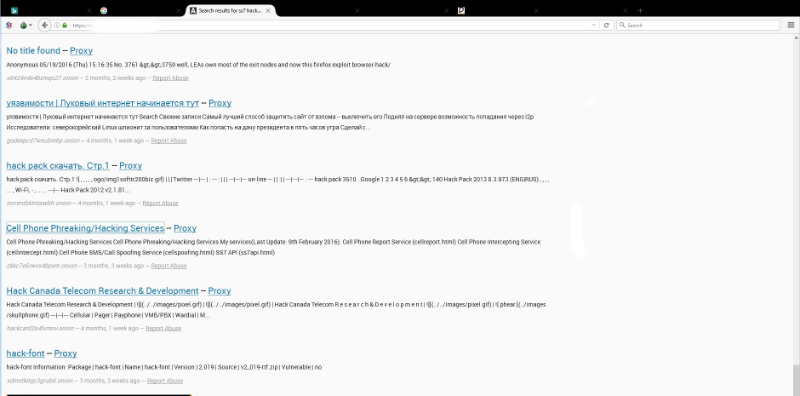

Популярность этой темы легко проверить. Соответствующие запросы в поисковых системах выдают ссылки на специализированные ресурсы в закрытом интернете:

В закрытом сегменте сети можно найти массу сервисов для взлома SS7:

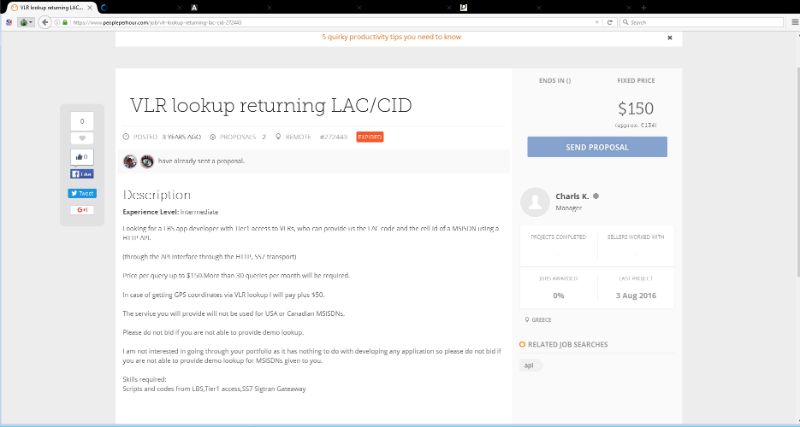

Заказы на подобные взломы также размещаются вполне открыто:

Кроме того, уязвимостям подвержены не только технологические сети SS7, но и алгоритмы шифрования радиоинтерфейса. Атаки на сеть SS7 можно осуществлять из любой точки мира, а возможности злоумышленника не ограничиваются взломом мессенджеров. И сейчас все эти атаки становятся доступны не только спецслужбам, но и злоумышленникам, никак не связанным с государством.

Что теперь будет

Лучшие практики, публикуемые NIST не являются юридически обязывающими стандартами. Однако многие государственные ведомства и агентства США следуют им, что также делают и многие компании, представляющие ИТ-отрасль. Поэтому многие из них после столь однозначеного вердикта Института стандартов и технологий начнут присматриваться к альтернативным способам аутентификации, помимо SMS.

Среди таких альтернатив, к примеру, приложения, доставляющие пользователям двухфакторные коды, обновляющиеся каждые 30 секунд — среди них такие, как Google Authenticator, Authy, Duo. Крупные корпорации разрабатывают инструменты, которые работают на основе похожих принципов (RSA SecureID).

Тем не менее, полного и повсеместного отказа от систем аутентификации, основанных на применении SMS в ближайшем будущем не произойдет. Однако постепенно будет расти число сервисов, которые поддерживают двухфакторную аутентификацию не только через SMS, но и внутри своих приложений. И именно такие системы будут показывать лучшие результаты в деле обеспечения безопасности пользователей.

Комментарии (4)

5 августа 2016 в 10:44

+2↑

↓

> Среди таких альтернатив, к примеру, приложения, доставляющие пользователям двухфакторные коды,

А среди альтернатив существует хоть одна альтернатива, которая позволяет обойтись имеющимися у пользователя девайсами, и при этом не требующая от пользователя установки какого-то специализированного софта?5 августа 2016 в 11:01

0↑

↓

А какие у пользователя девайсы?

Чипы под кожу вживлять пока не начали.5 августа 2016 в 11:06

0↑

↓

Не обязательно вживлять под кожу, достаточно того, что обычно есть в кармане.

5 августа 2016 в 11:06

+3↑

↓

Если вы можете в течении 30 секунд самостоятельно посчитать TOTP, то вам достаточно всего лишь запомнить shared secret:)