Континент 4 Getting Started 2.0. Установка и инициализация

В рамках данной статьи мы установим и настроим:

Узел безопасности с функцией Центра управления сетью или же УБ с ЦУС;

Менеджер конфигурации (она же программа для управления);

Система мониторинга;

Подчиненный Узел безопасности или же подчиненный УБ

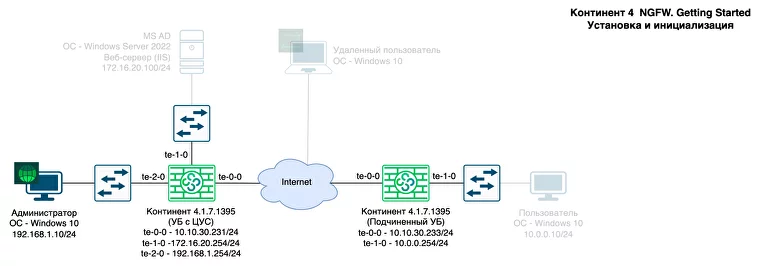

Все используемые виртуальные машины в данной статье вы можете увидеть ниже в представленной структурной схеме:

ЦЕНТР УПРАВЛЕНИЯ СЕТЬЮ

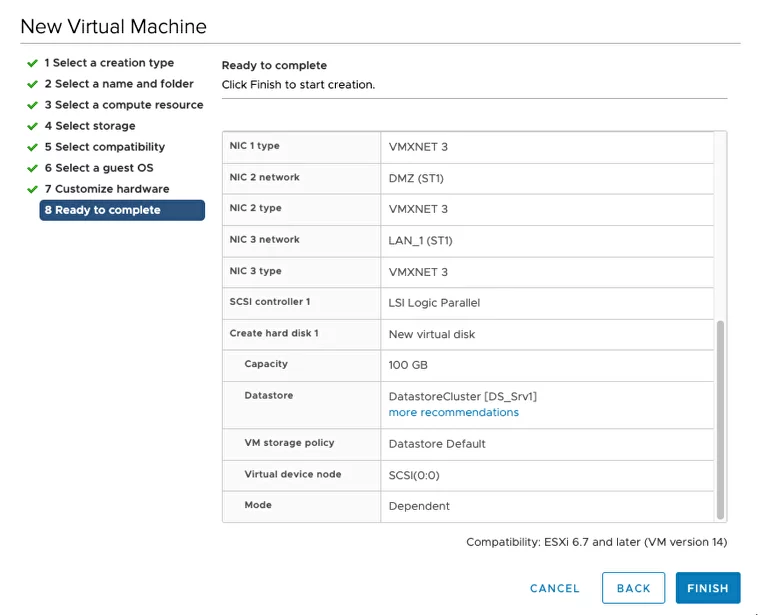

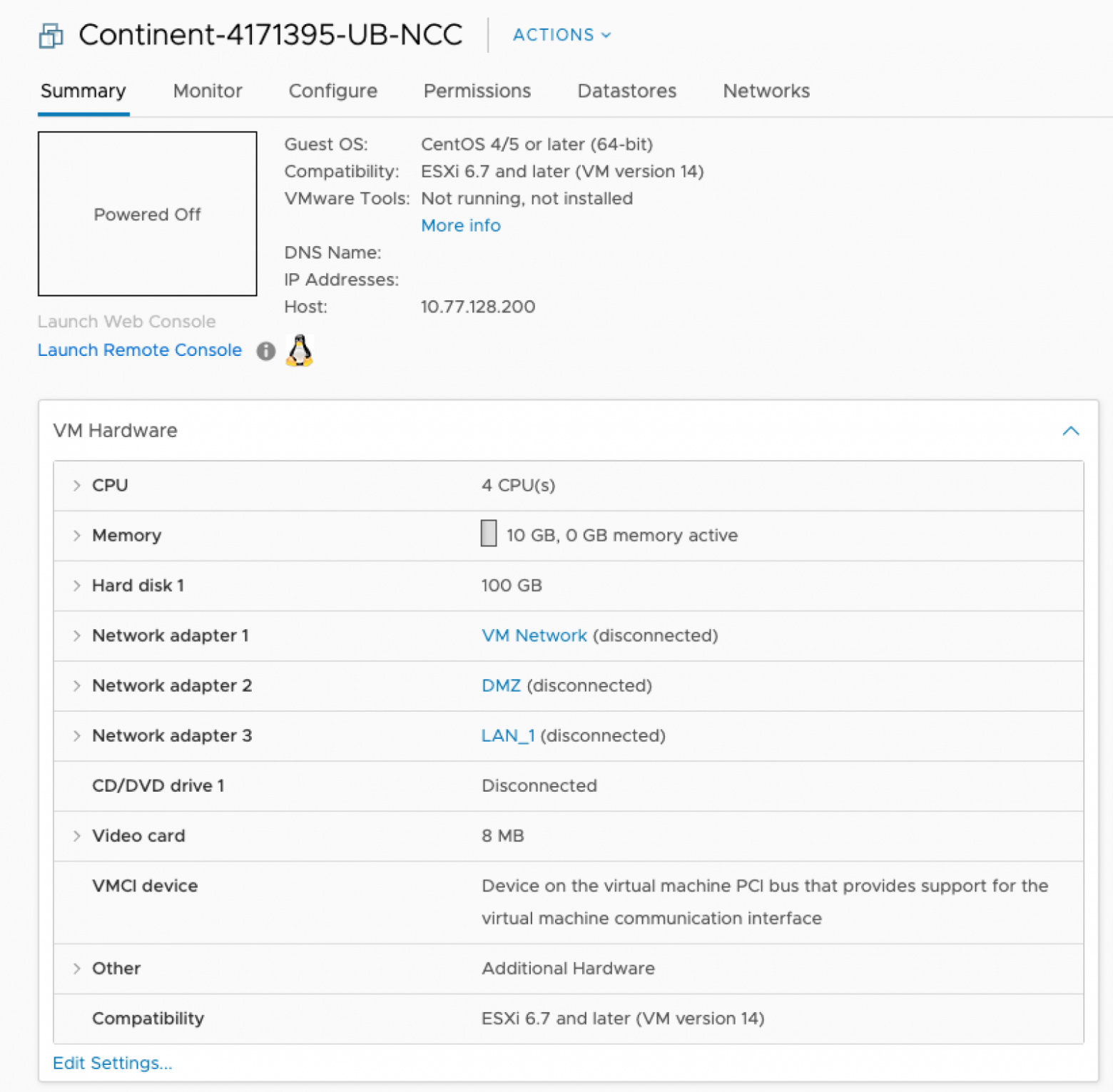

Начнем с настроек виртуальной машины для Континент 4 NGFW:

Указываем путь к ISO образу;

В качестве гостевой ОС указываем «CentOS 4/5 or later»;

CPU — 4;

RAM — 10 Гб;

HDD — 100 Гб (Thin Provision).

Сетевые интерфейсы — 3 шт. (с подсетями)

Пример настроек для ВМ в VMware vSphere представлен на скриншоте ниже.

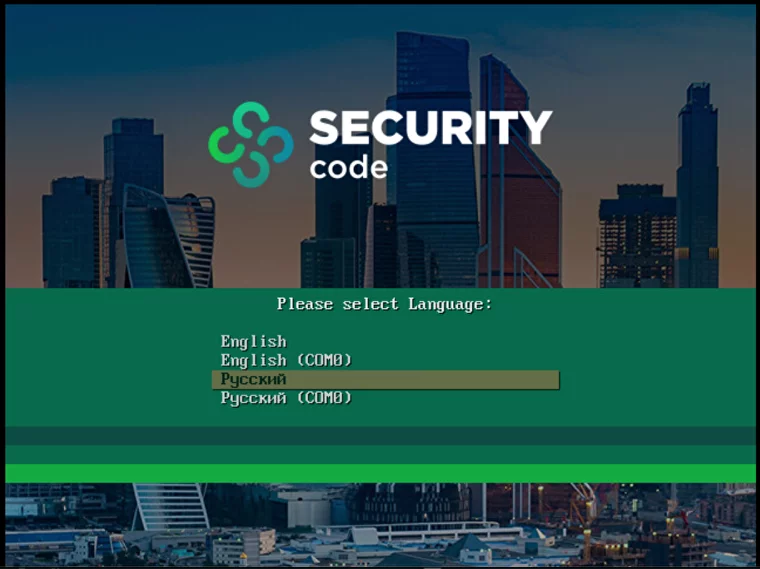

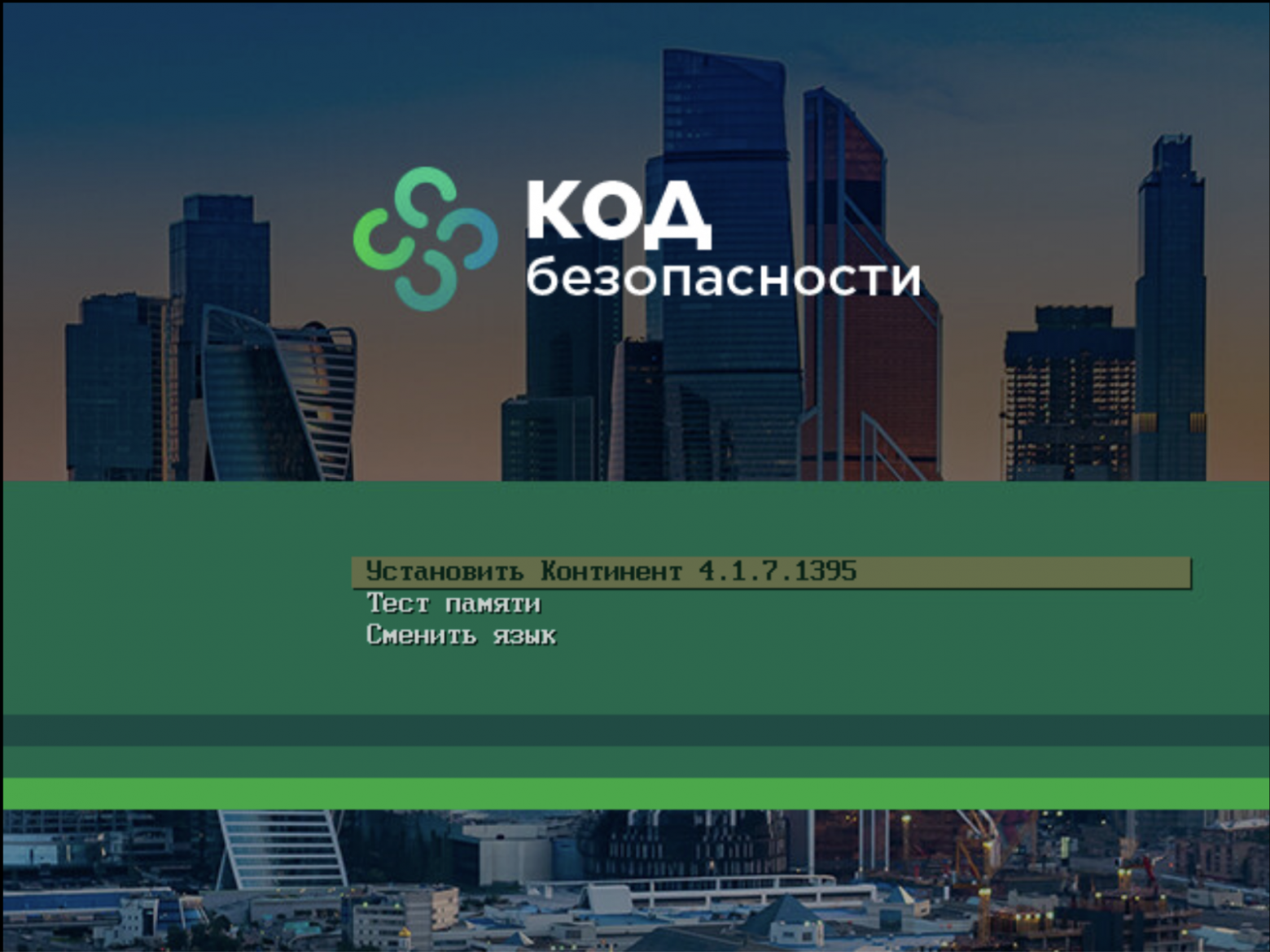

Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …».

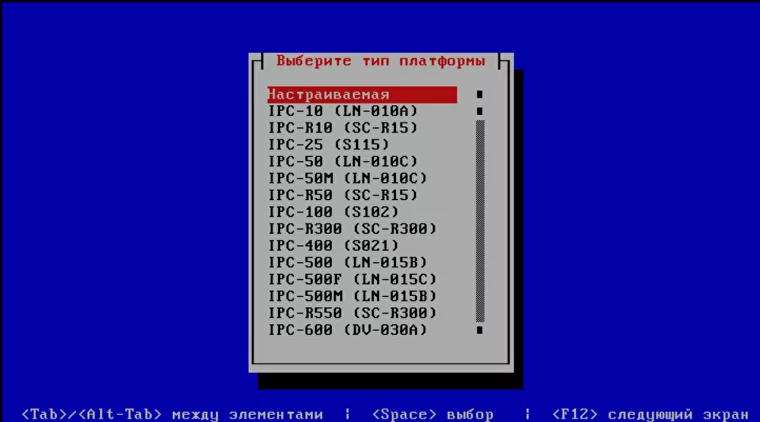

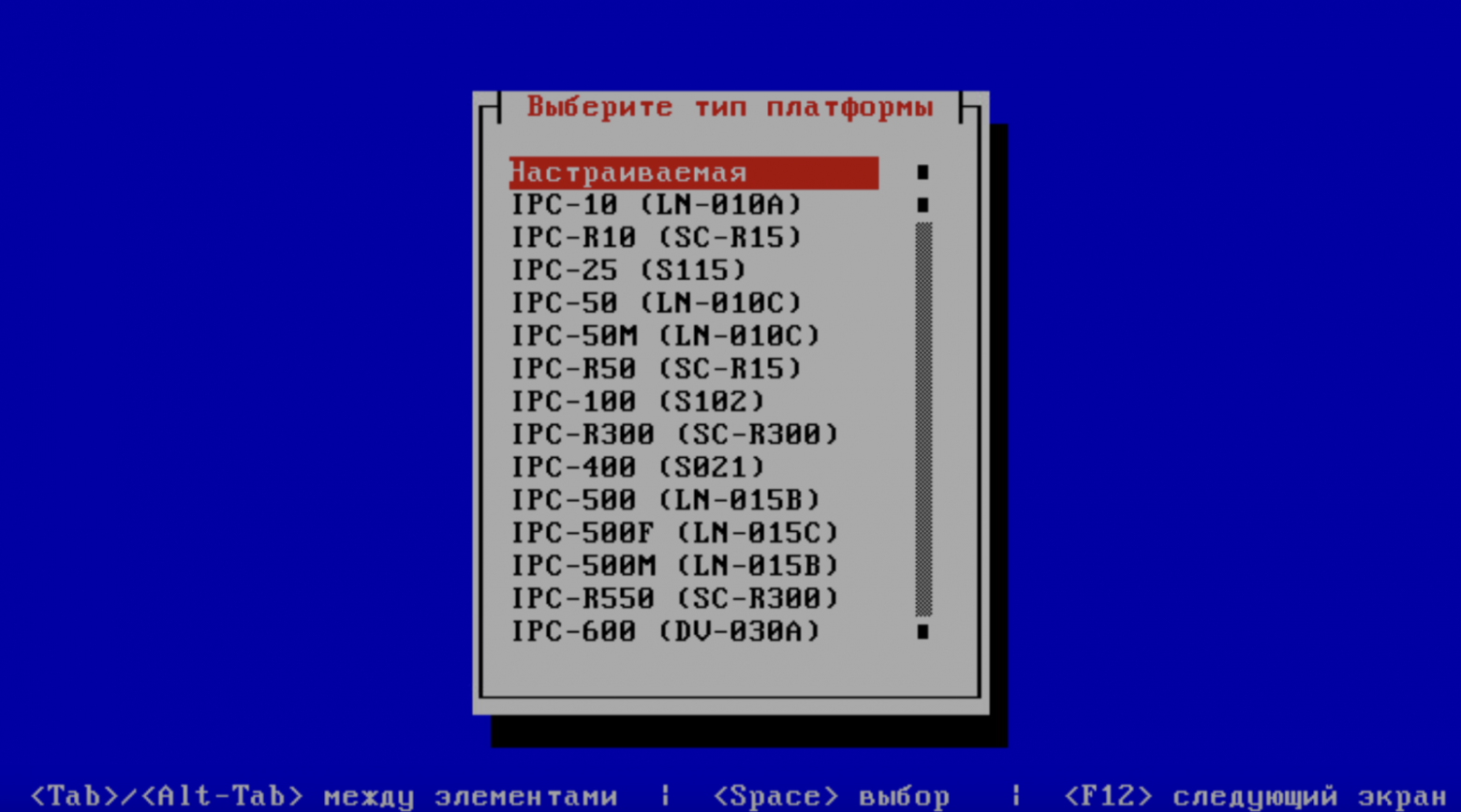

Тип платформы: «Настраиваемая».

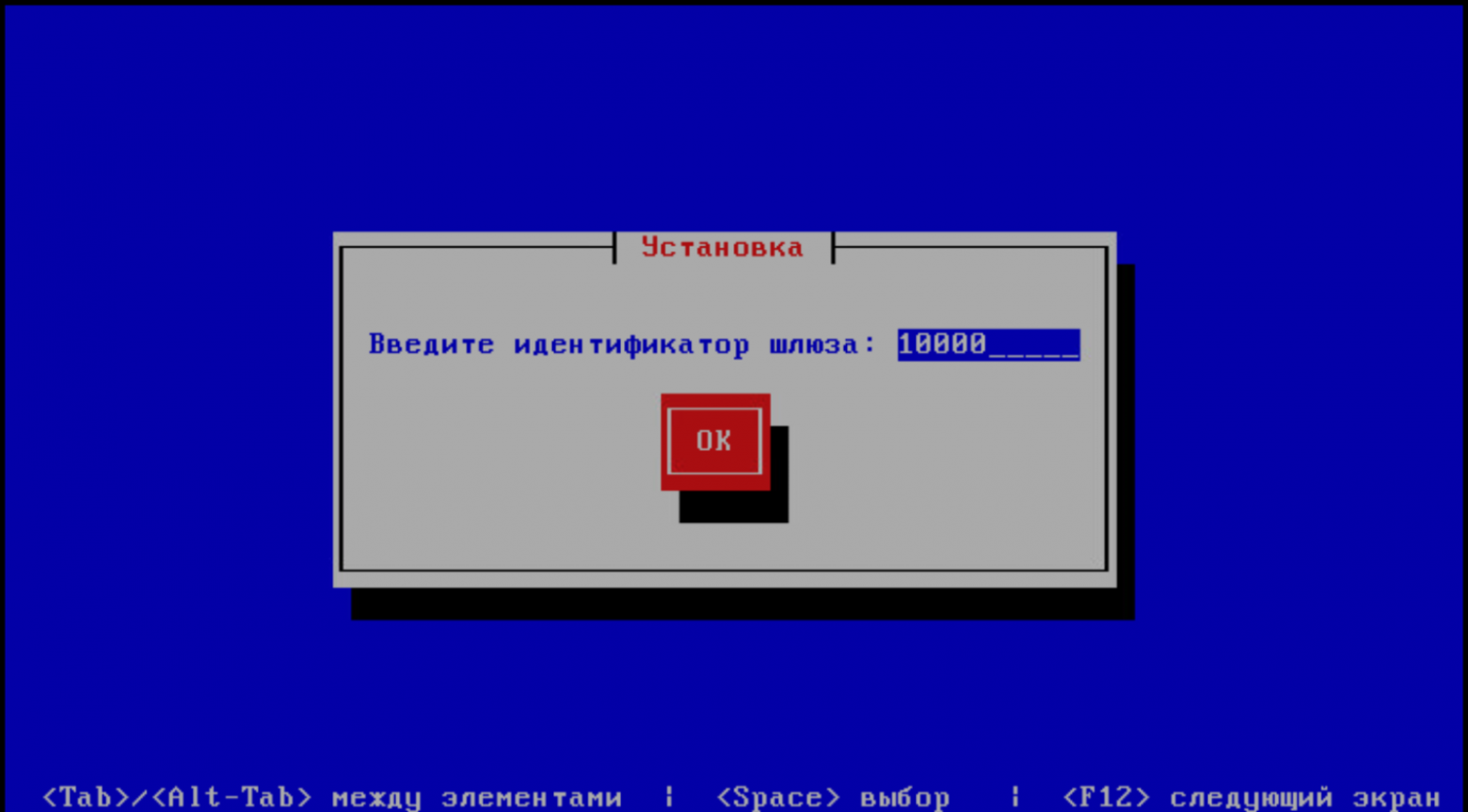

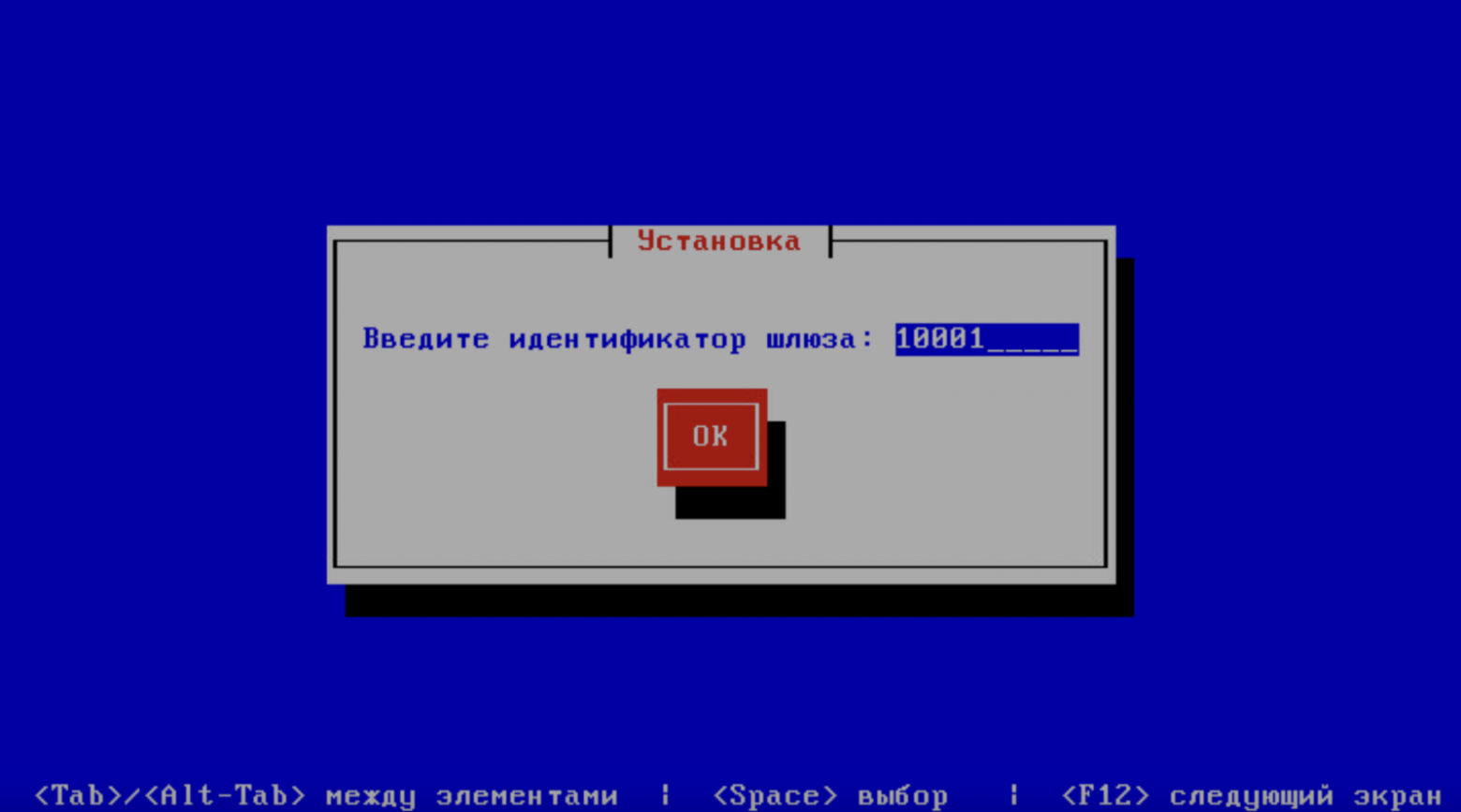

Идентификатор: произвольный (для аппаратных платформ: см. корпусную наклейку или в паспорте шлюза).

Начнется установка ContinentOS (которая завершится перезагрузкой).

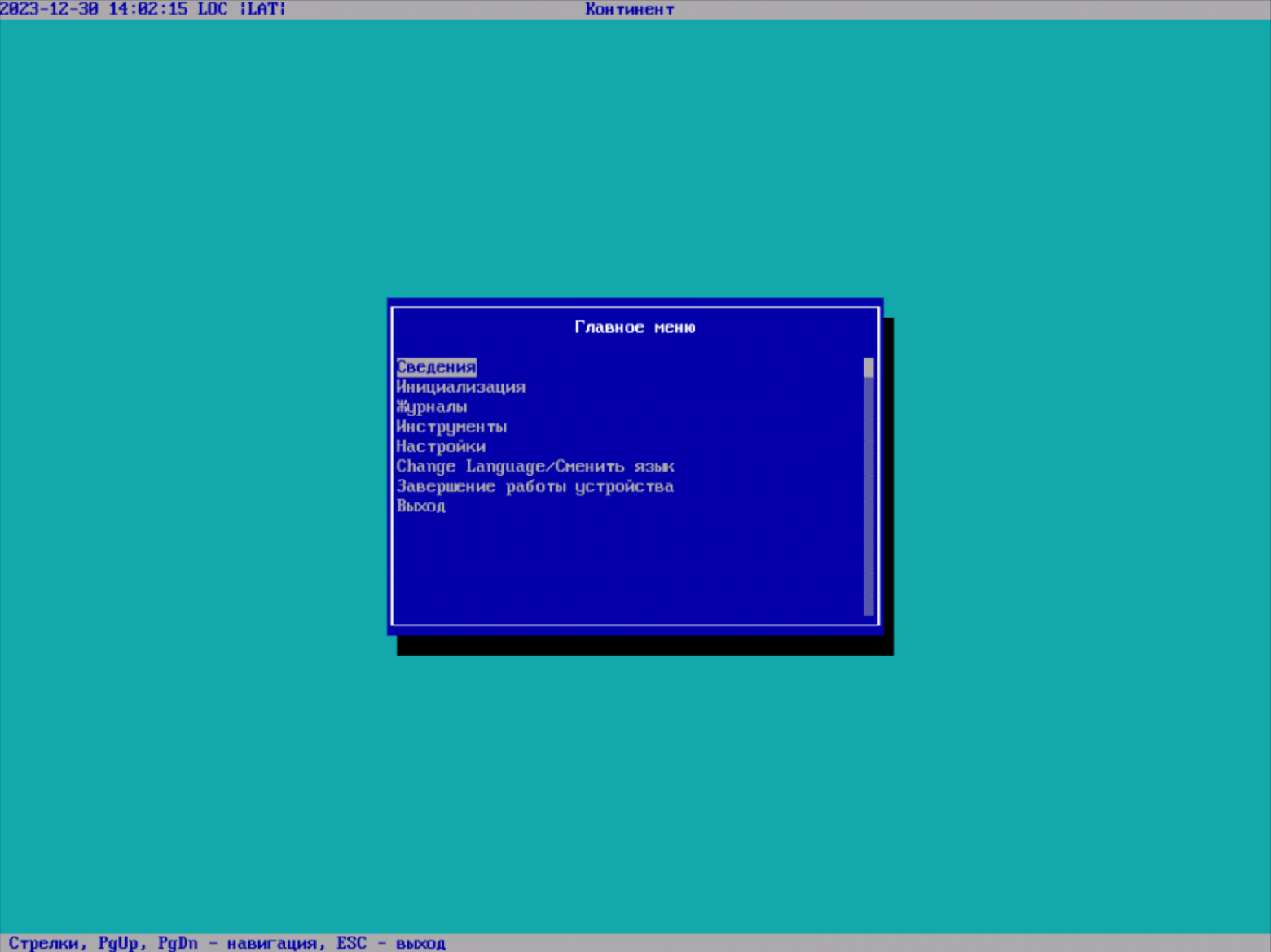

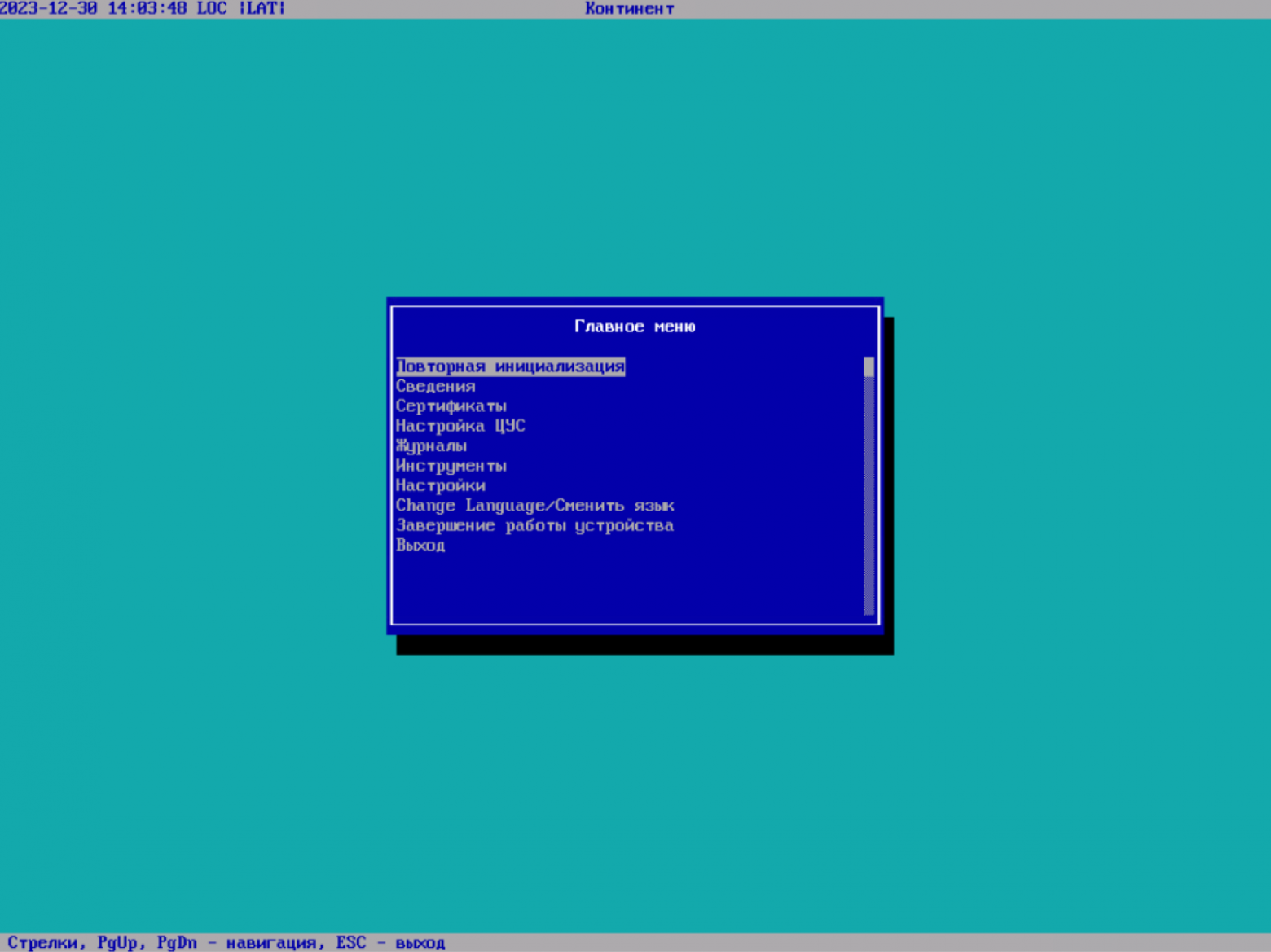

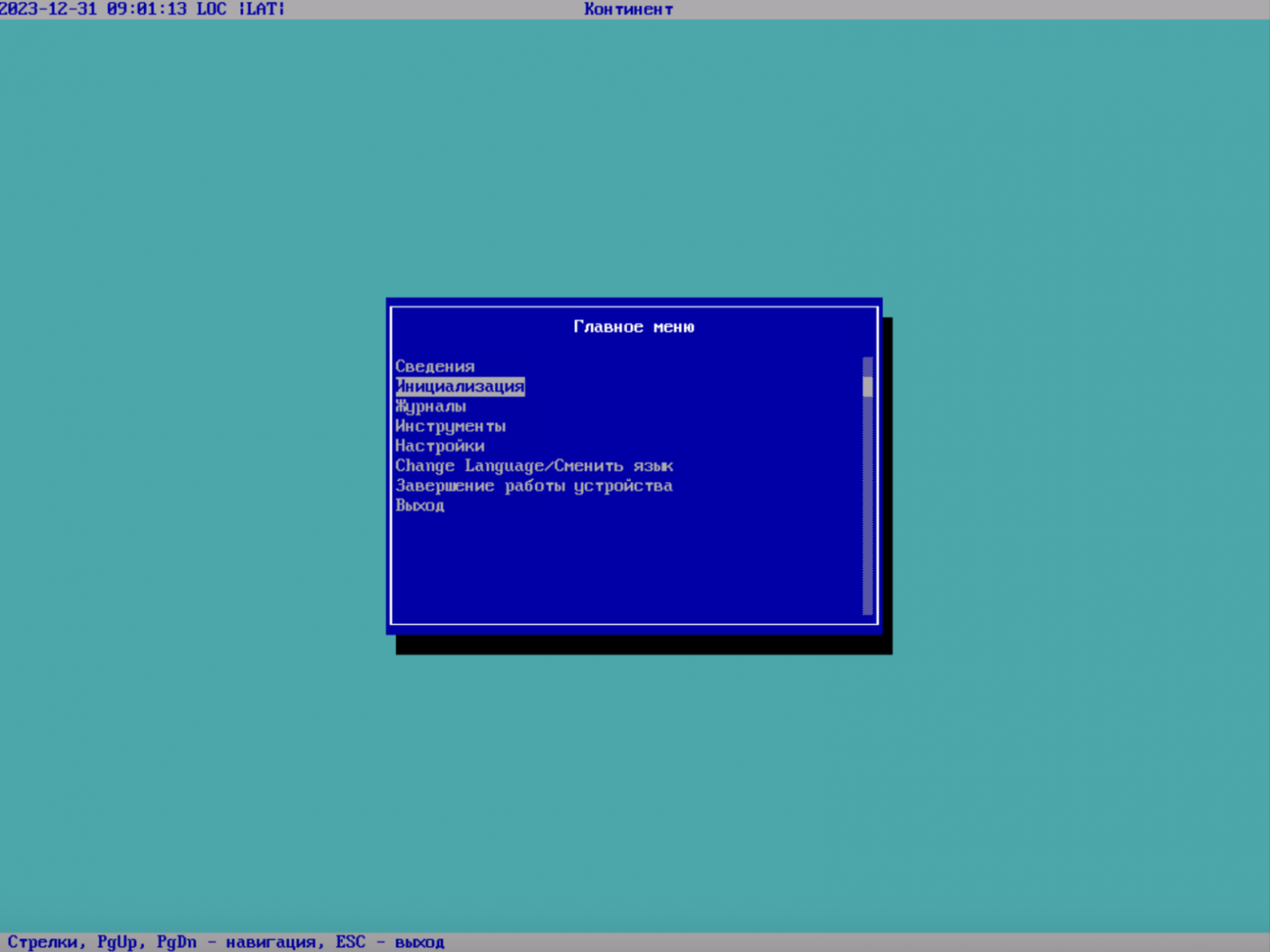

После перезагрузки произойдет штатная загрузка в главное меню Континент 4.1.7.

Главное меню представляет из себя интерфейс из псевдографики, в котором можете ограничено взаимодействовать с ОС (посмотреть сведения об устройстве, журналы и др).

Главное локальное меню Континент 4 NGFW

На текущем этапе нам необходимо выполнить инициализацию устройства.

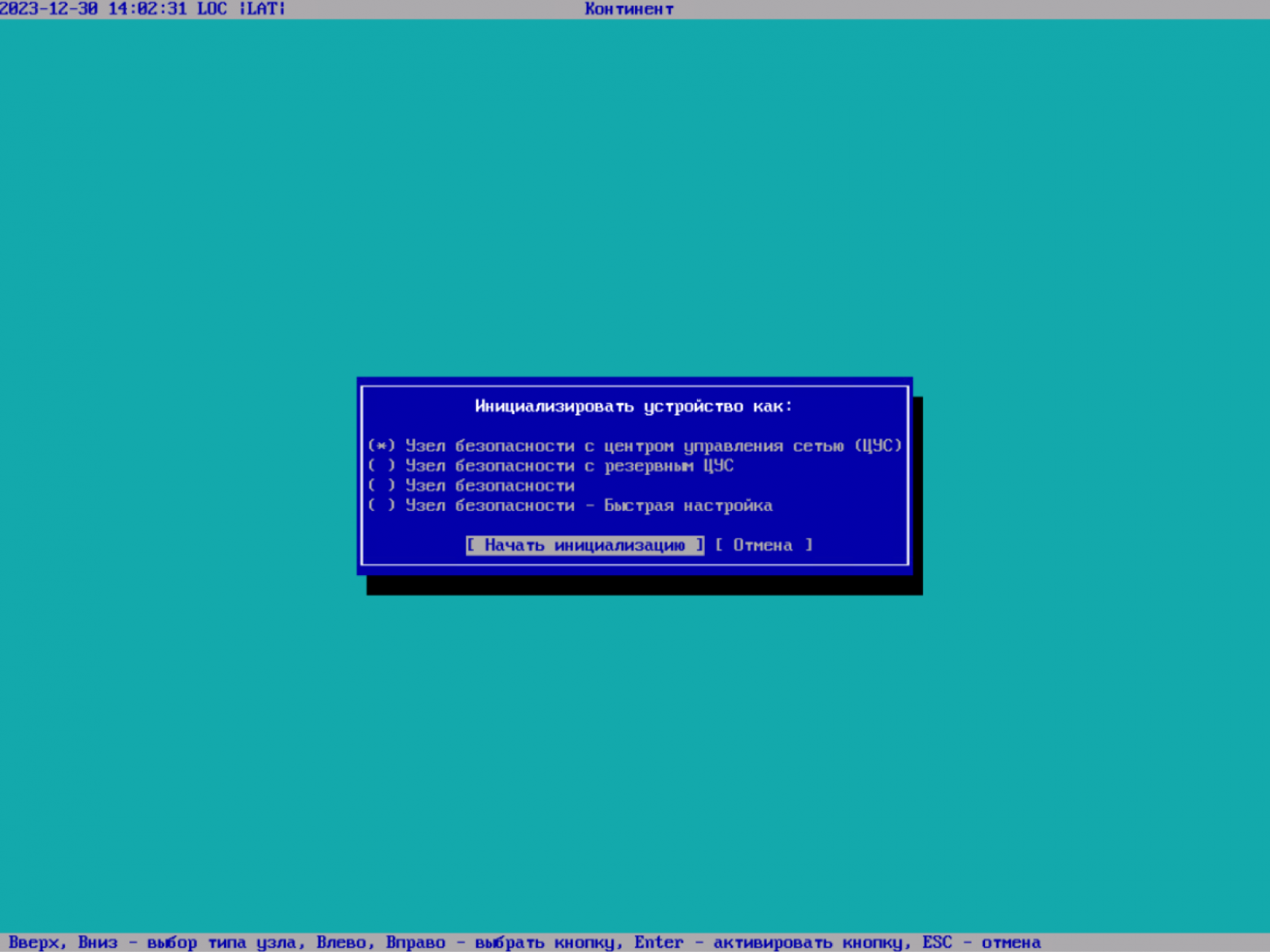

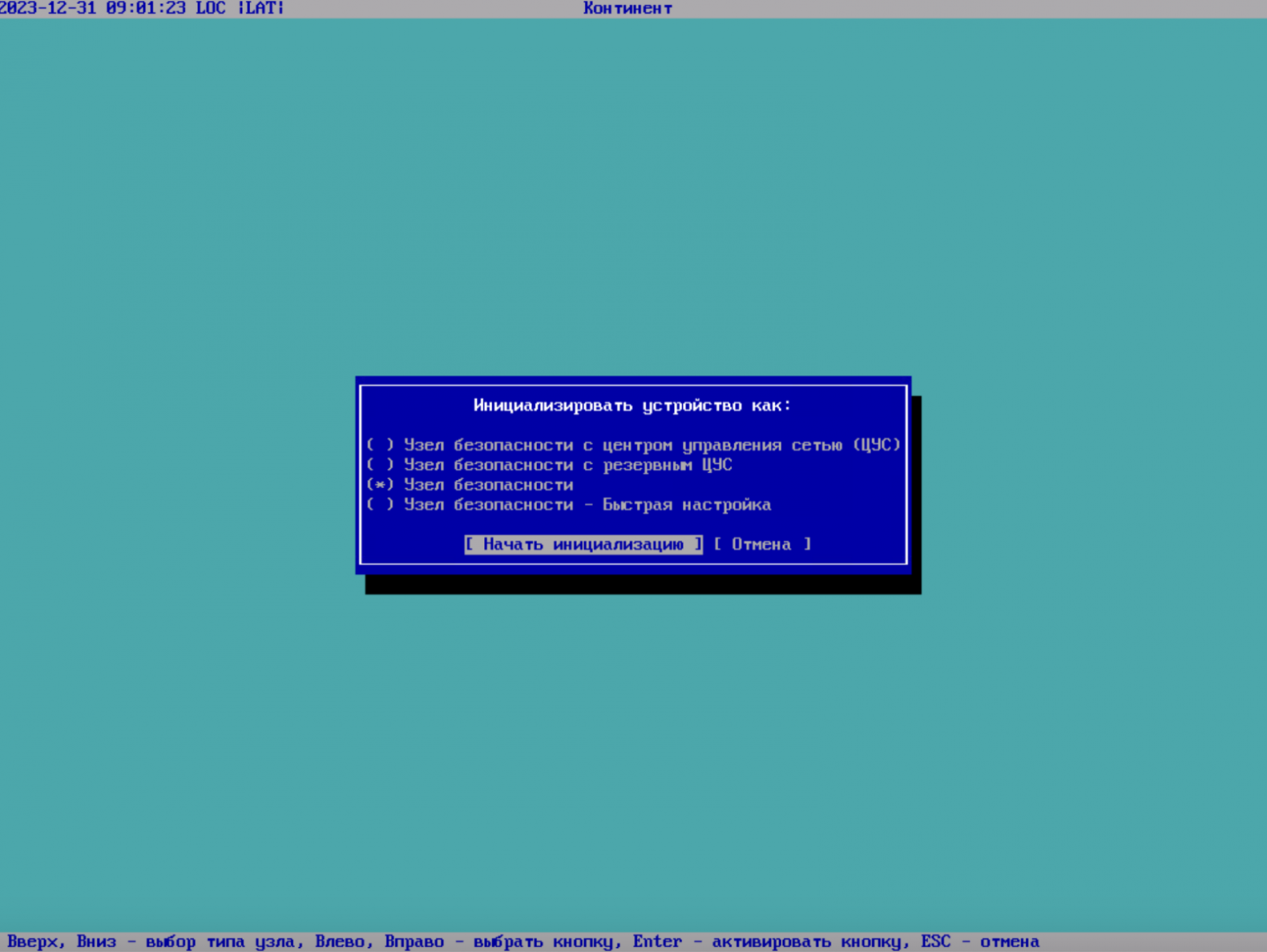

В главном меню выбираем «Инициализация» — «Узел безопасности с центром управлению сетью».

Варианты исполнения Континент 4 NGFW

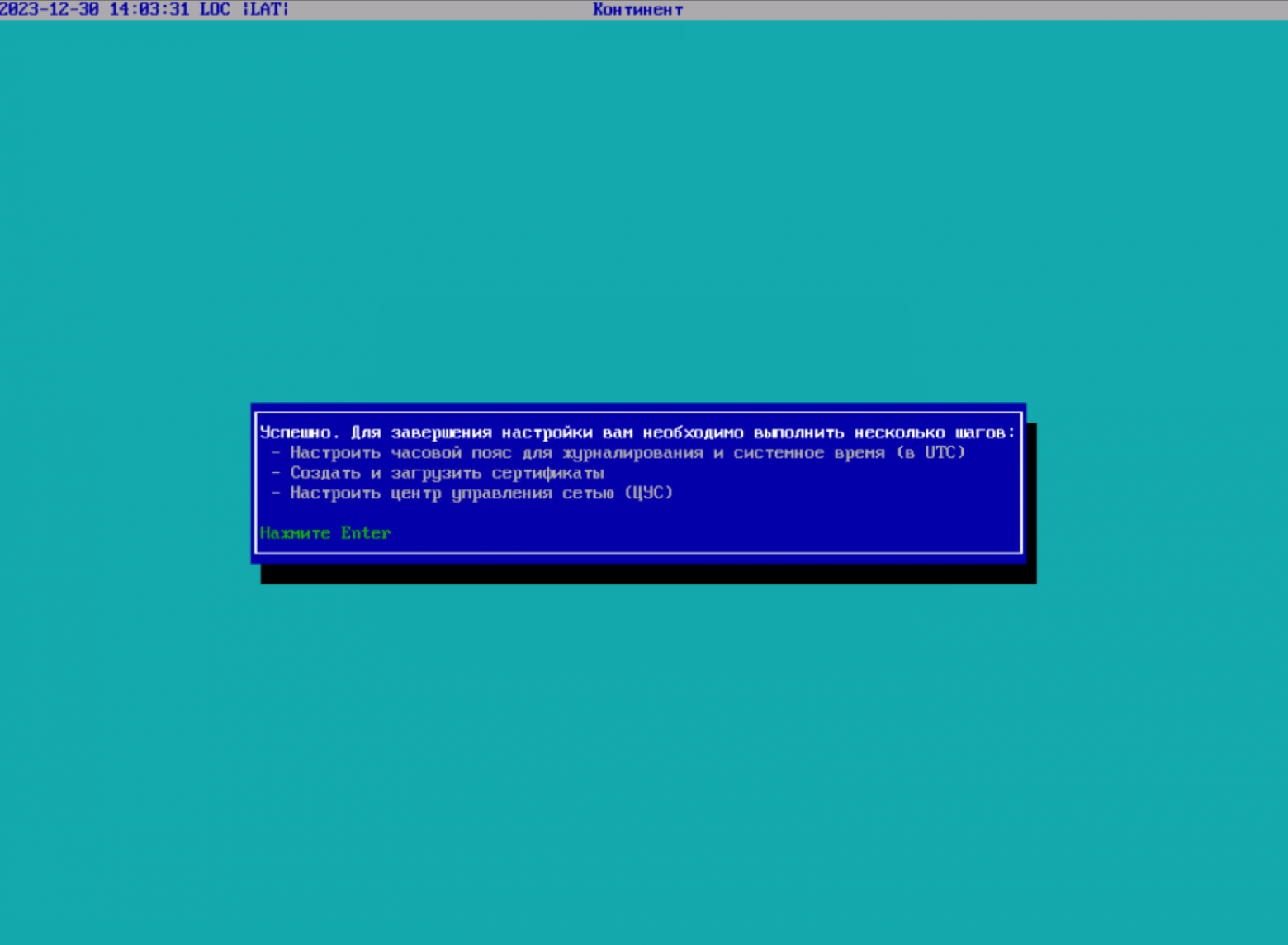

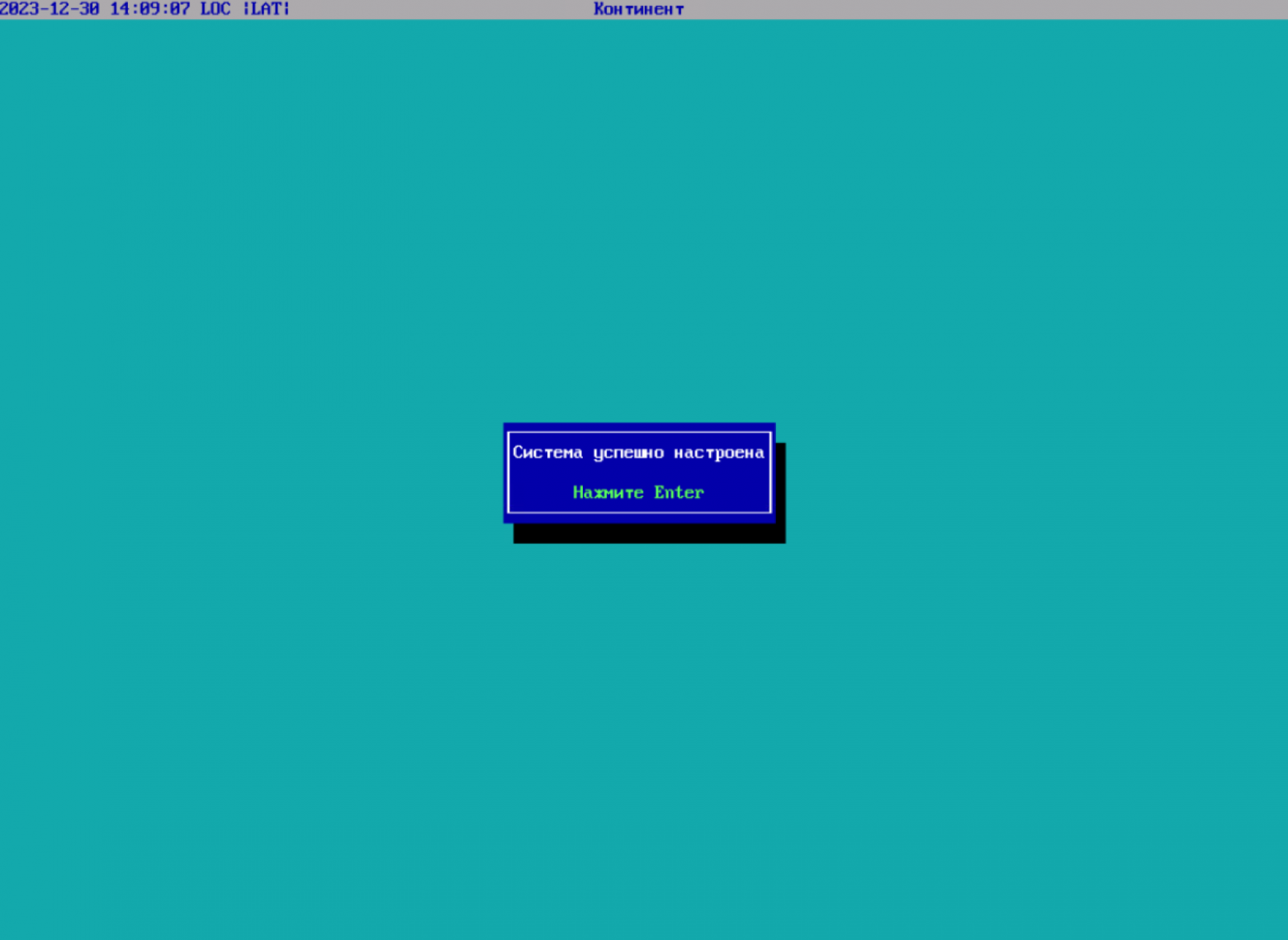

Запустится процесс инициализации сетевого устройства. В случае успеха будет выведено сообщение об успешной инициализации.

После этого необходимо настроить:

Системное время. Необходимо для журналирования. «Настройки» — «Системное время»;

Выпустить сертификаты. Необходимо выпустить корневой сертификат и сертификат управления ЦУС.

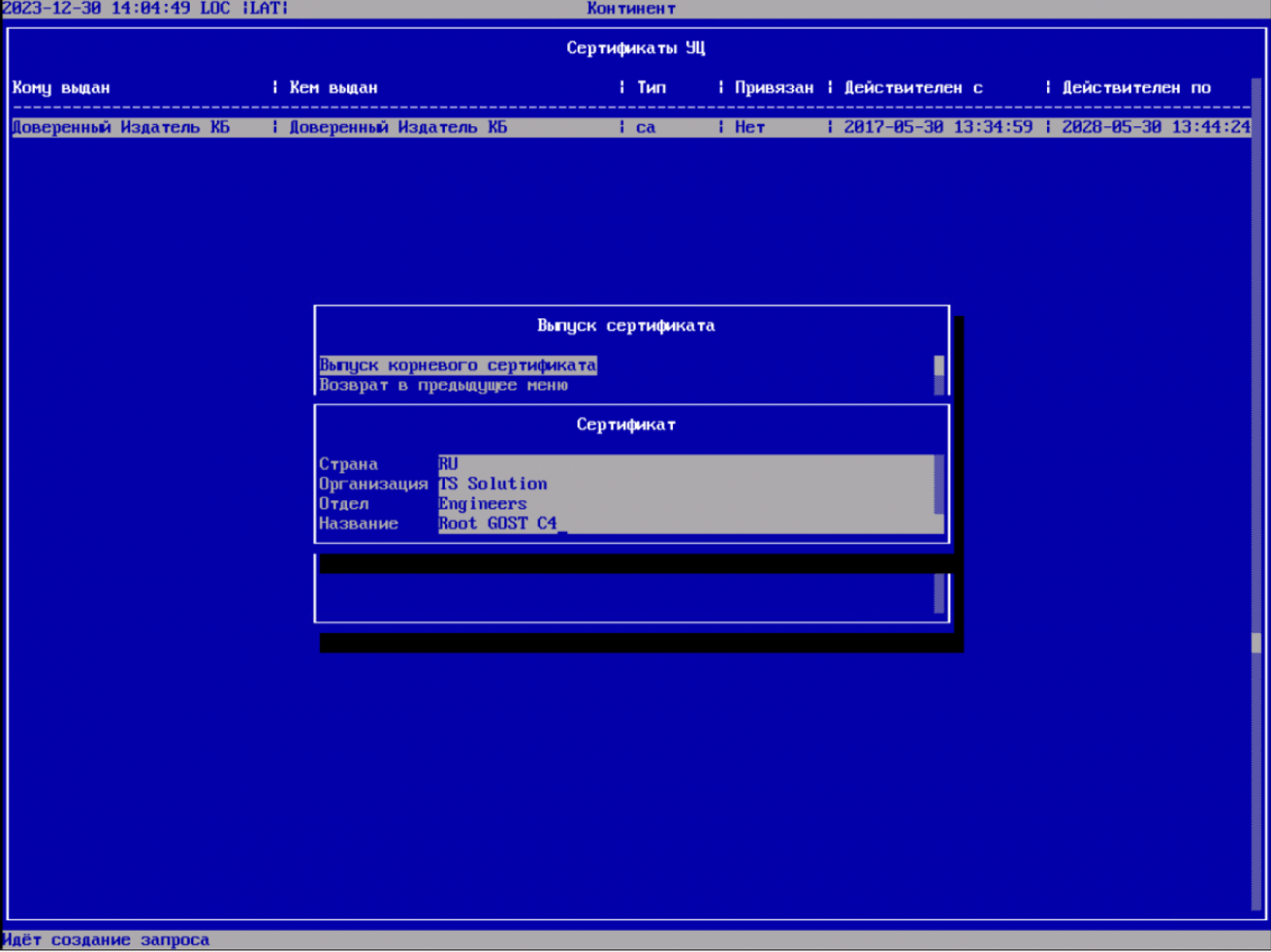

Для создания корневого сертификата выберите в главном меню «Сертификаты», перейдите в раздел «Сертификаты УЦ», нажмите F2 и заполните данные для сертификата.

Окно для заполнения данных для корневого сертификата

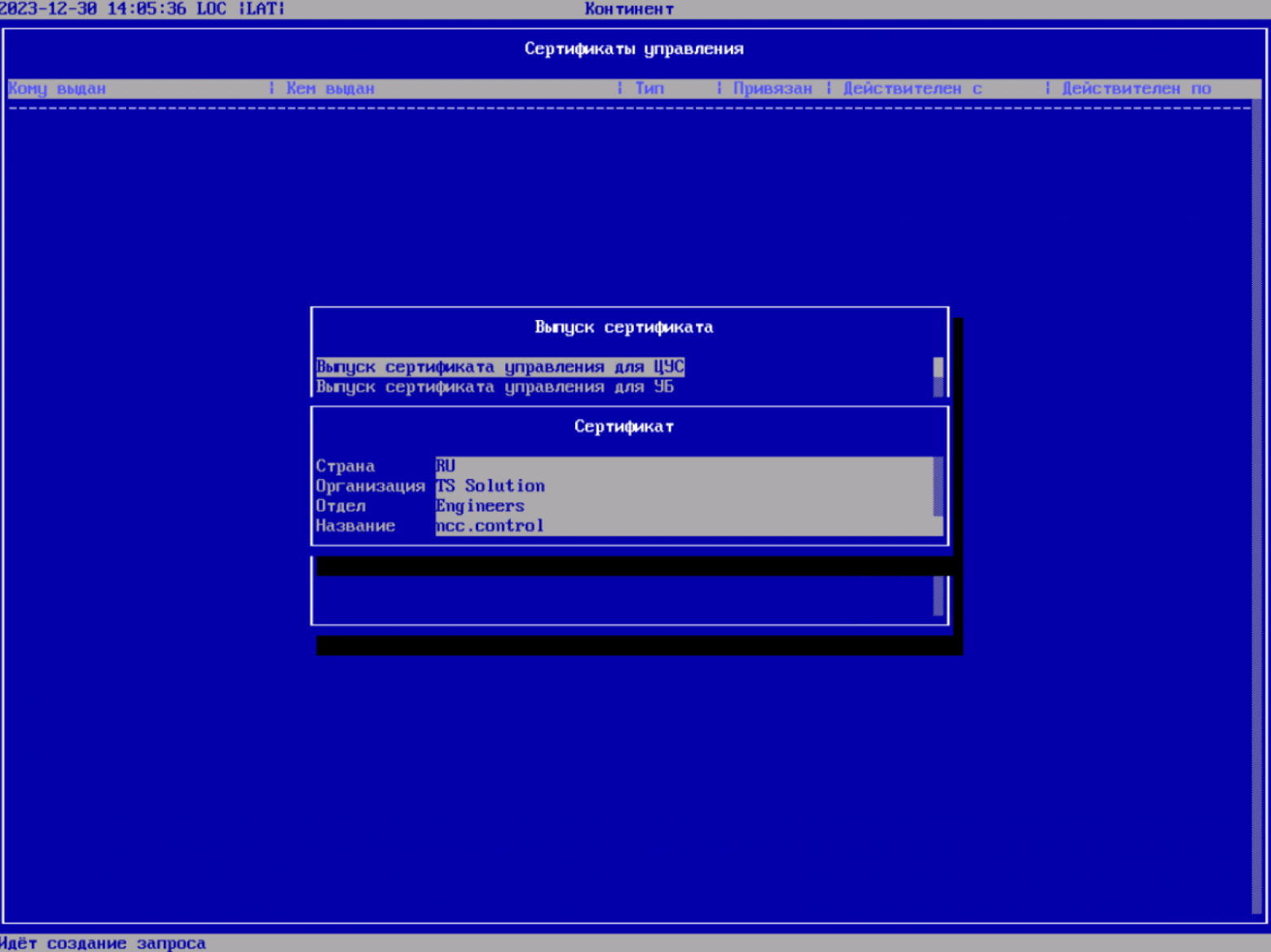

Для создания сертификата управления ЦУС выберете в главном меню «Сертификаты», перейдите в раздел «Сертификаты управления» и нажмите F2.

Основные данные будут заполнены на основании корневого сертификата. Заполните оставшиеся поля и выберете ранее созданный корневой сертификат для подписи.

Окно для заполнения данных для корневого сертификата

После создания сертификатов необходимо настроить ЦУС:

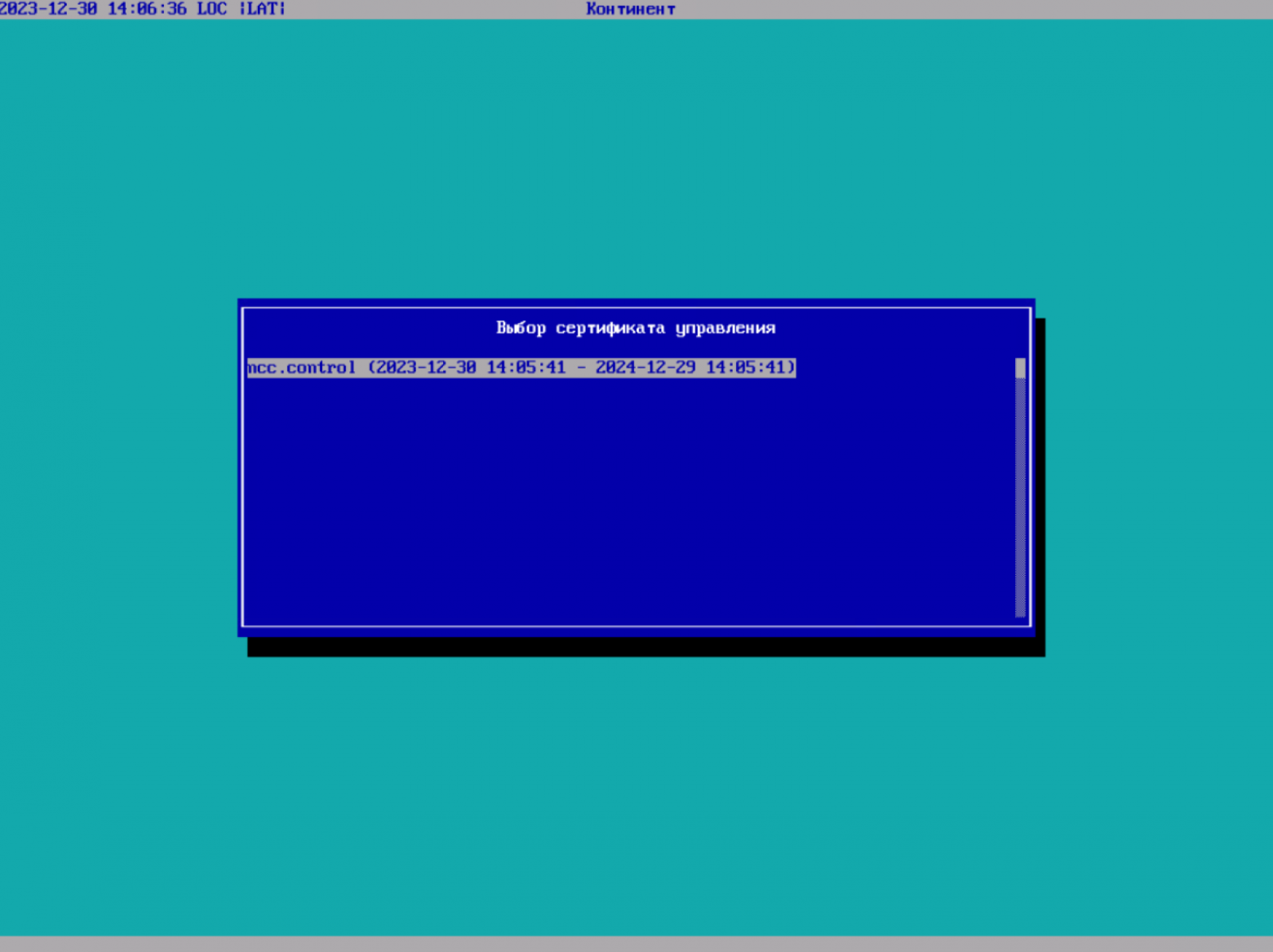

В главном меню нажимаем «Настройка ЦУС»;

Выбираем ранее созданный сертификат управления;

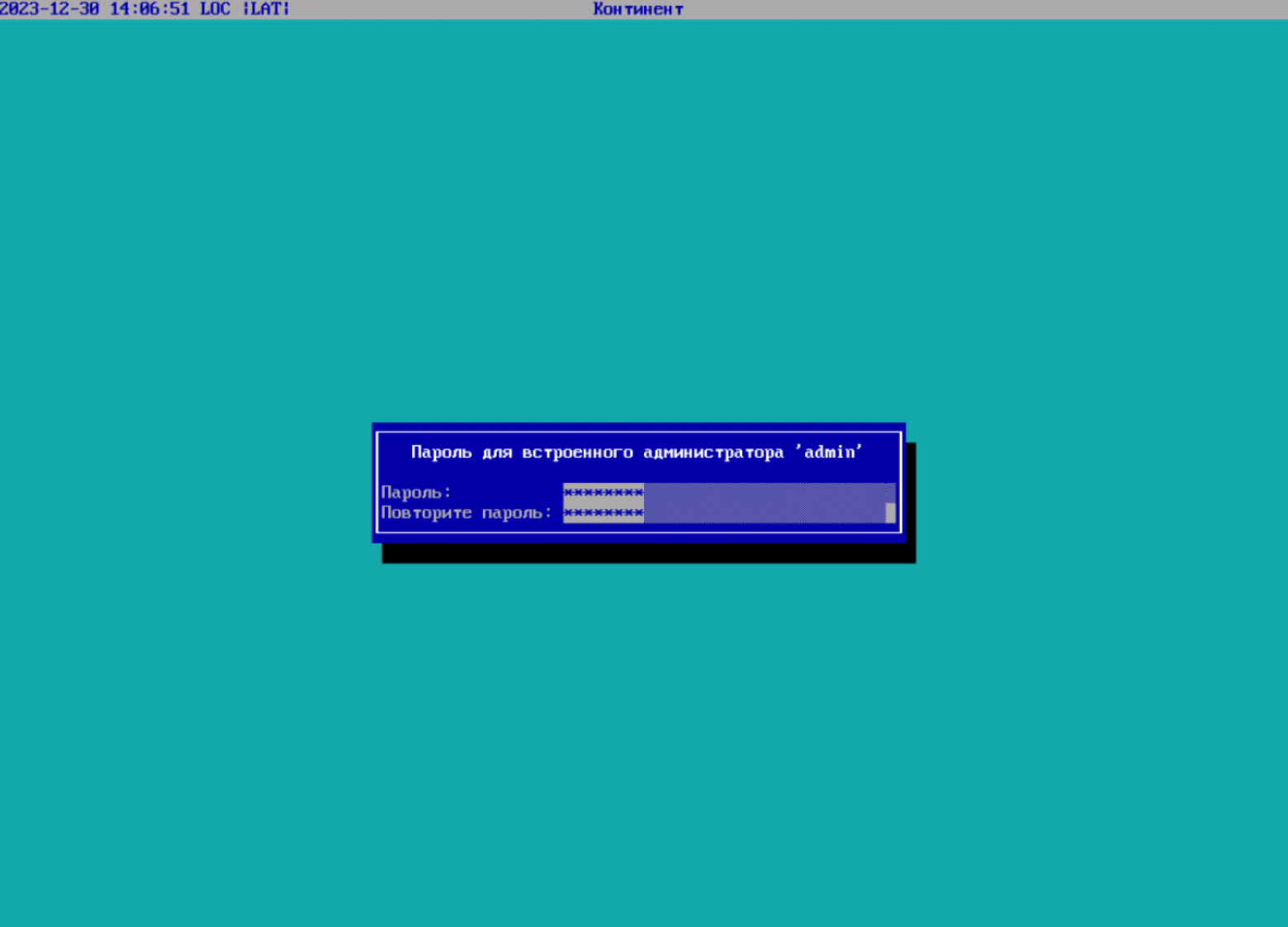

Задаем пароль для учетной записи admin (не потеряйте его!);

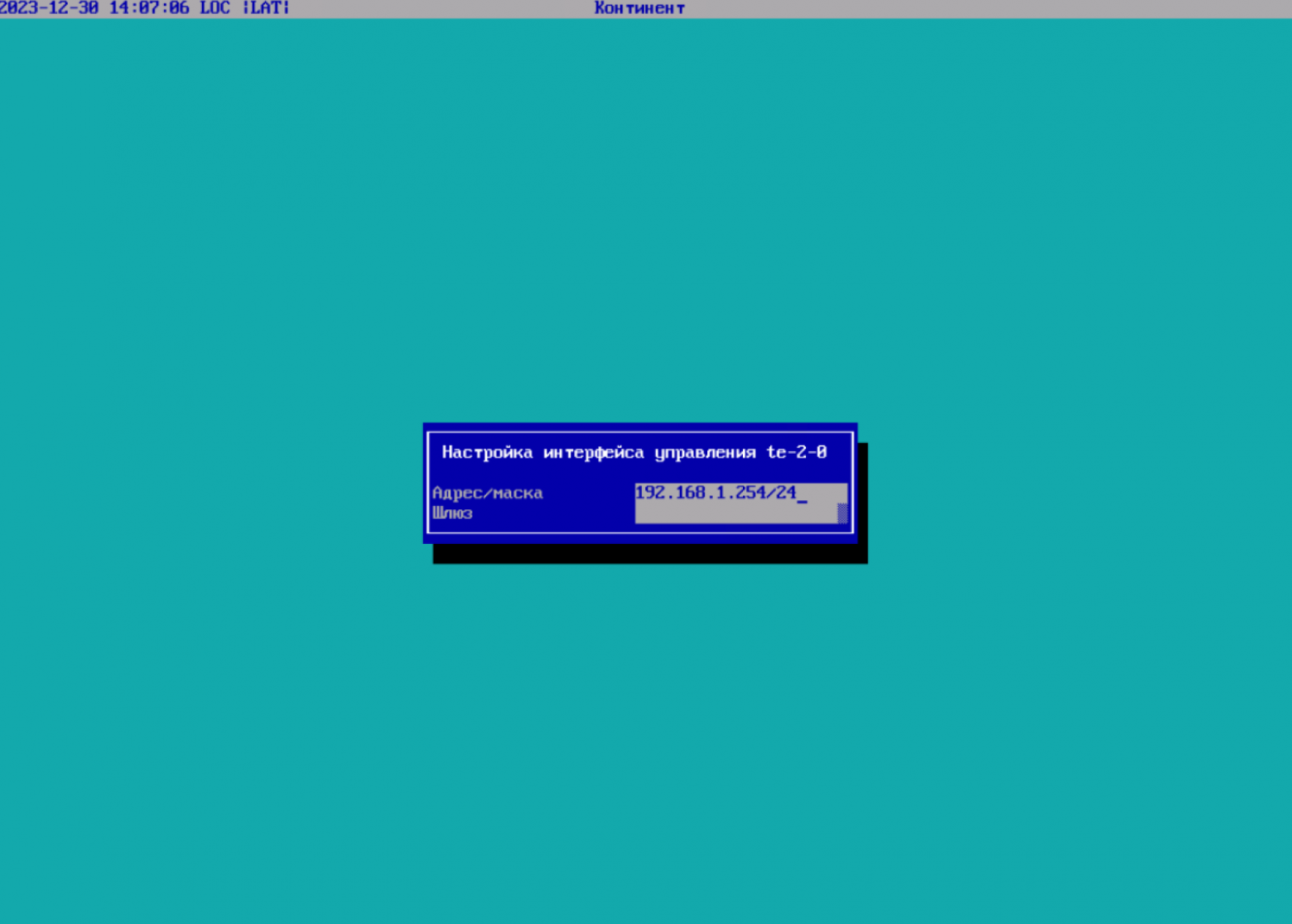

Выбираем интерфейс управления. Для управления ЦУС на нашей схеме используется интерфейс te-2−0. Задаем адрес интерфейса: 192.168.1.254/24. Поле «Шлюз» оставляем пустым. К этому адресу будет выполняться подключение для управления сетью Континент;

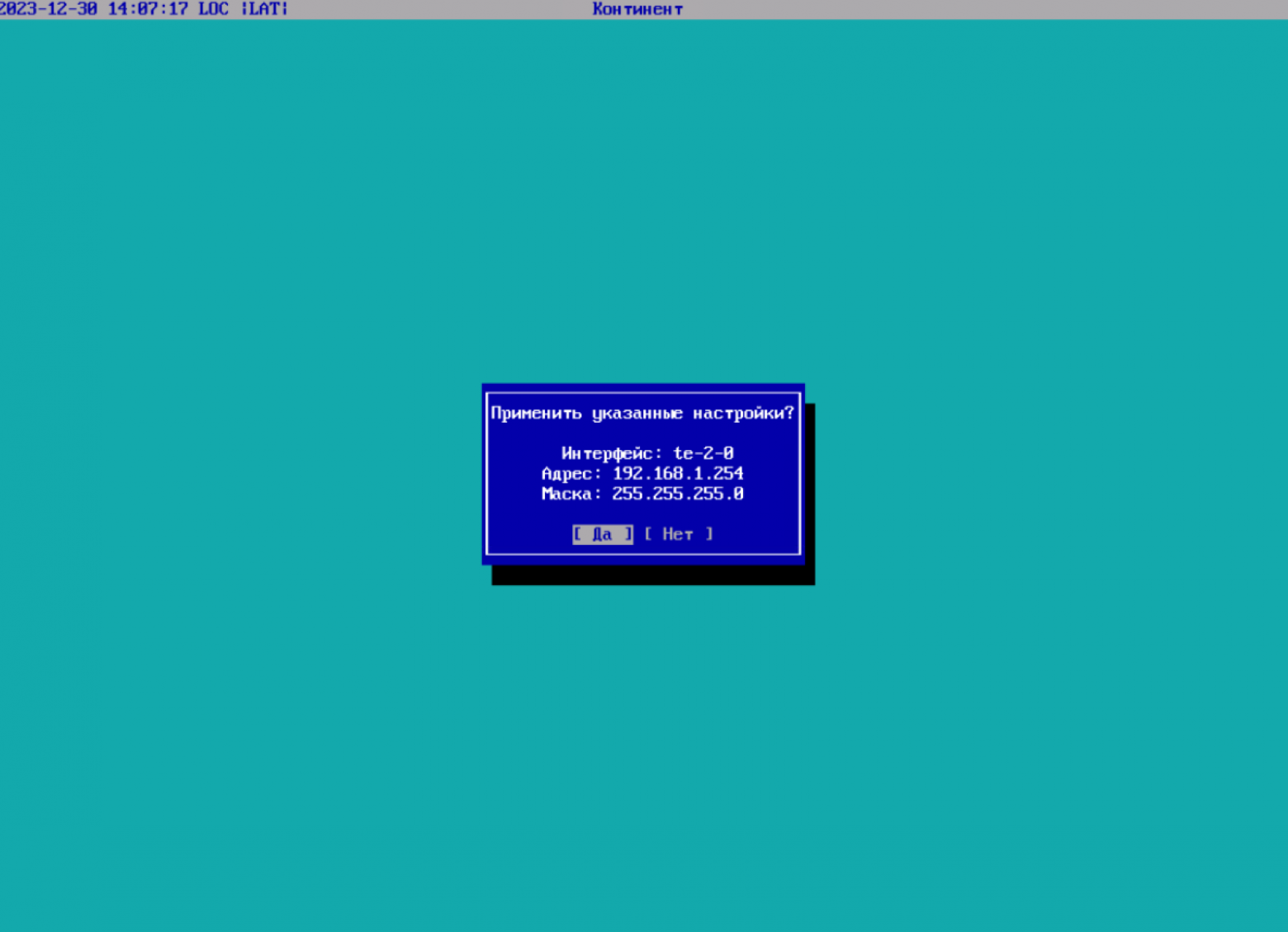

Применяем указанные настройки и ожидаем окончания инициализации устройства. В случае успешной настройки будет выведено соответствующее оповещение. При нажатии на Enter выводится окно запроса входа в устройство

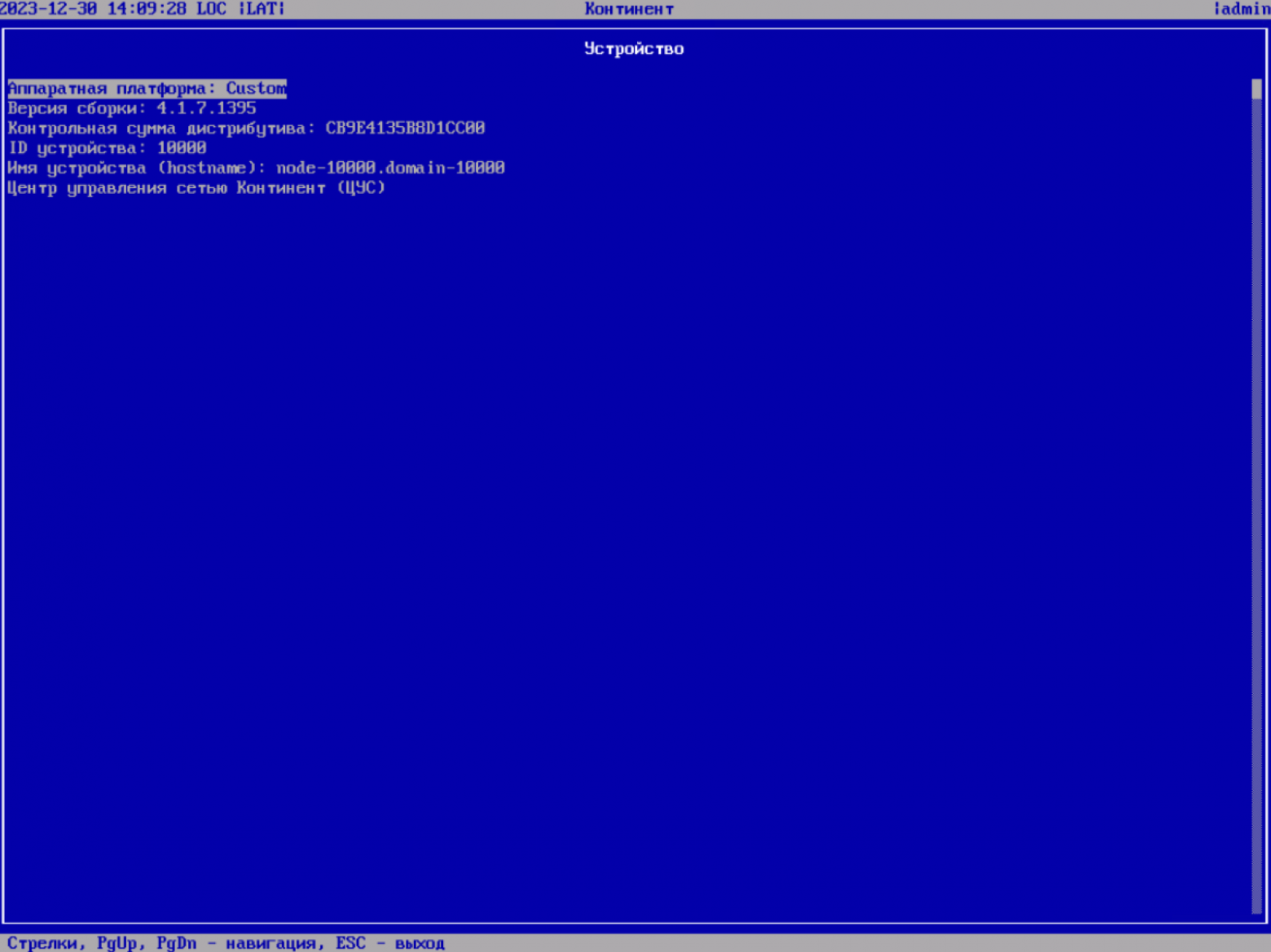

Теперь можем авторизироваться и просмотреть сведения об устройстве.

Раздел «Сведения» в локальном меню

Бесплатный тикет от официального партнера «Код Безопасности» в рамках знакомства с технической поддержкой CP Support

МЕНЕДЖЕР КОНФИГУРАЦИИ

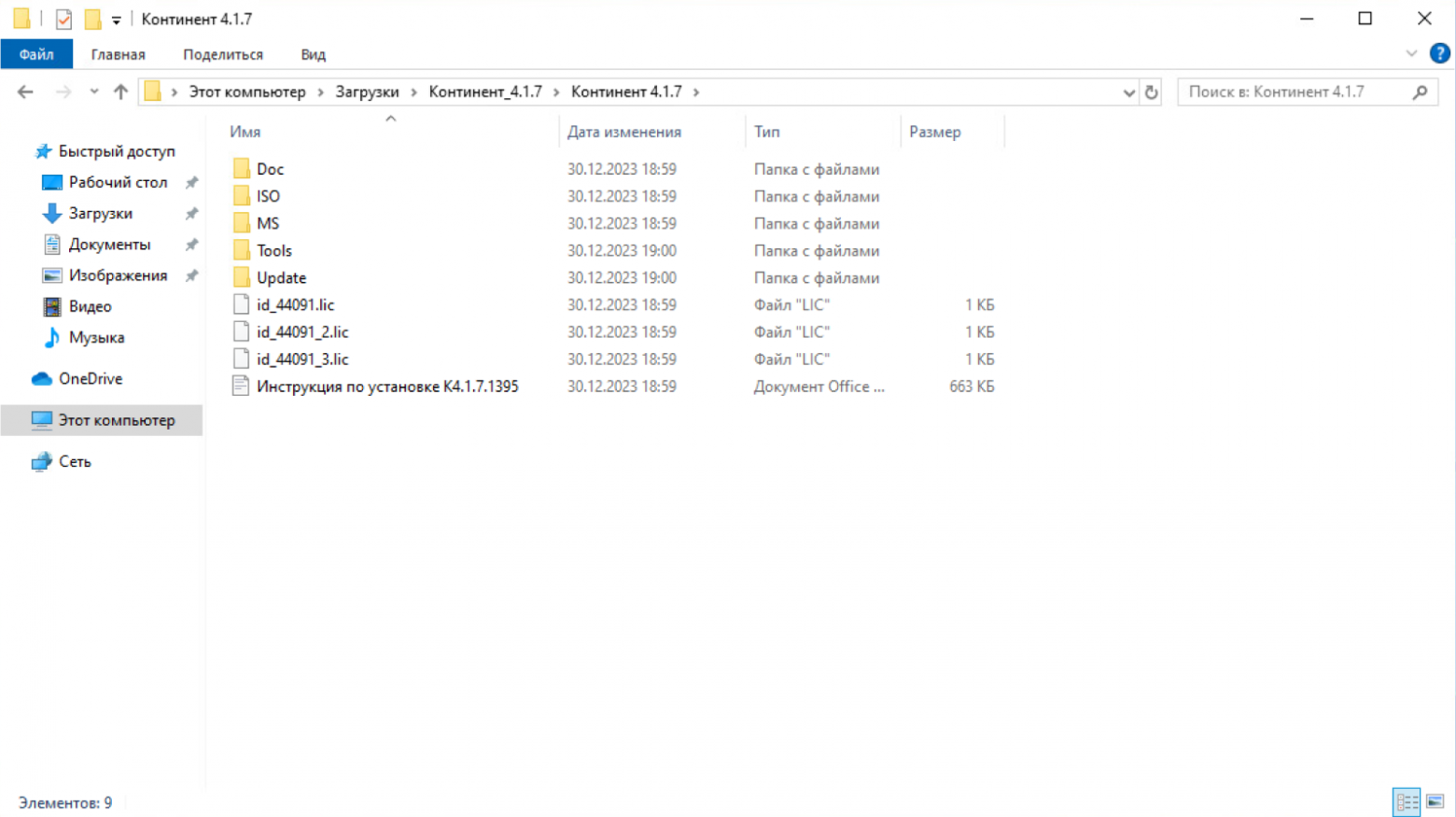

После установки и инициализации ЦУС необходимо установить Менеджер конфигурации (программа для управления).

Крайне важно, чтобы версия Менеджера конфигурации (МК) совпадала с версией ПО на УБ с ЦУС (вплоть до билда! ).

Состав поставки дистрибутива Континент 4.1.7.1395

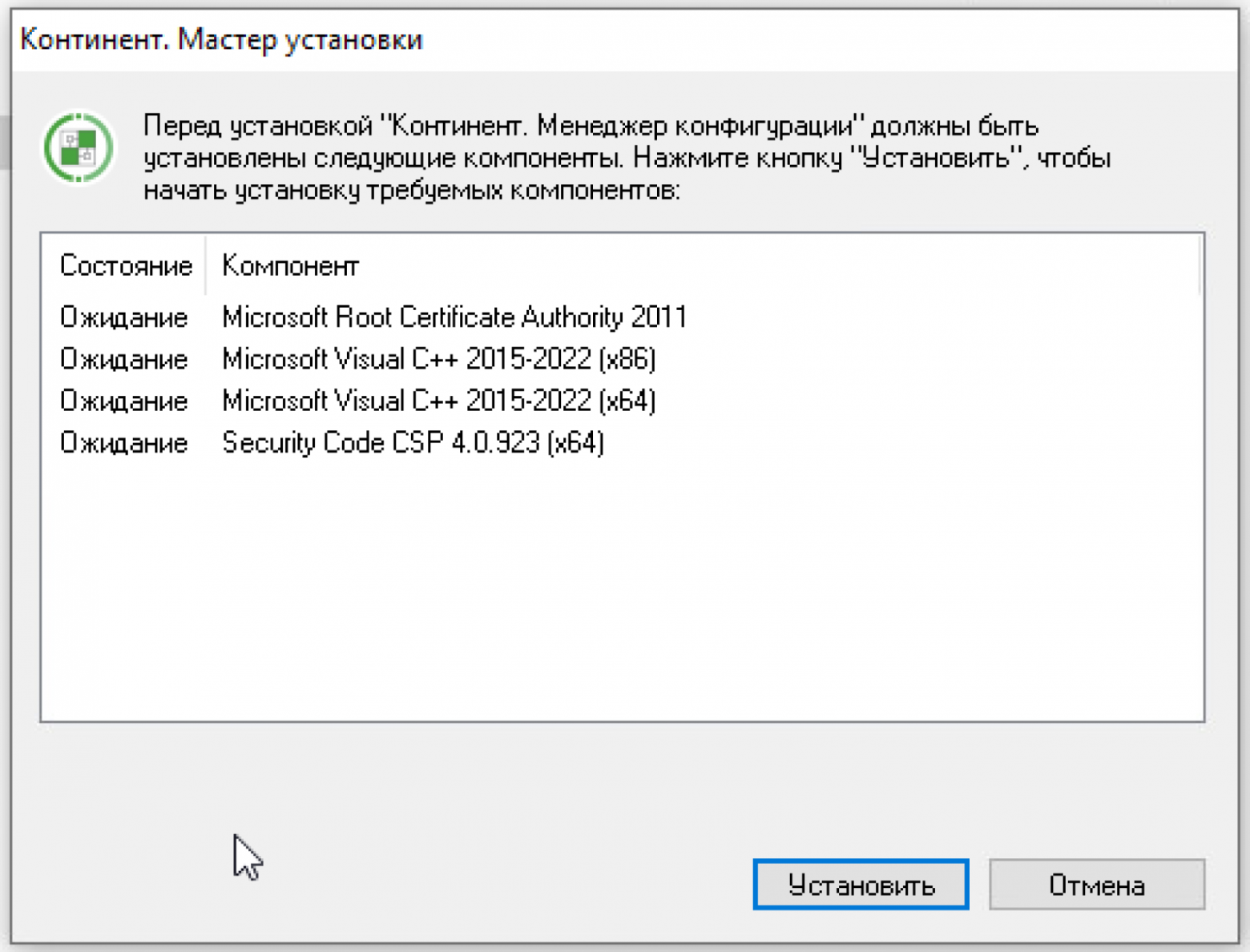

Перед установкой обратите внимание, что для корректной работы Менеджера конфигурации требуется наличие криптопровайдера Security Code CSP.

Если же у вас в системе уже есть сторонний криптопровайдер, то возможна их некорректная совместная работа (в таком случае вы можете обратиться к инженерам TS Solution для поиска решения)

Дальнейшая установка не отличается от любых других программ. По окончанию установки будет предложено перезагрузить компьютер. Выполните перезагрузку.

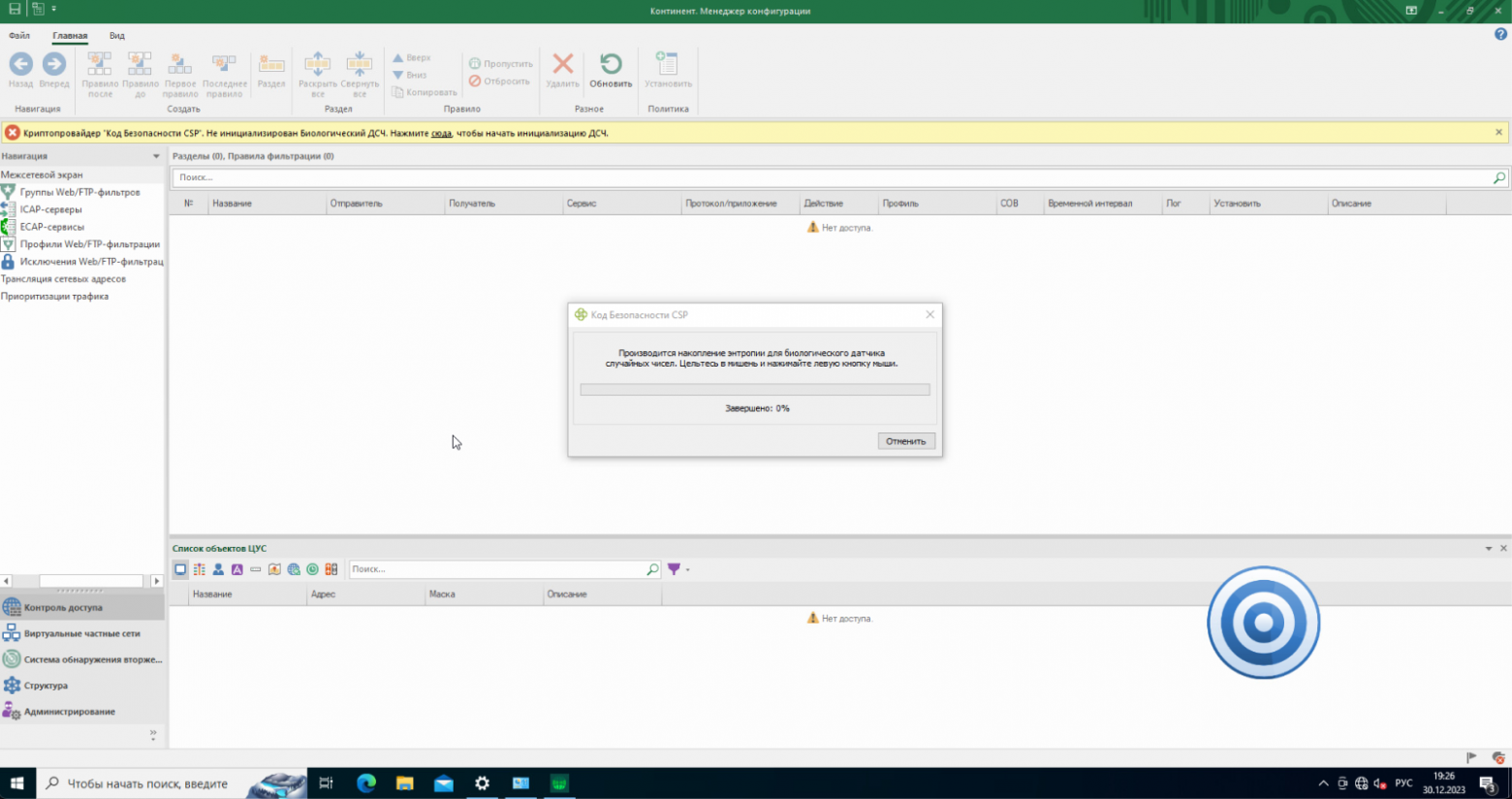

После перезагрузки запустите Менеджер конфигурации. При первом запуске программы будет инициализирован Биологический датчик случайных чисел (ДСЧ).

Следуя инструкциям инициализируйте его.

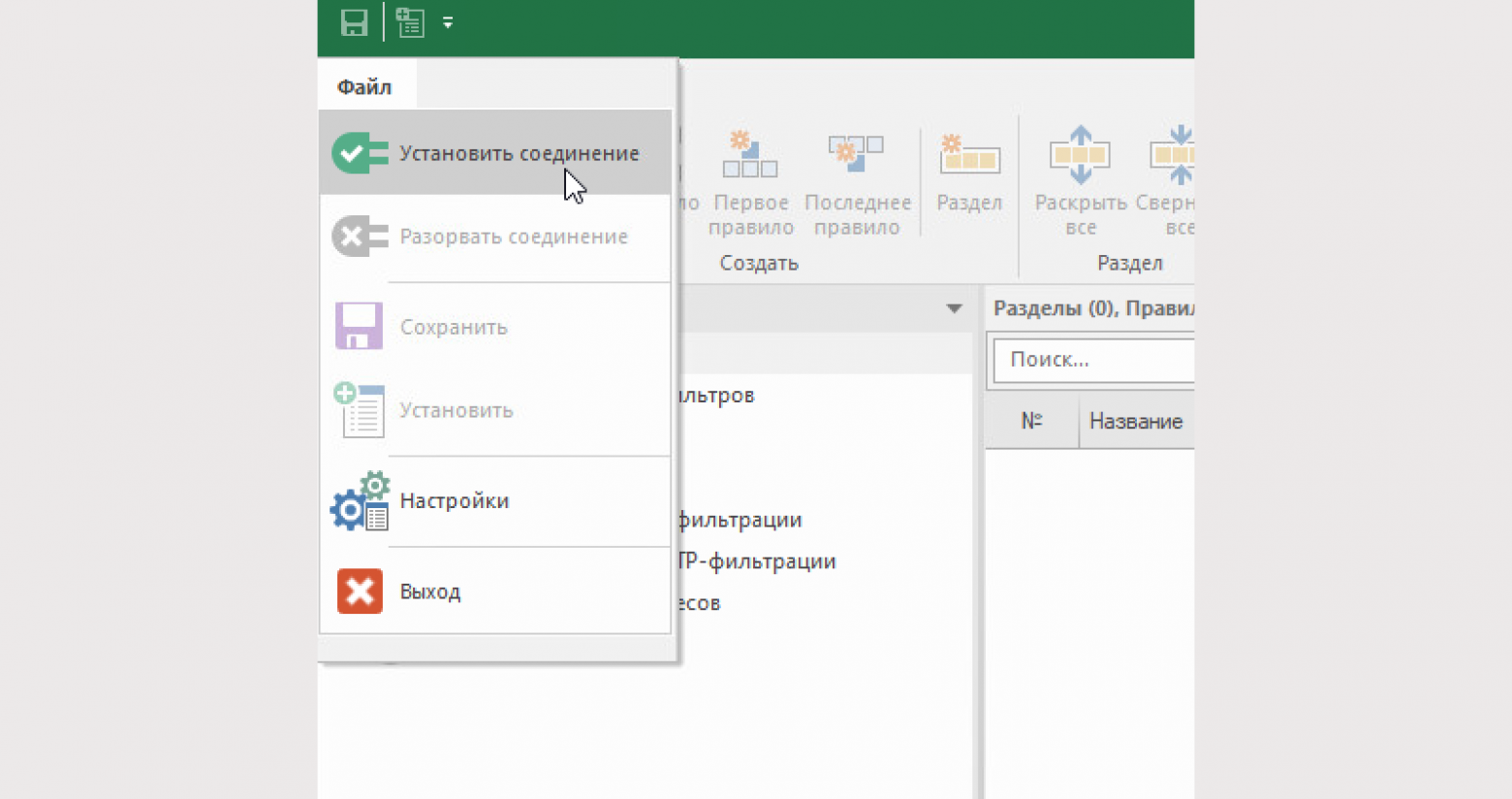

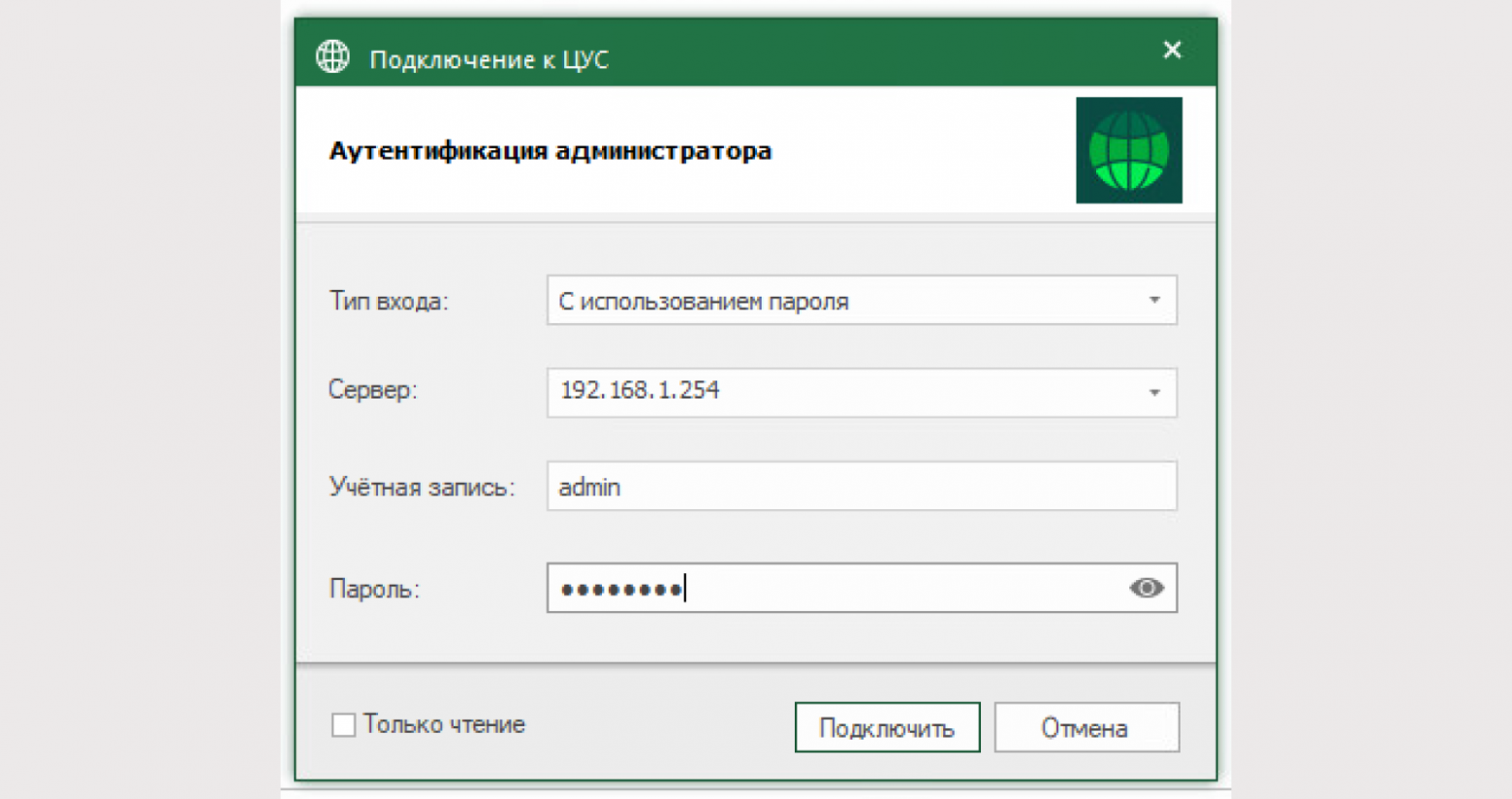

Установим соединение с ЦУС, указав следующие параметры:

«Тип входа» — «С использованием пароля»;

«Сервер» — IP-адрес интерфейса управления ЦУС — 192.168.1.1;

«Учетная запись» — admin, «Пароль» — Ваш пароль.

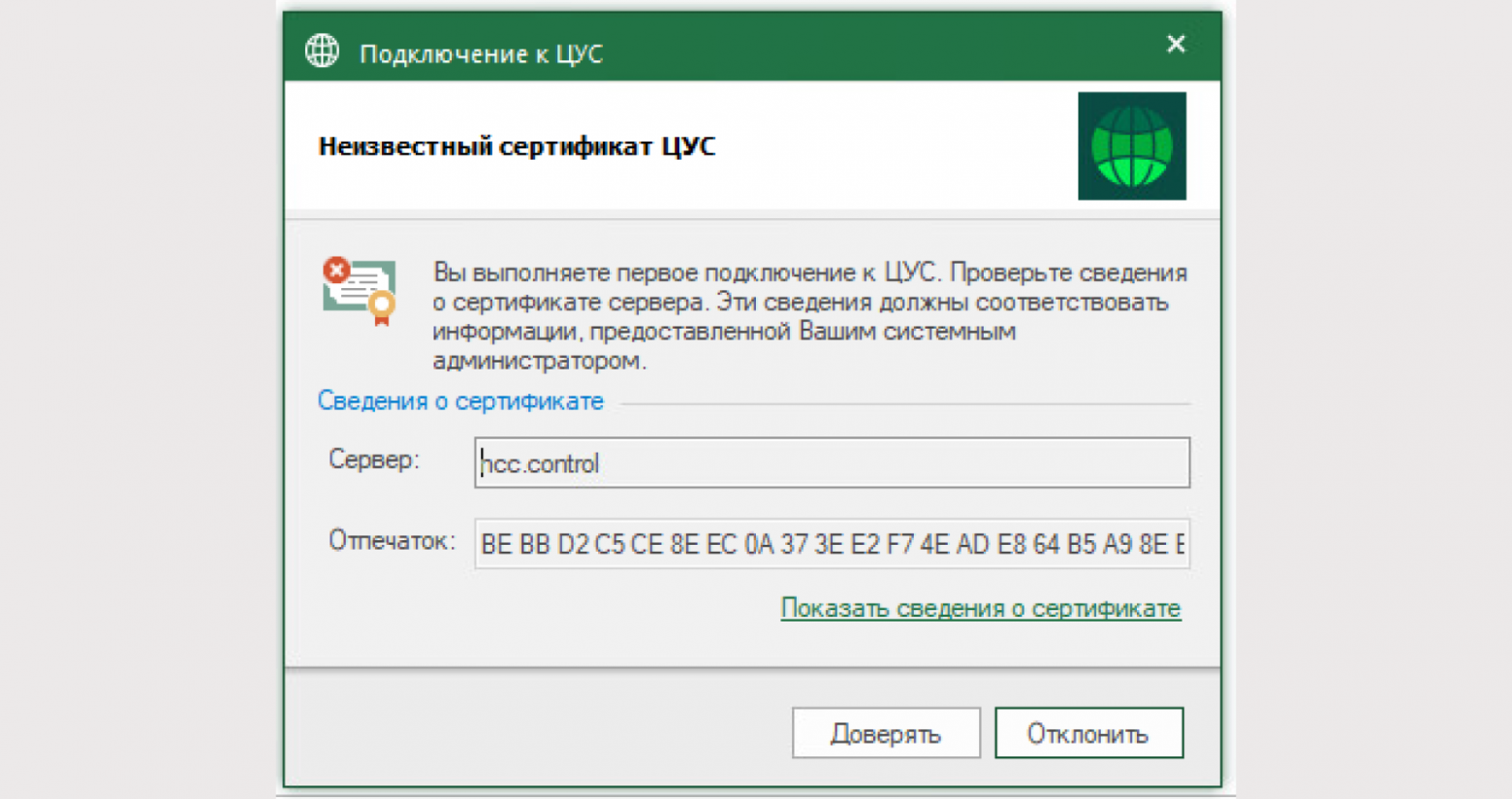

При первичном подключении будет выводится сообщение о неизвестном сертификате ЦУС.

Выберите кнопку «Доверять» для подключения к Узлу безопасности с Центром управления сетью.

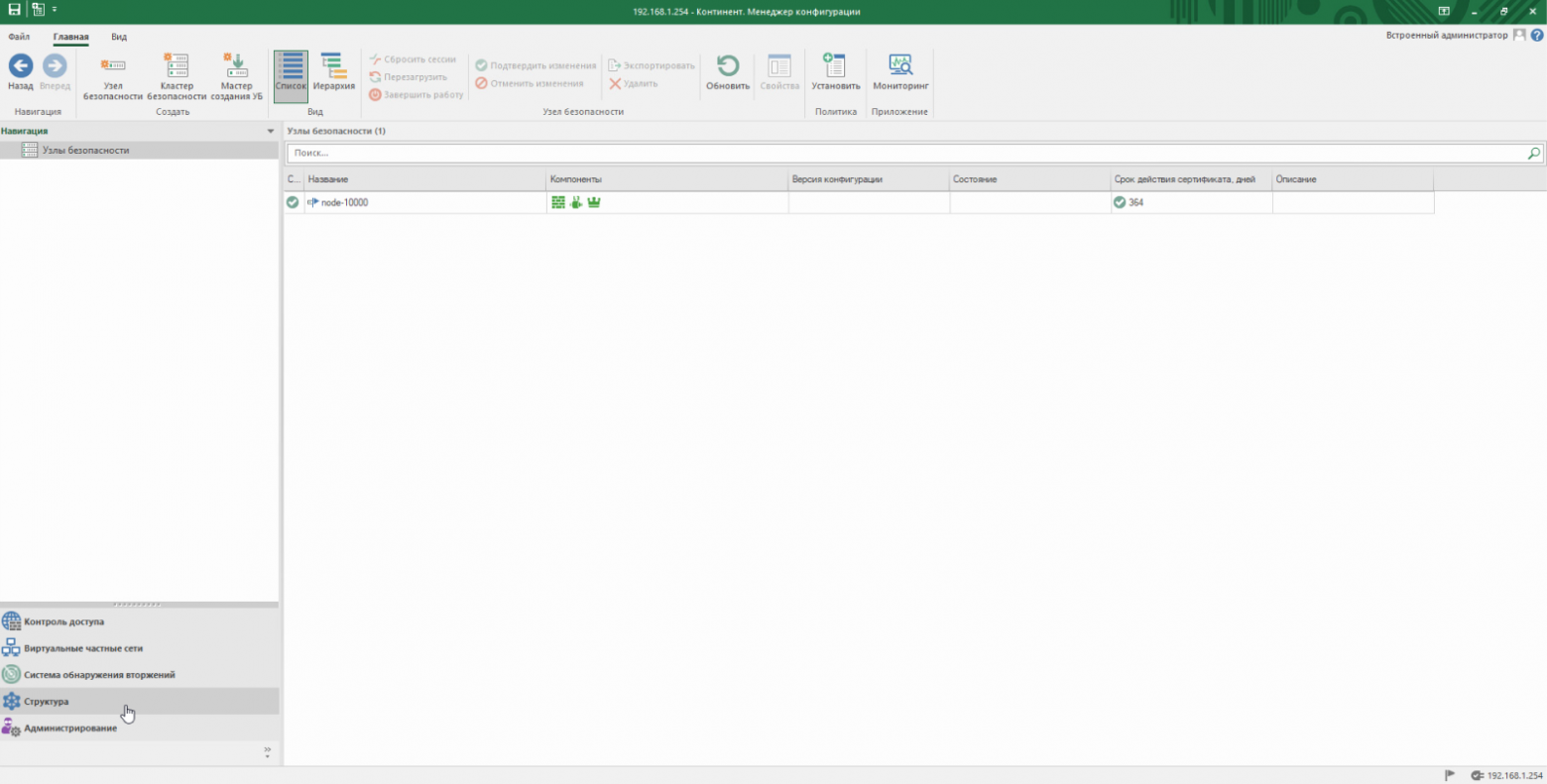

Выполнится подключение к ЦУС.

Так выглядит окно управления сетью Континент 4 NGFW:

Менеджер конфигурации Континент 4 NGFW. Раздел «Структура»

В навигационном меню есть следующие вкладки:

Контроль доступа. Настройка межсетевого экранирования;

Виртуальные частные сети. Настройка VPN;

Система обнаружения вторжений. Настройка функций компонента детектора атак;

Структура. Содержит список узлов безопасности. Здесь производится настройка УБ и активация его компонентов;

Администрирование. Содержит настройки администраторов комплекса, выпуск сертификатов, обновление комплекса, лицензии и резервные копии

Необходимо произвести следующие настройки:

Добавить действующую лицензию на узел безопасности;

Выполнить сетевые настройки;

Настроить систему мониторинга

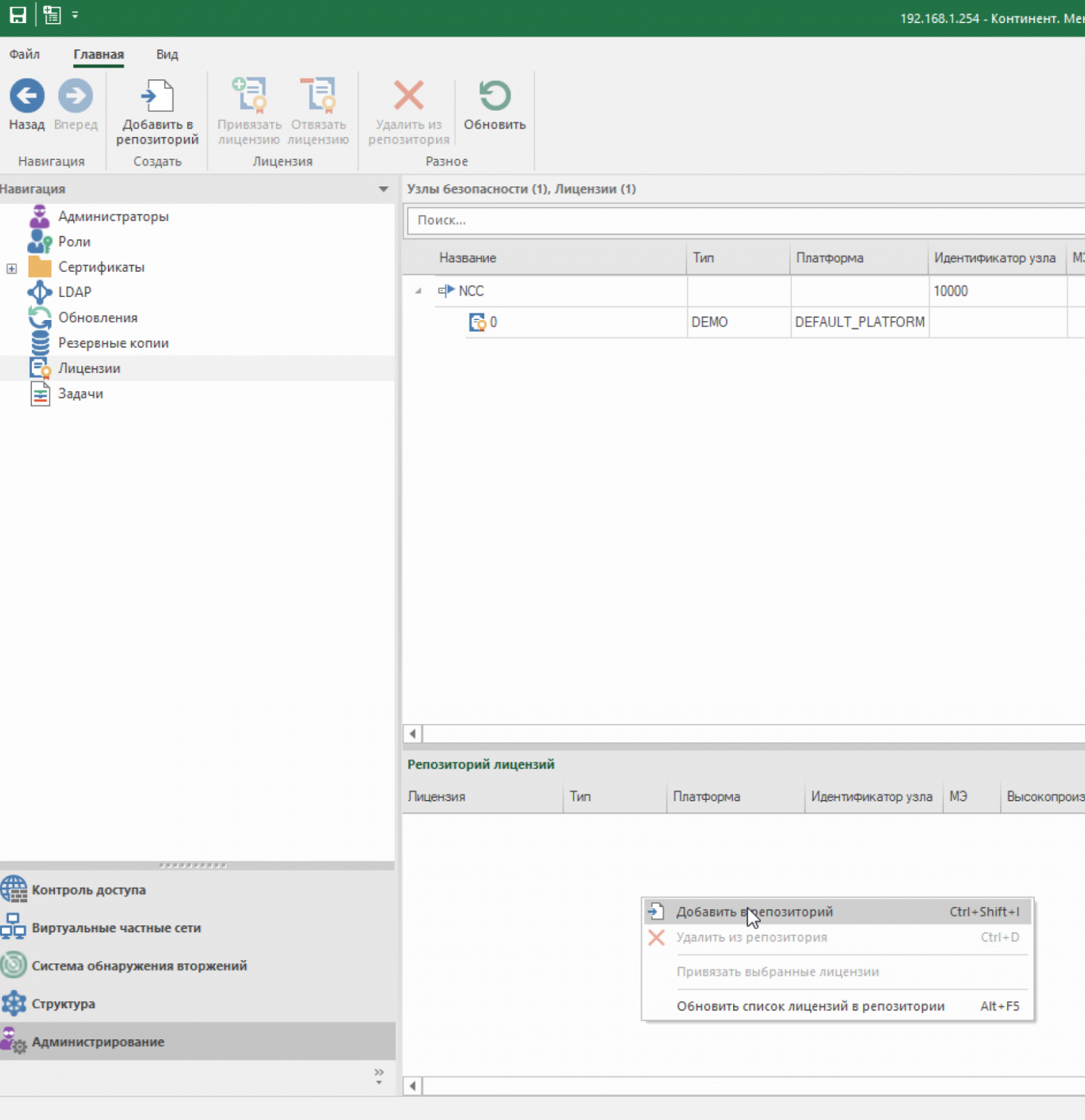

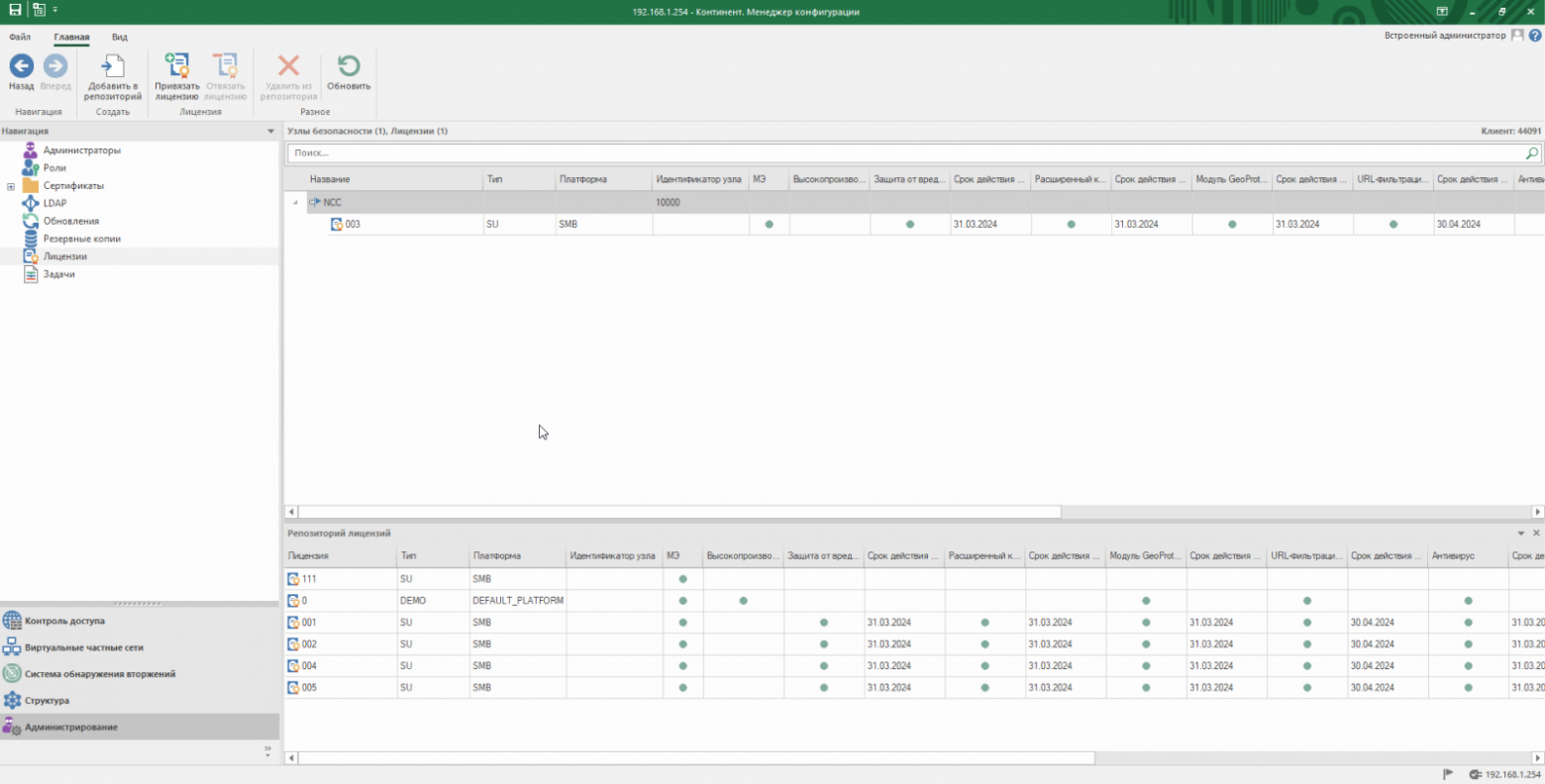

Для добавления лицензии переходим по пути: «Администрирование» — «Лицензии».

По умолчанию к шлюзу привязана демолицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ с ЦУС новую демолицензию из состава поставки и отвязать базовую.

Раздел «Лицензии»

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу.

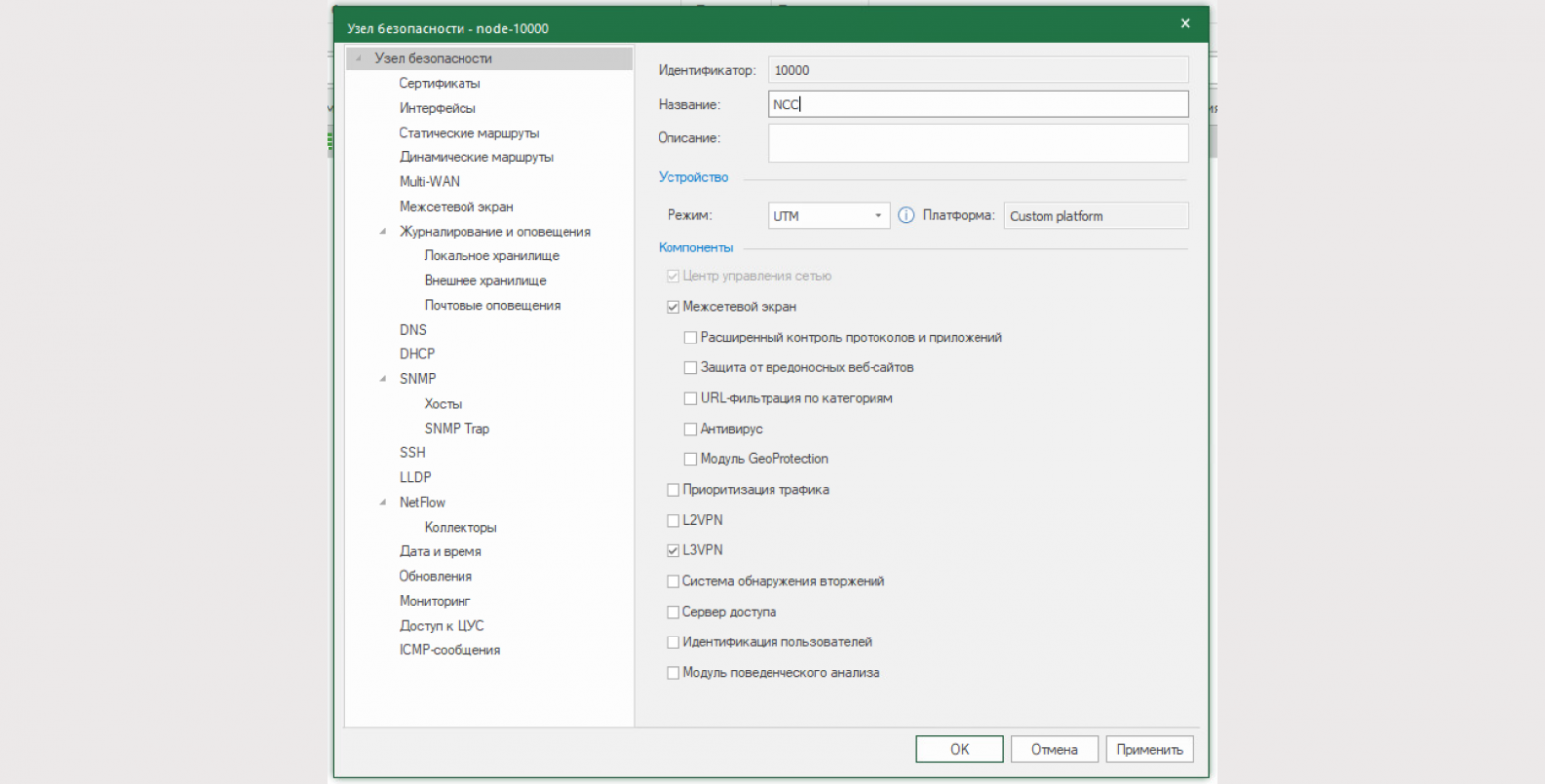

Выполним настройку сетевых параметров. «Структура» — ПКМ по УБ — «Свойства». Также сменим название узла на NCC (ЦУС).

Общие настройки Узла безопасности

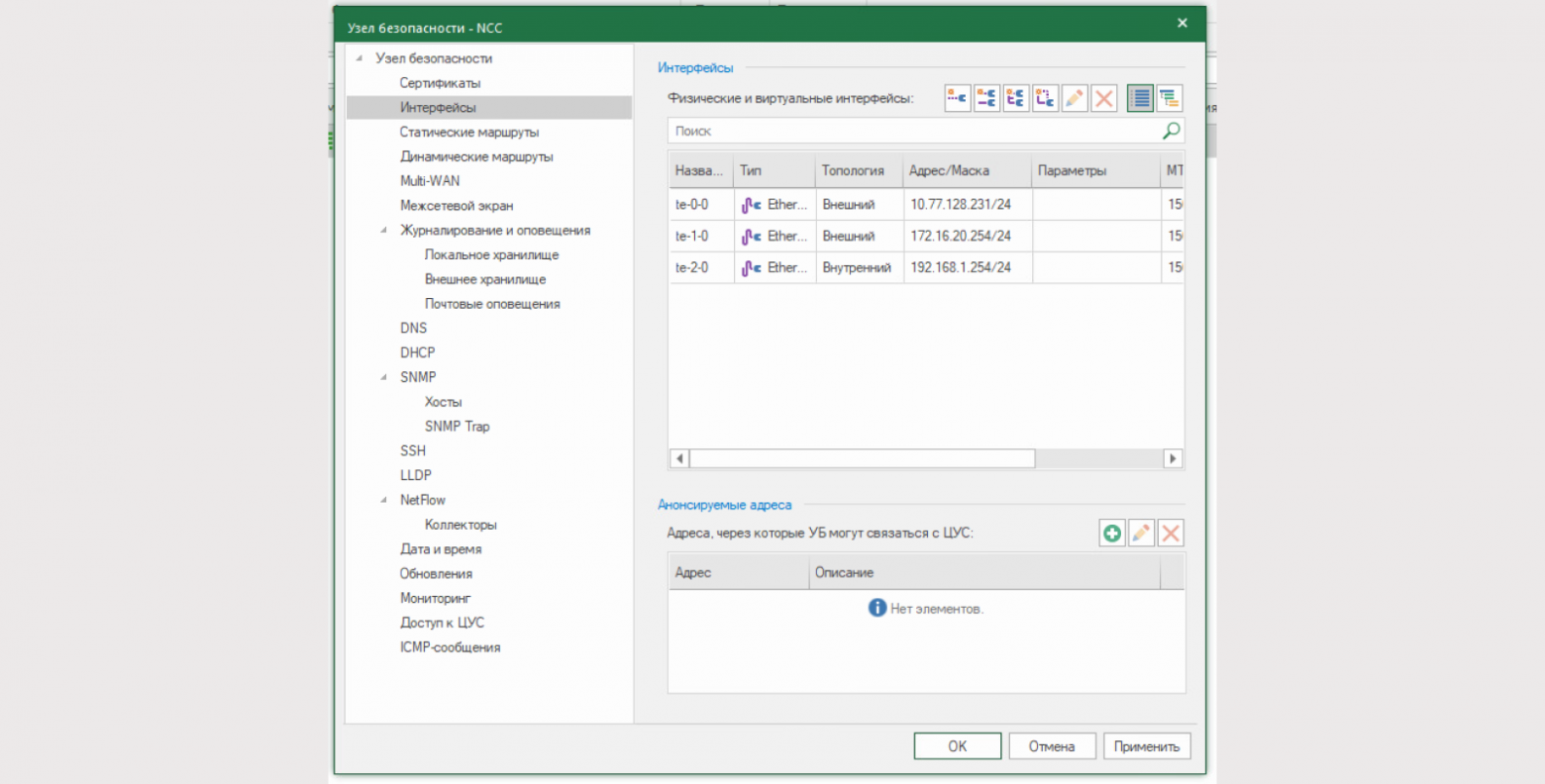

Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС.Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ, DNS-сервера, часовой пояс и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

Указать тип назначения интерфейса: внешний, внутренний, мониторинг, порт коммутатора;

Задать IP-адреса;

Добавить VLAN и loopback интерфейсы;

Создать Bridge-интерфейс, агрегацию

Вкладка «Интерфейсы» свойств Узла безопасности

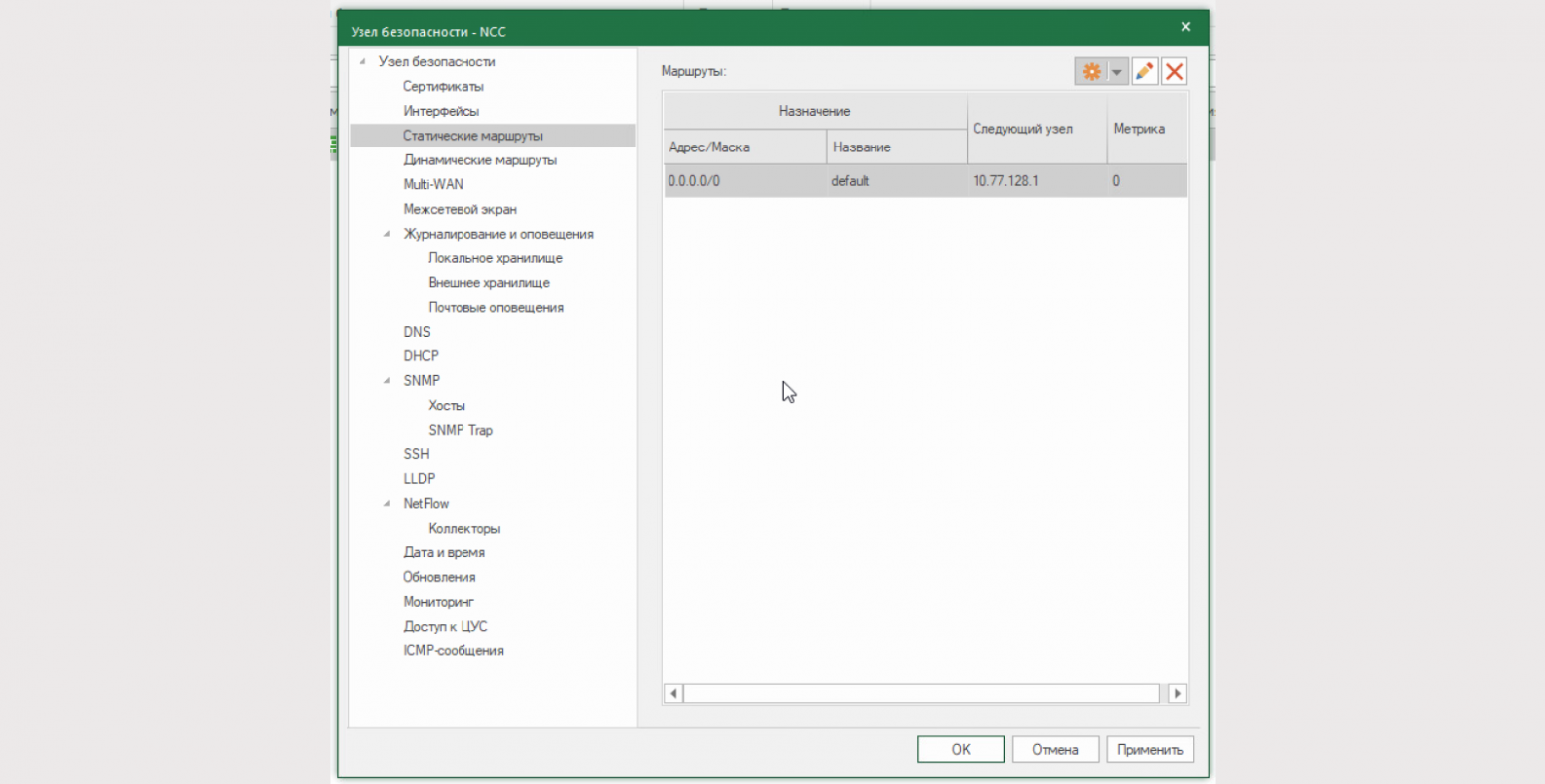

Для настройки маршрутизации перейдем в «Статические маршруты».

Зададим статический маршрут:

Вкладка «Статические маршруты» свойств Узла безопасности

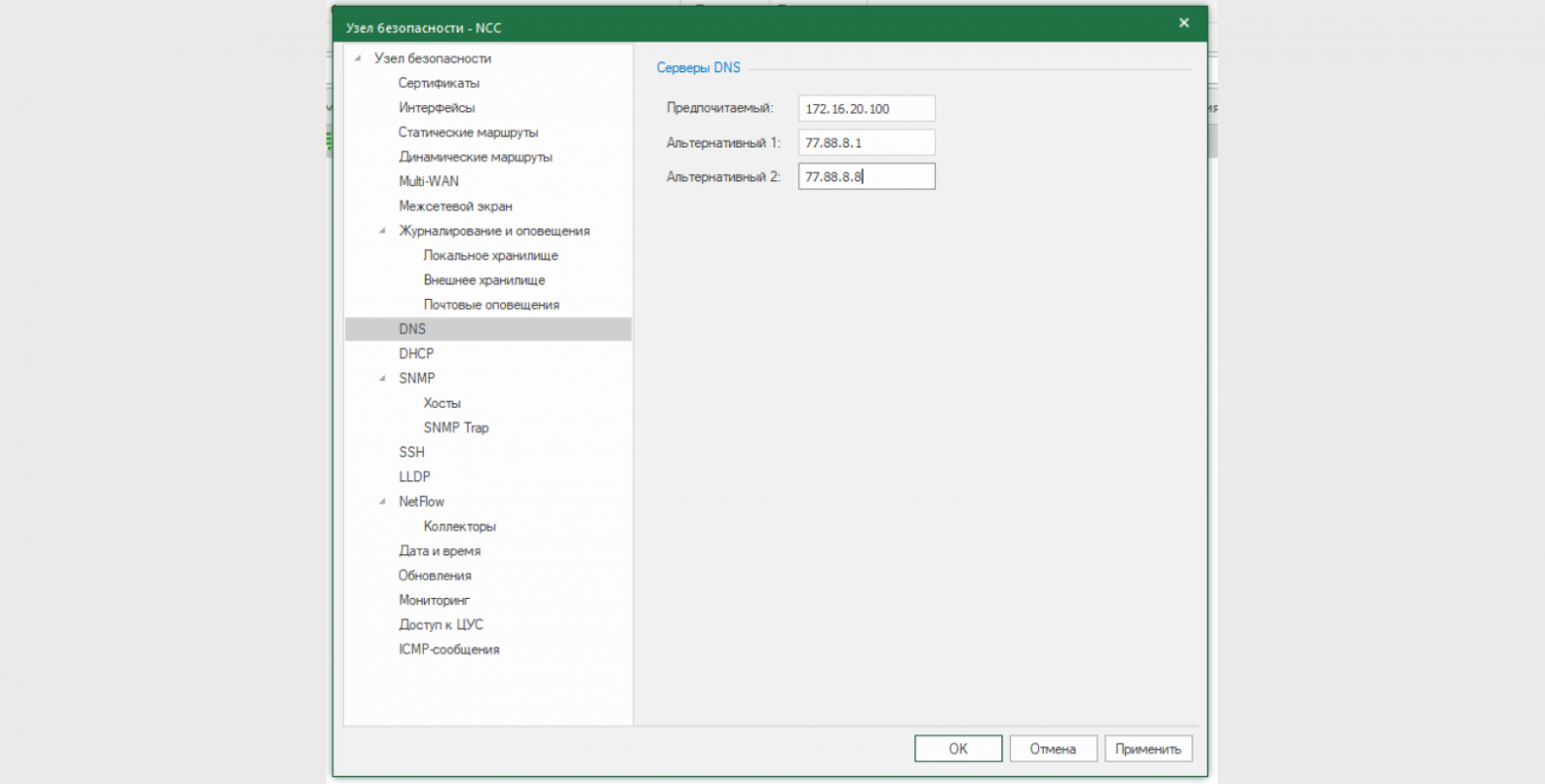

На вкладке DNS укажите 3 сервера:

172.16.20.100 — MS AD, являющийся локальным DNS сервером;

77.88.8.1 — Публичный DNS-сервер Яндекса;

77.88.8.8 — Публичный DNS-сервер Яндекса

Вкладка «DNS» свойств Узла безопасности

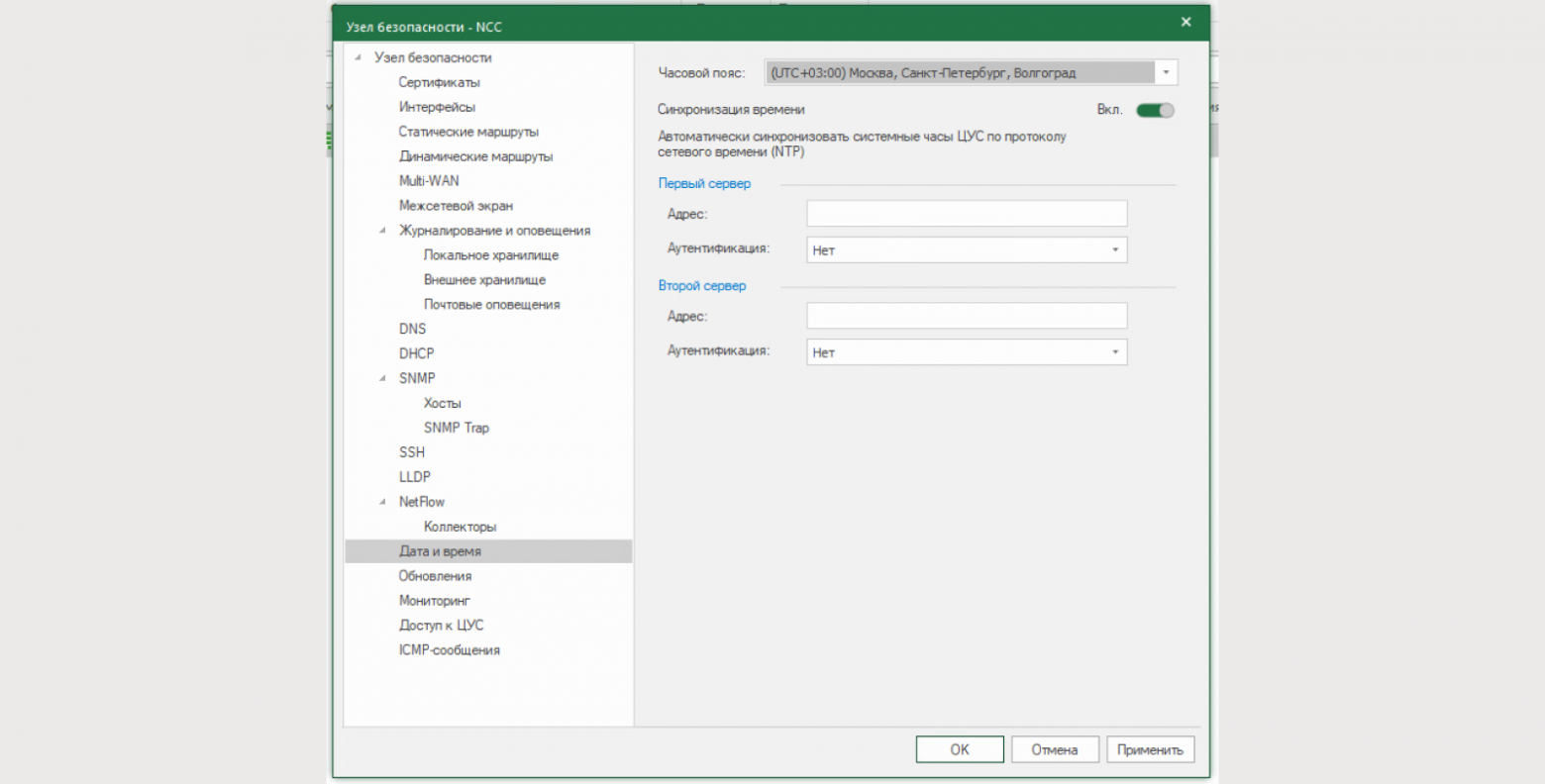

Укажем часовой пояс для системы мониторинга. По умолчанию время отображается в часовом поясе UTC 00:00.

Вкладка «Дата и время» свойств Узла безопасности

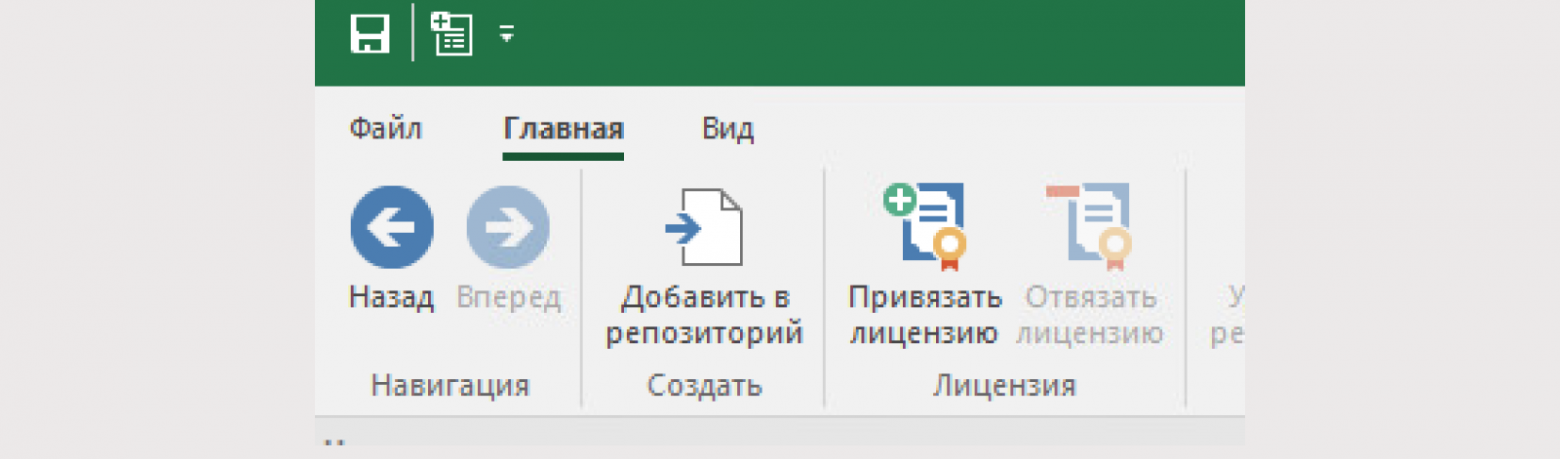

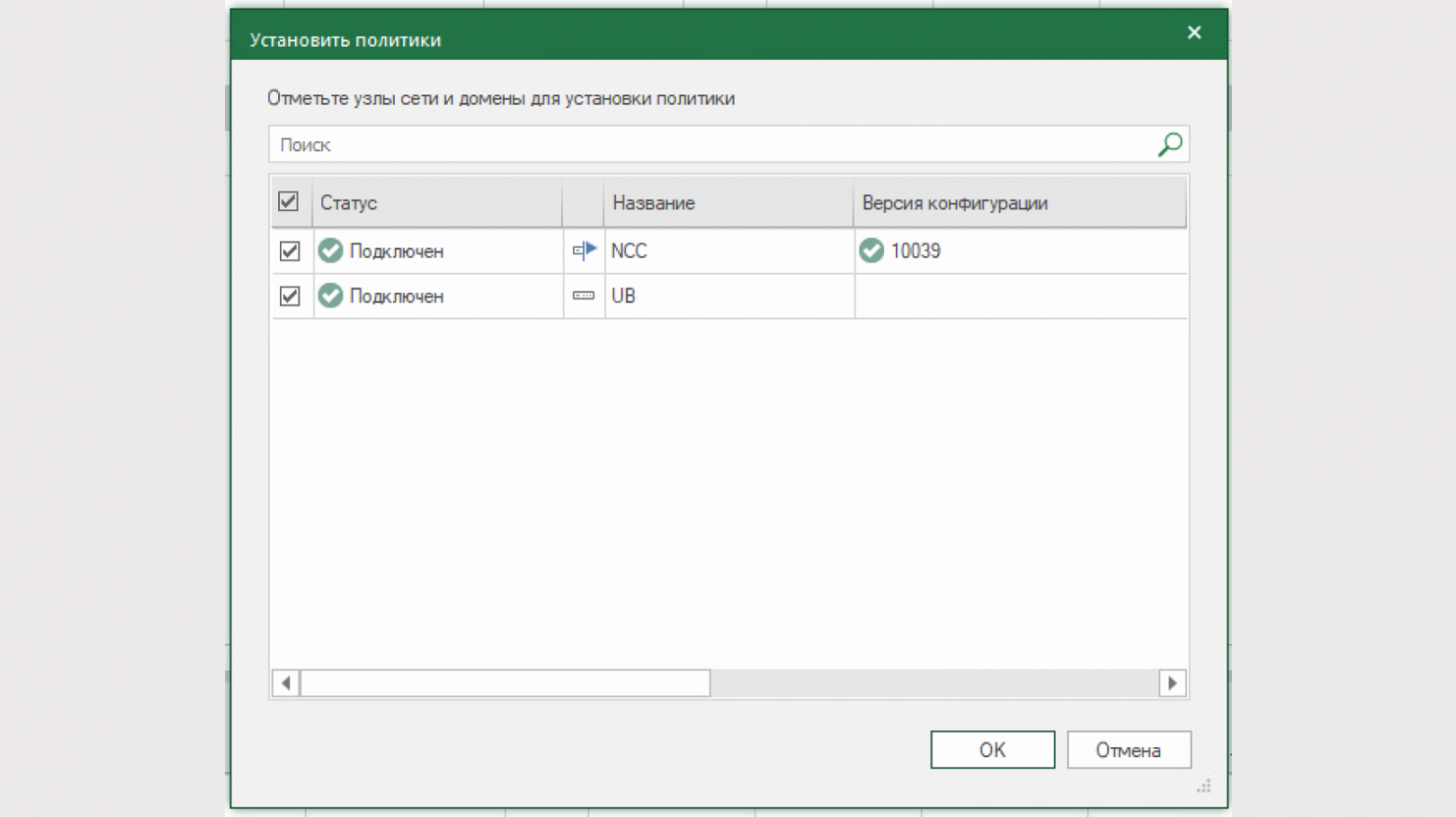

Сохраним настройки и установим политику на ЦУС. Значок дискеты в левом — Сохранение политики, а значок документа с плюсом — Установка политики.

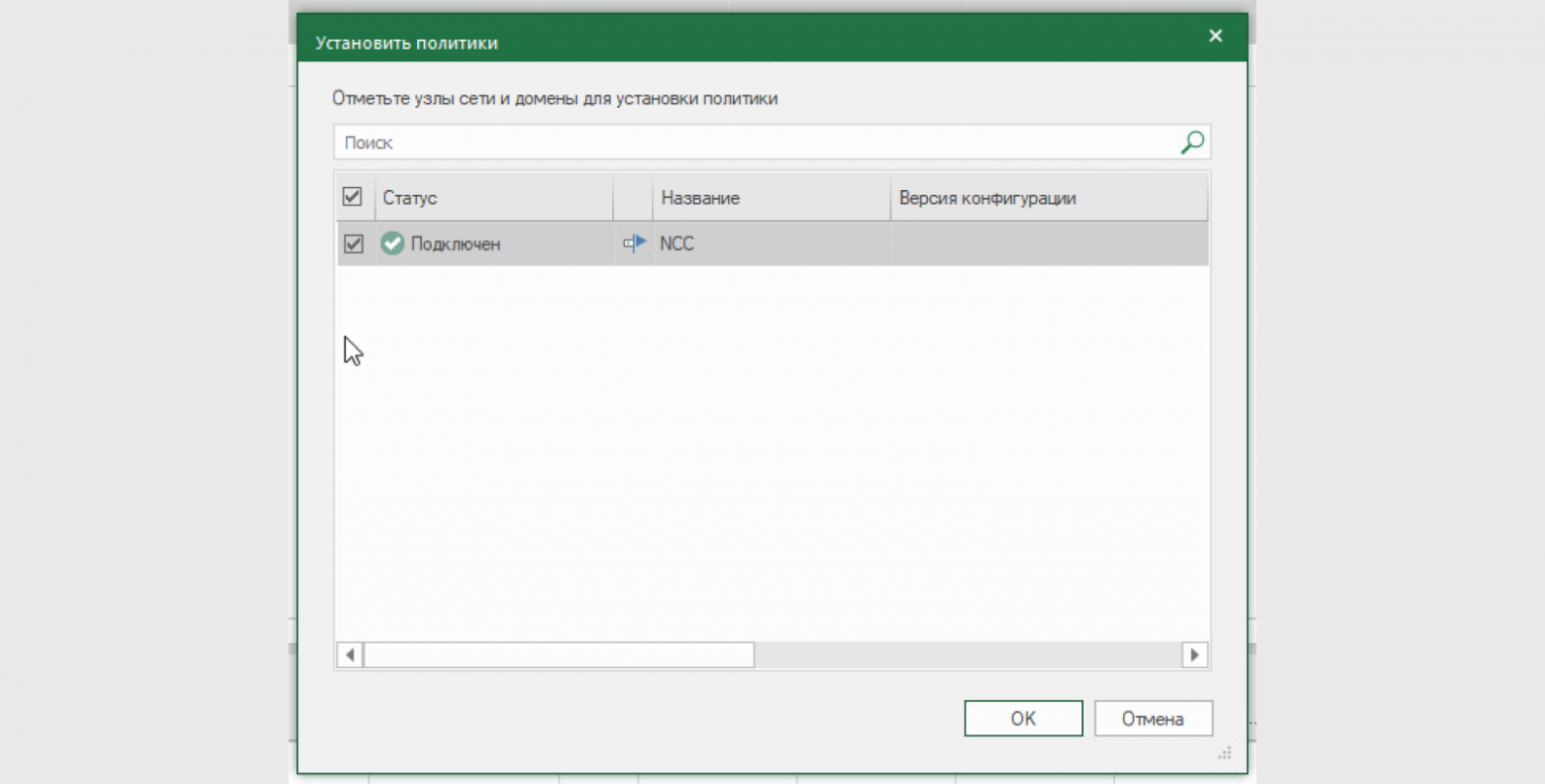

При установке политики также указываем тот узел, на который она будет применяться:

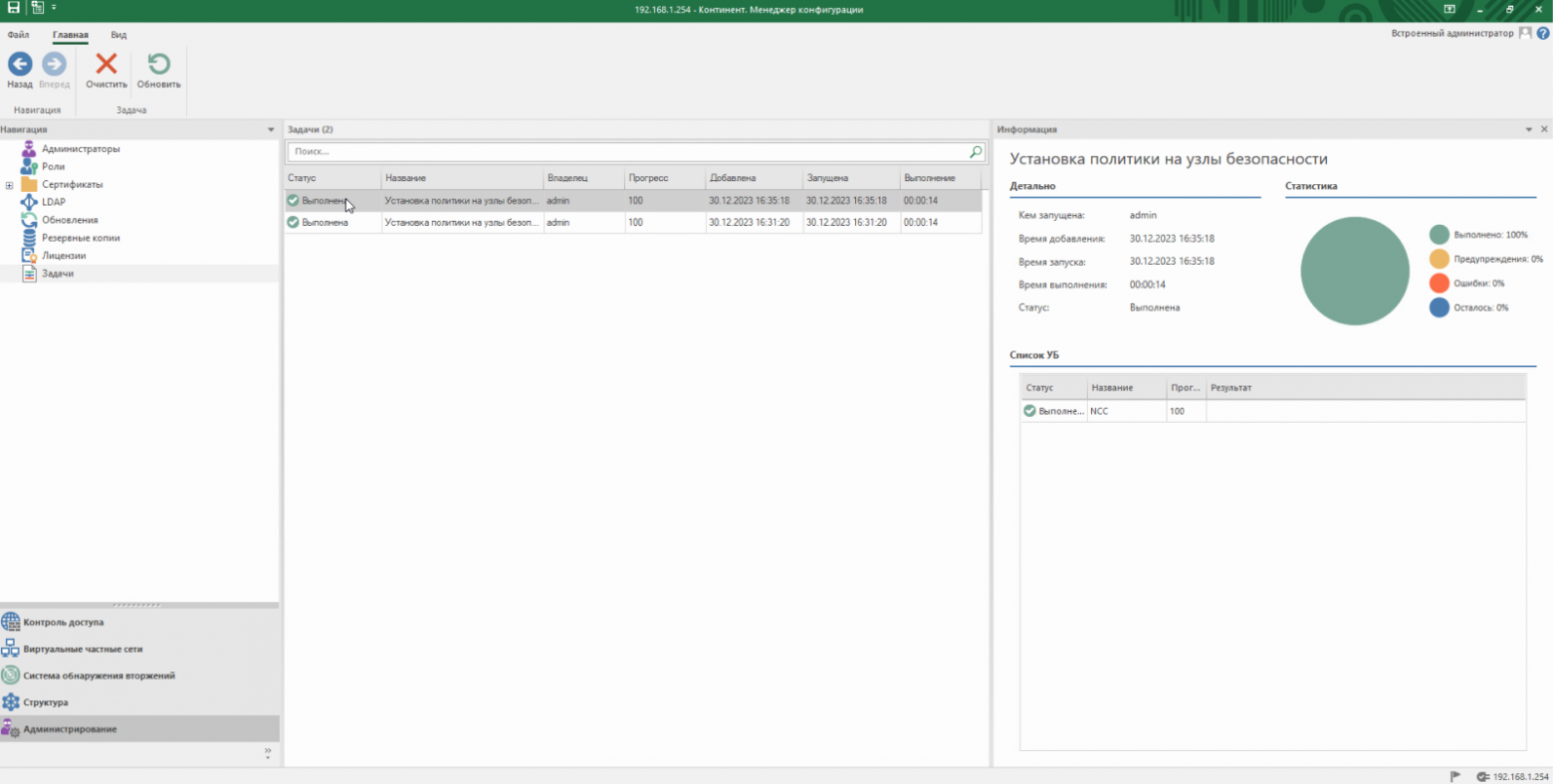

За результатами установки политики можно проследить в разделе «Задачи».

Путь к нему следующий: «Администрирование — Задачи».

Здесь будет отображаться статус по выполняемой задаче: успешно, успешно с замечаниями или ошибка.

Раздел «Задачи» в Континент 4 NGFW

СИСТЕМА МОНИТОРИНГА

Завершающая процедура подготовки рабочего места администратора — настройка подключения к подсистеме мониторинга по протоколу https.

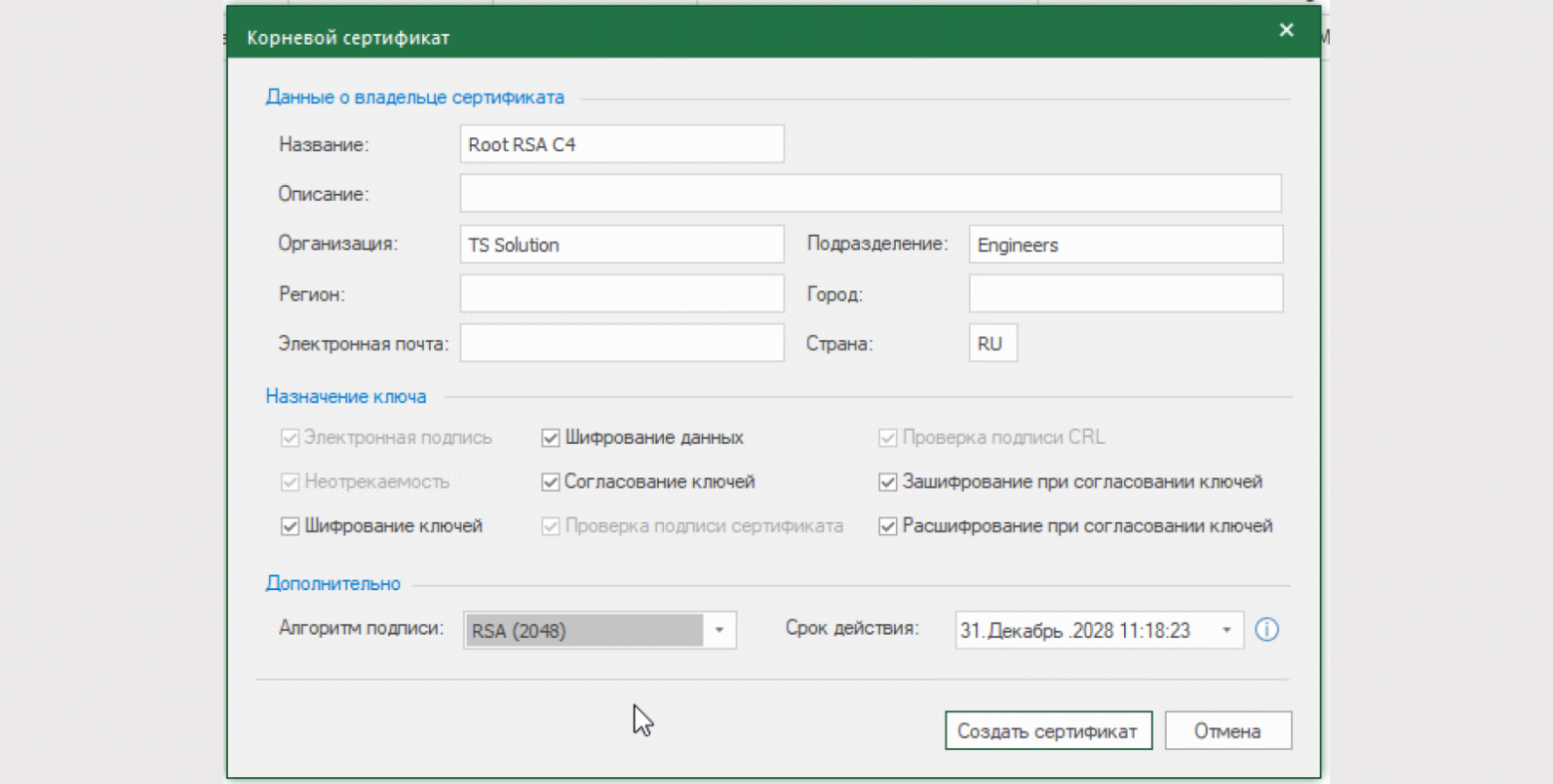

Защищенное соединение при подключении к системе мониторинга реализуется при помощи алгоритма шифрования RSA (2048). Для этого потребуется выпустить корневой RSA сертификат и сертификат системы мониторинга.

Переходим в раздел «Администрирование» — «Сертификаты» — «Корневые центры сертификации». Создаем корневой сертификат. В качестве алгоритма подписи указываем RSA.

Окно ввода параметров корневого RSA сертификата

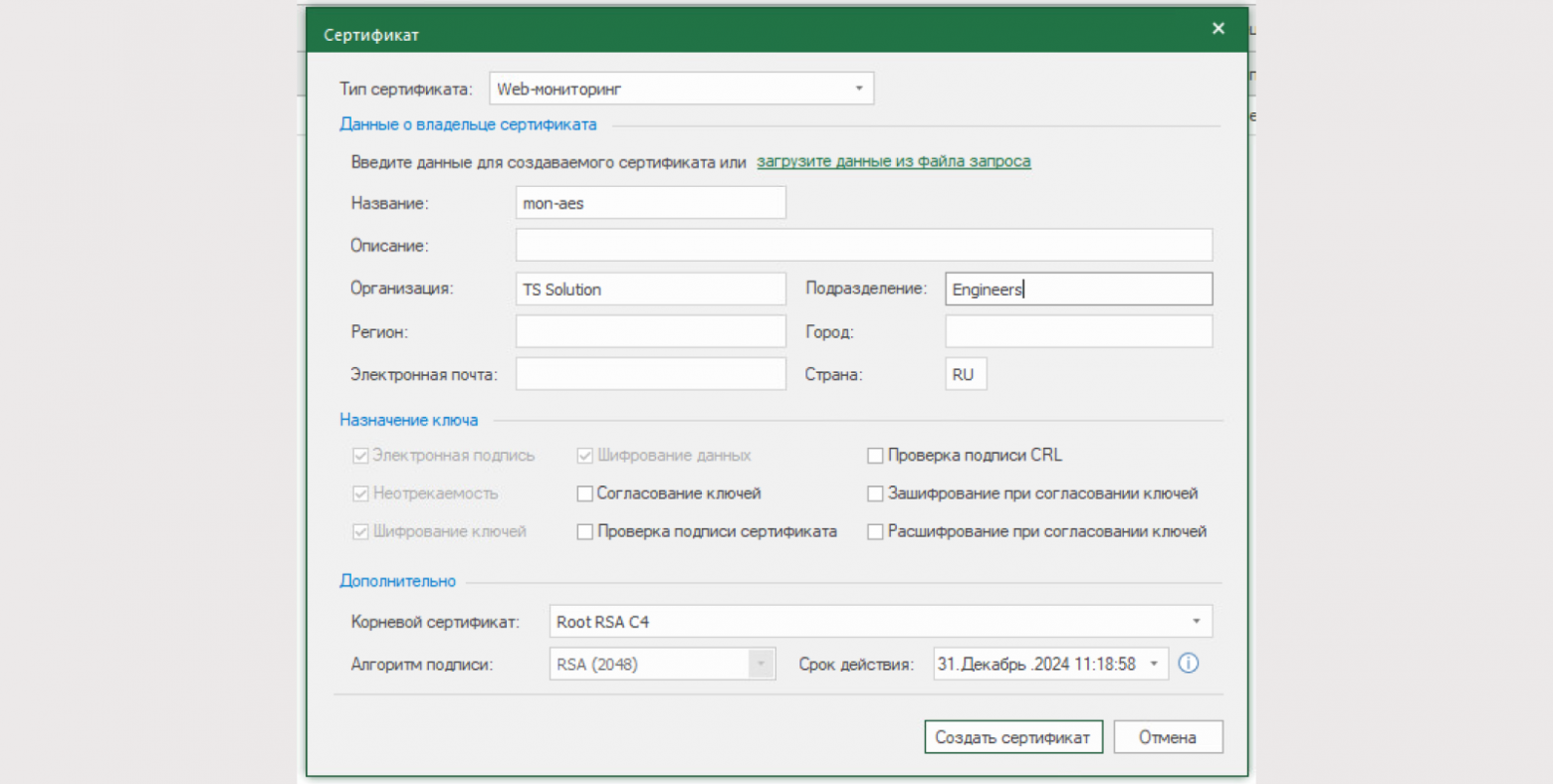

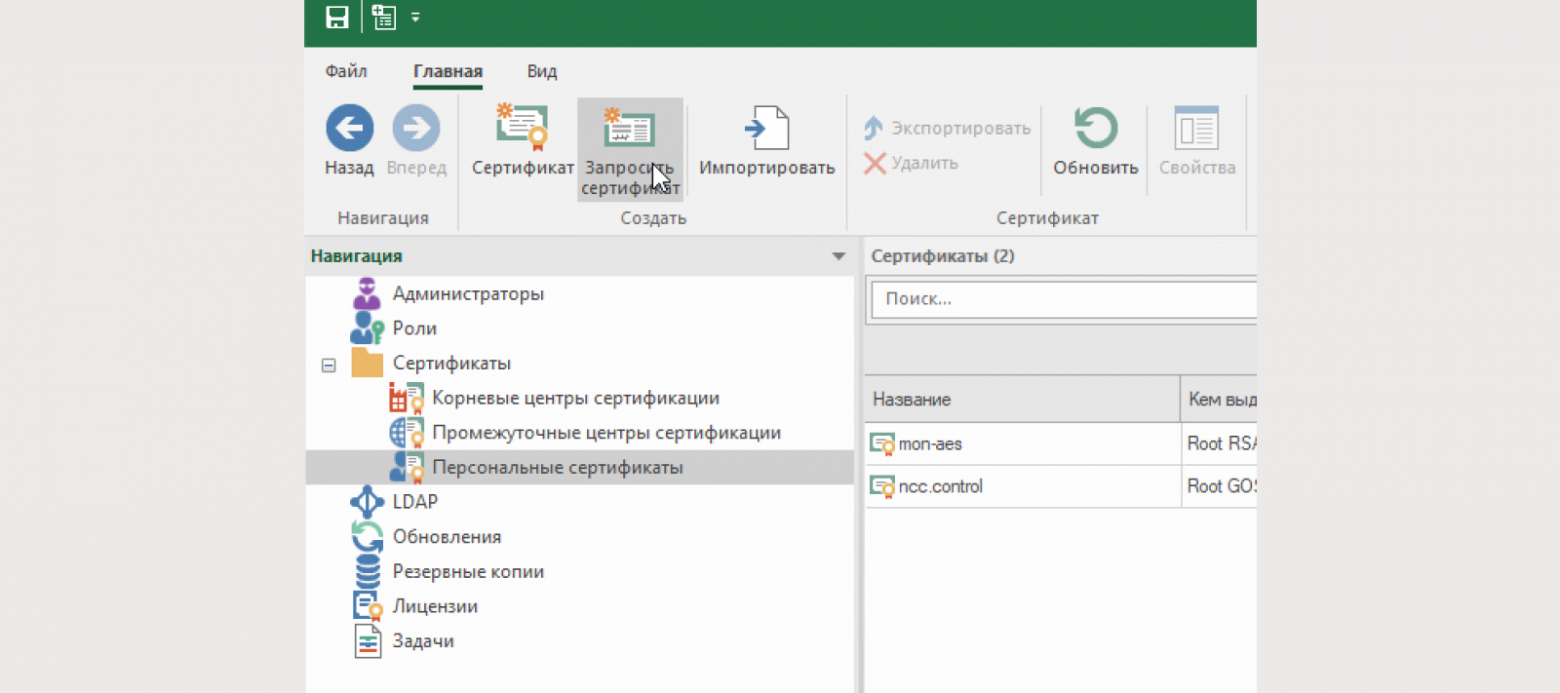

Для сертификата системы мониторинга путь следующий: «Сертификаты» — «Персональные сертификаты»

Название: FQDN запись, которая используется для подключения по https;

Тип сертификата: web-мониторинг;

Корневой сертификат: созданный ранее корневой RSA сертификат

Окно ввода параметров сертификата Системы мониторинга

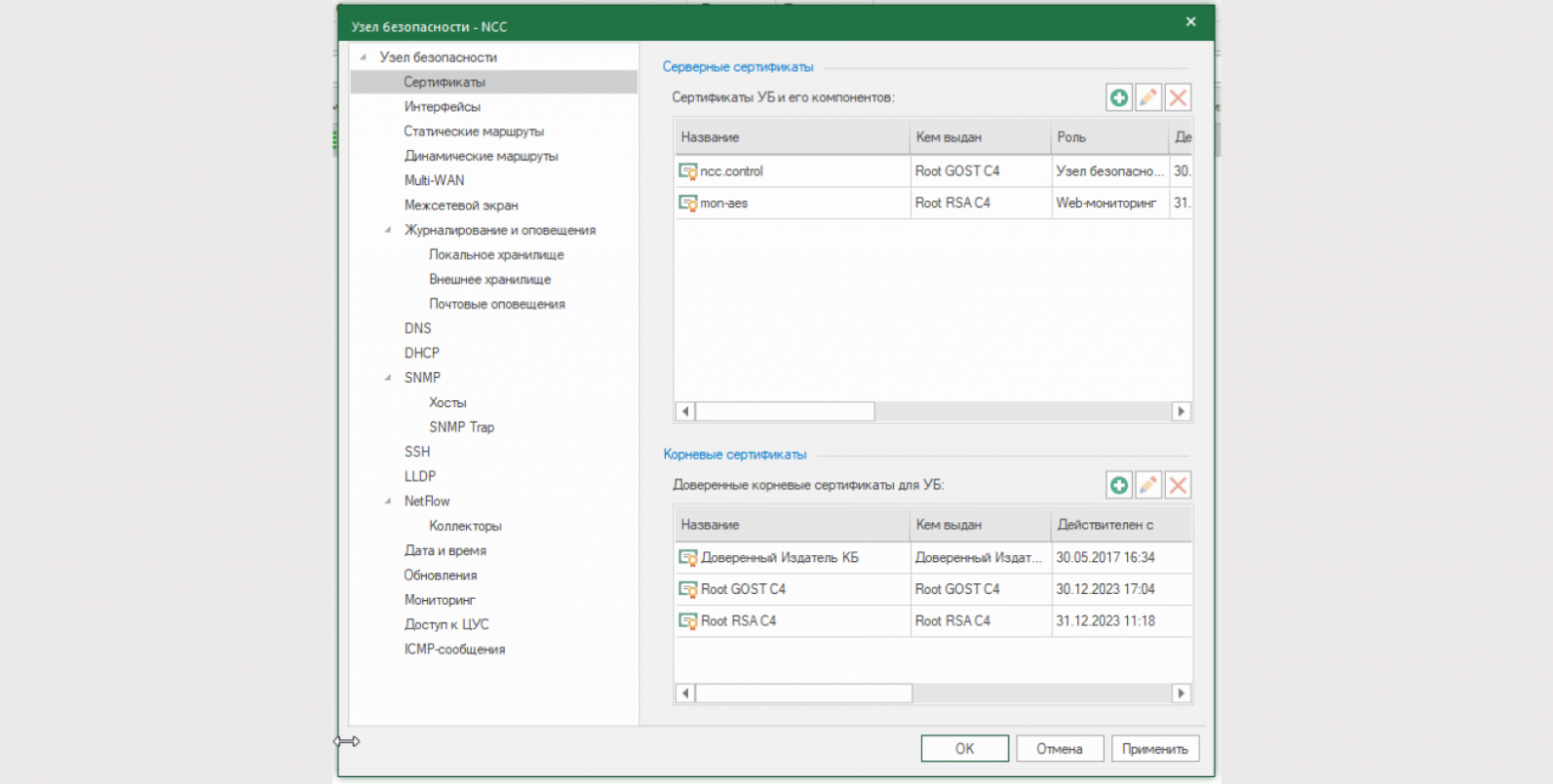

После создания сертификатов привяжем их к ЦУС.

Для этого переходим: «Структура» — ПКМ по УБ — «Свойства» — «Сертификаты»

Вкладка «Сертификаты» свойств Узла безопасности

Сохраним настройки и установим политику на узел безопасности.

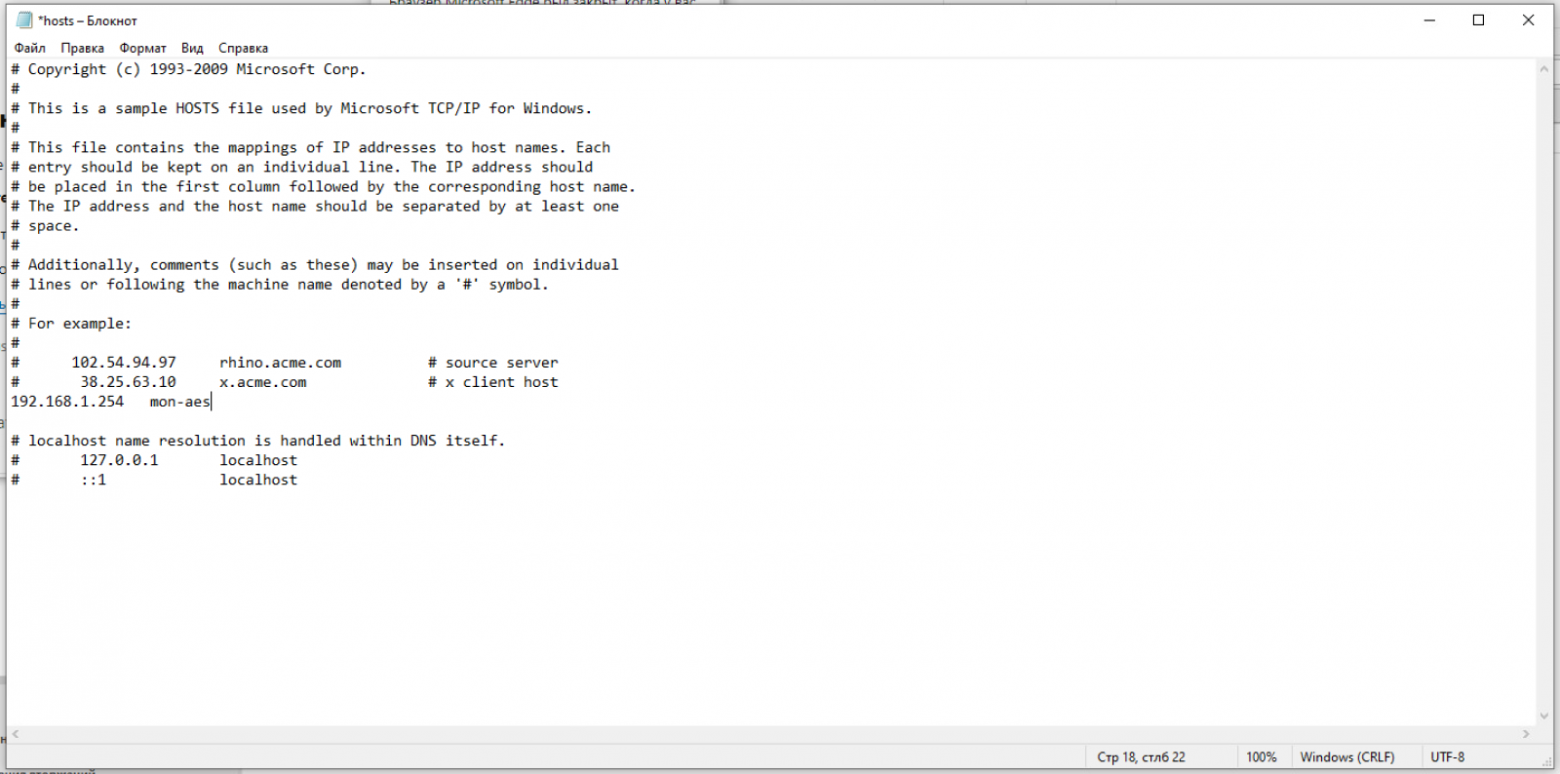

Для доступа к системе мониторинга указывается FQDN персонального сертификата мониторинга. В нашем случае это https://mon-aes.

Для доступа к системе мониторинга необходимо соответствующим образом настроить DNS сервер или дополнить файл hosts. Так как до DNS сервера еще нет разрешающих правил, то впишем DNS-запись в файл hosts.

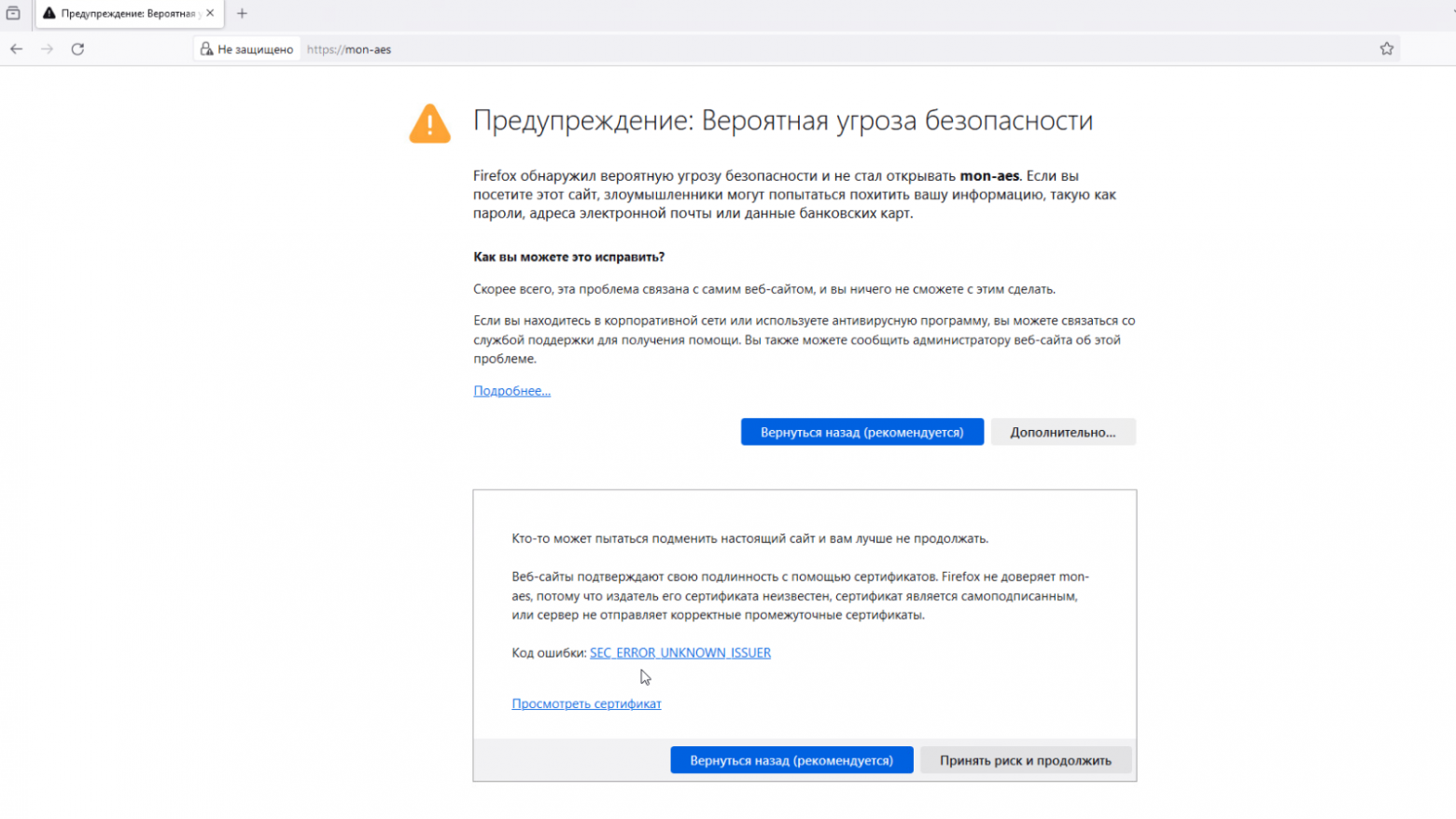

Обратите внимание, что не все браузеры подключаются к системе мониторинга. Связано это с алгоритмами шифрования, которые отключаются на уровне операционной системы.

Для подключения к Системе мониторинга рекомендуем использовать браузер Mozilla Firefox.

Авторизуемся под учетной записью admin:

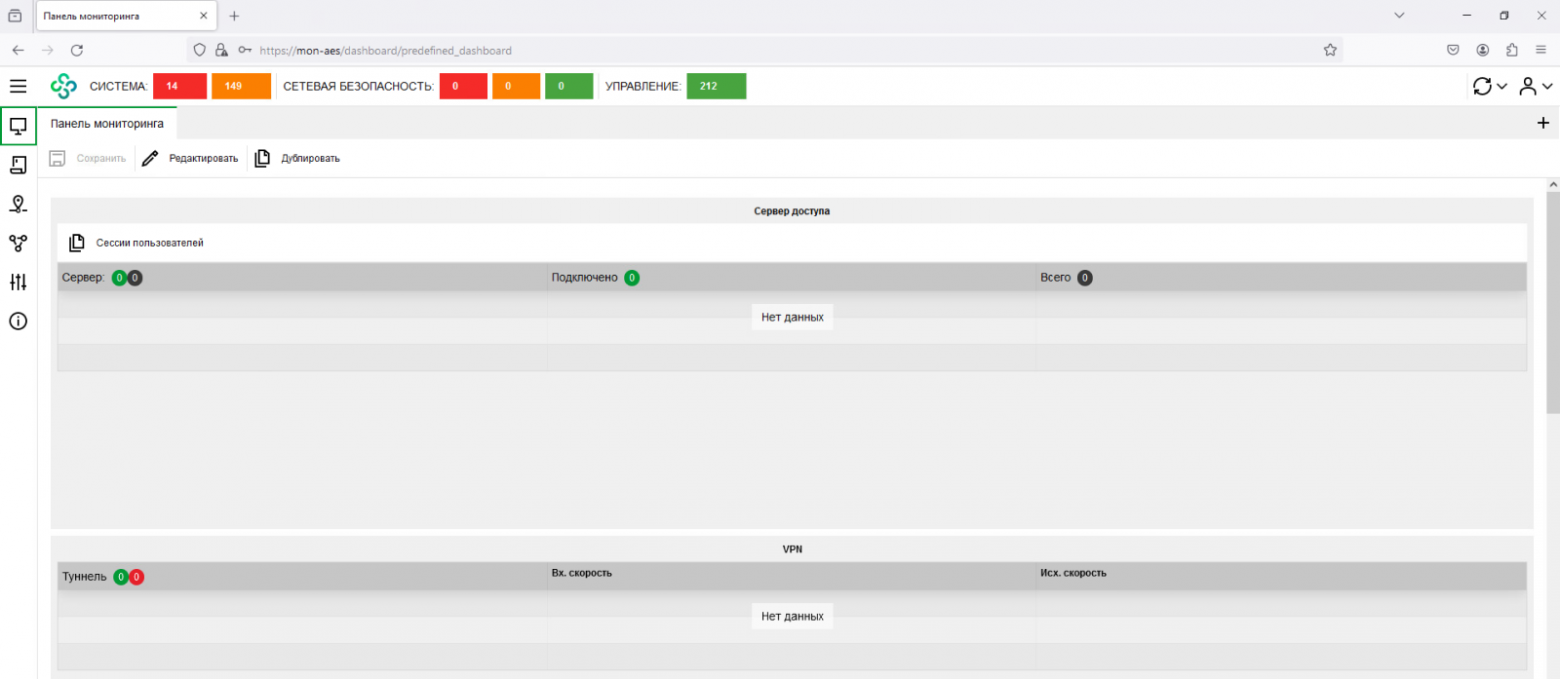

Главное меню «Системы мониторинга» Континент 4.1.7.1395 вы можете изучить на скриншоте ниже:

Главное меню Системы мониторинга Континент 4 NGFW

ПОДЧИНЕННЫЙ УЗЕЛ БЕЗОПАСНОСТИ

Этапы подключения подчиненного Узла Безопасности можно разбить на два:

Работы в Менеджере конфигурации;

Работы локально

Менеджер конфигурацииВ менеджере конфигурации необходимо выполнить следующую последовательность действий:

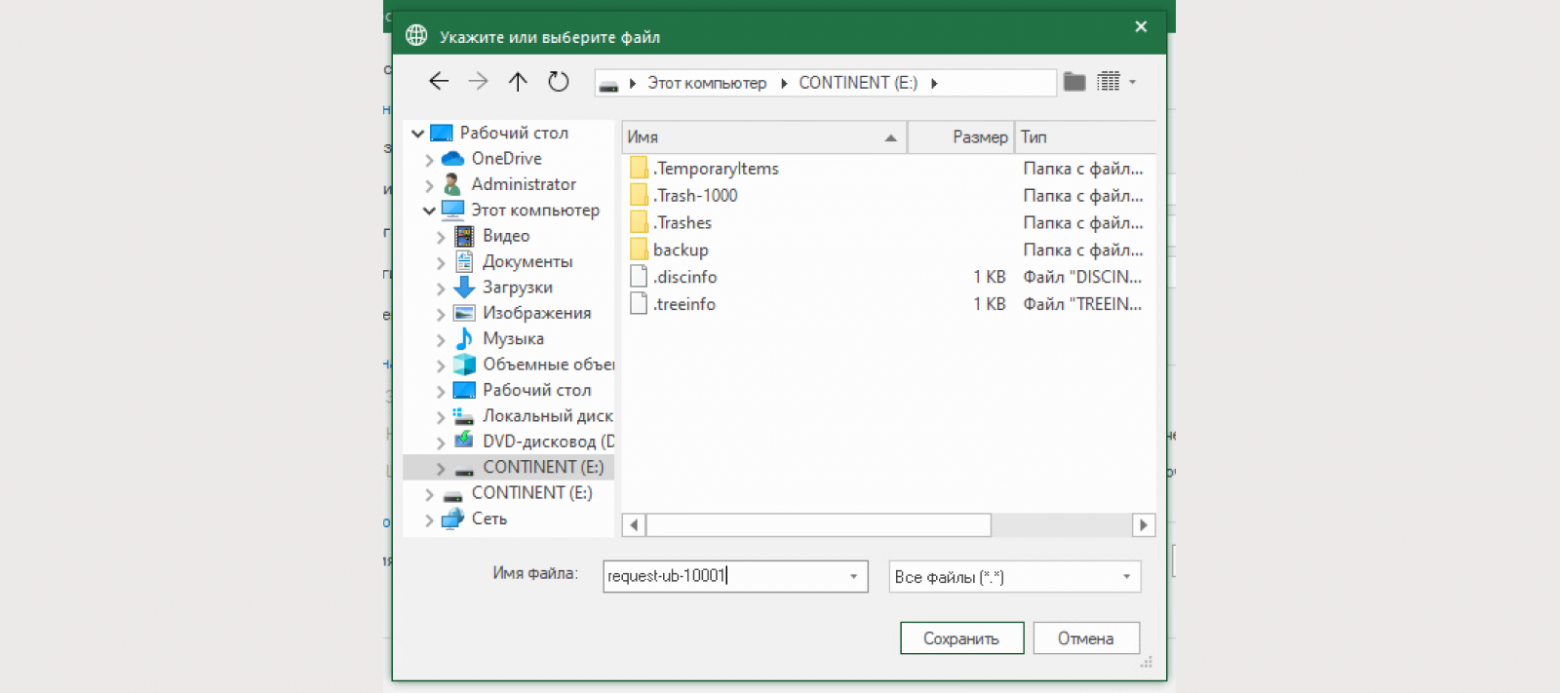

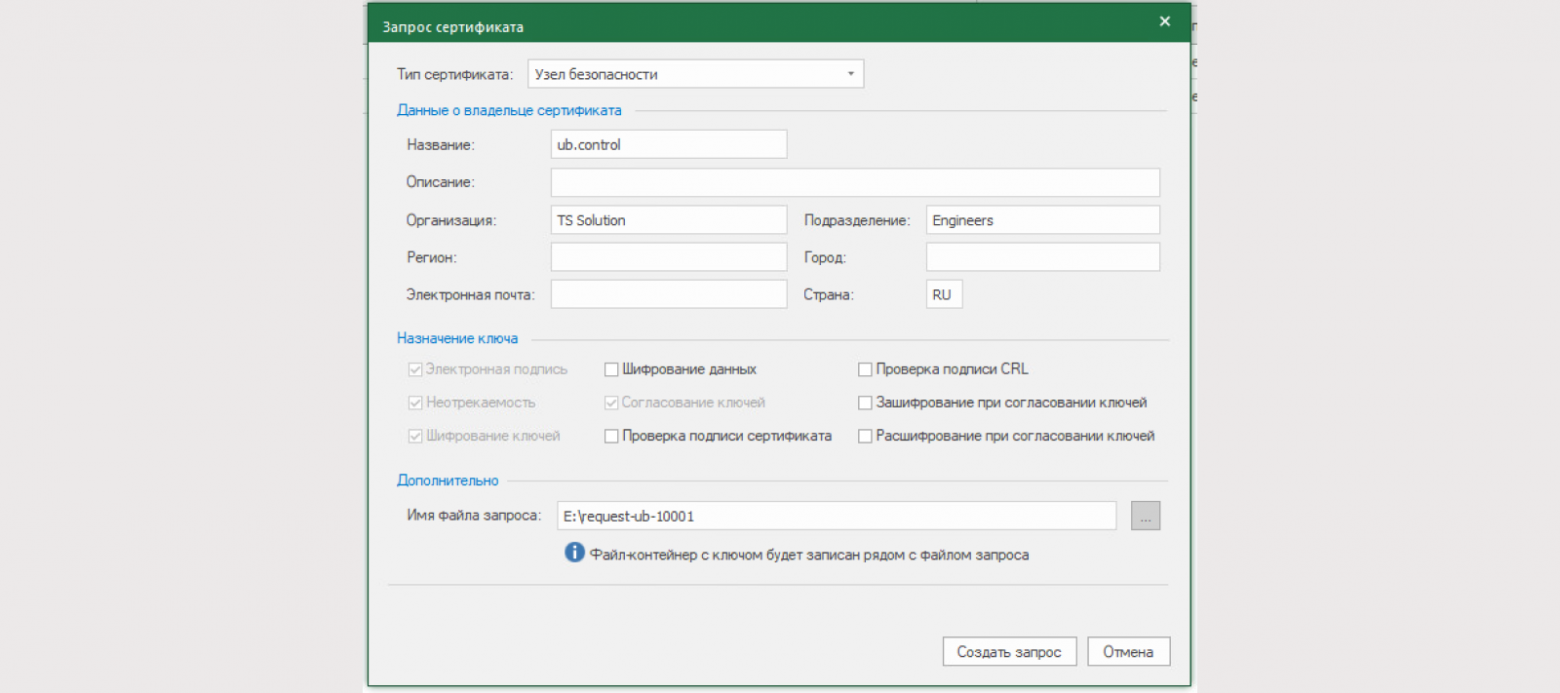

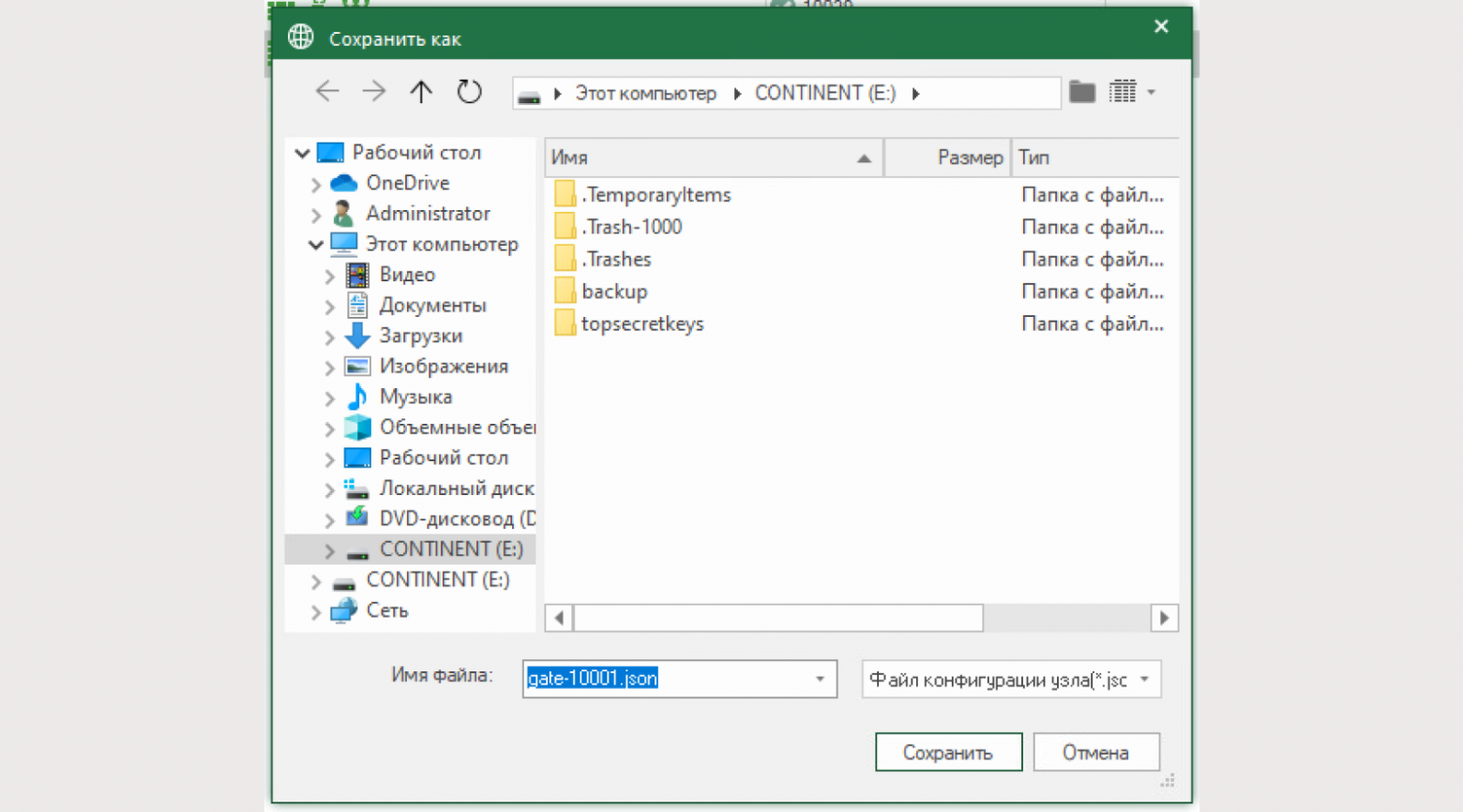

1) Необходимо создать файл-запроса для сертификата управления узлом безопасности. Для этого перейдем в раздел «Администрирование — Сертификаты — Персональные сертификаты» и выпустим файл запроса. Обязательно сохраняем его в корень флеш-накопителя.

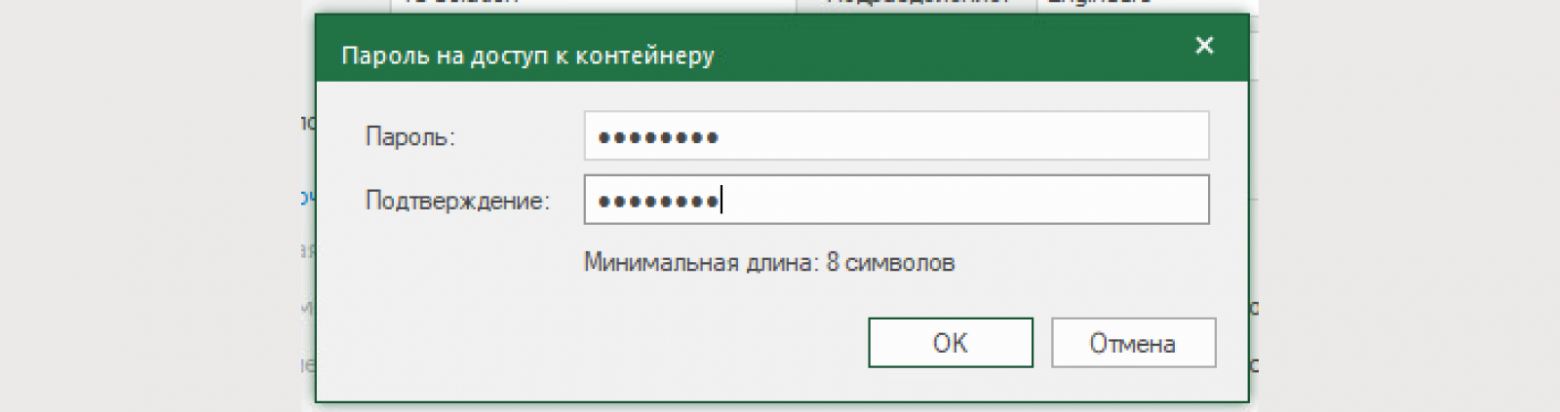

Также будет запрошен пароль для контейнера сертификата. Важно его не забыть. Он еще потребуется нам при работе в локальном меню УБ.

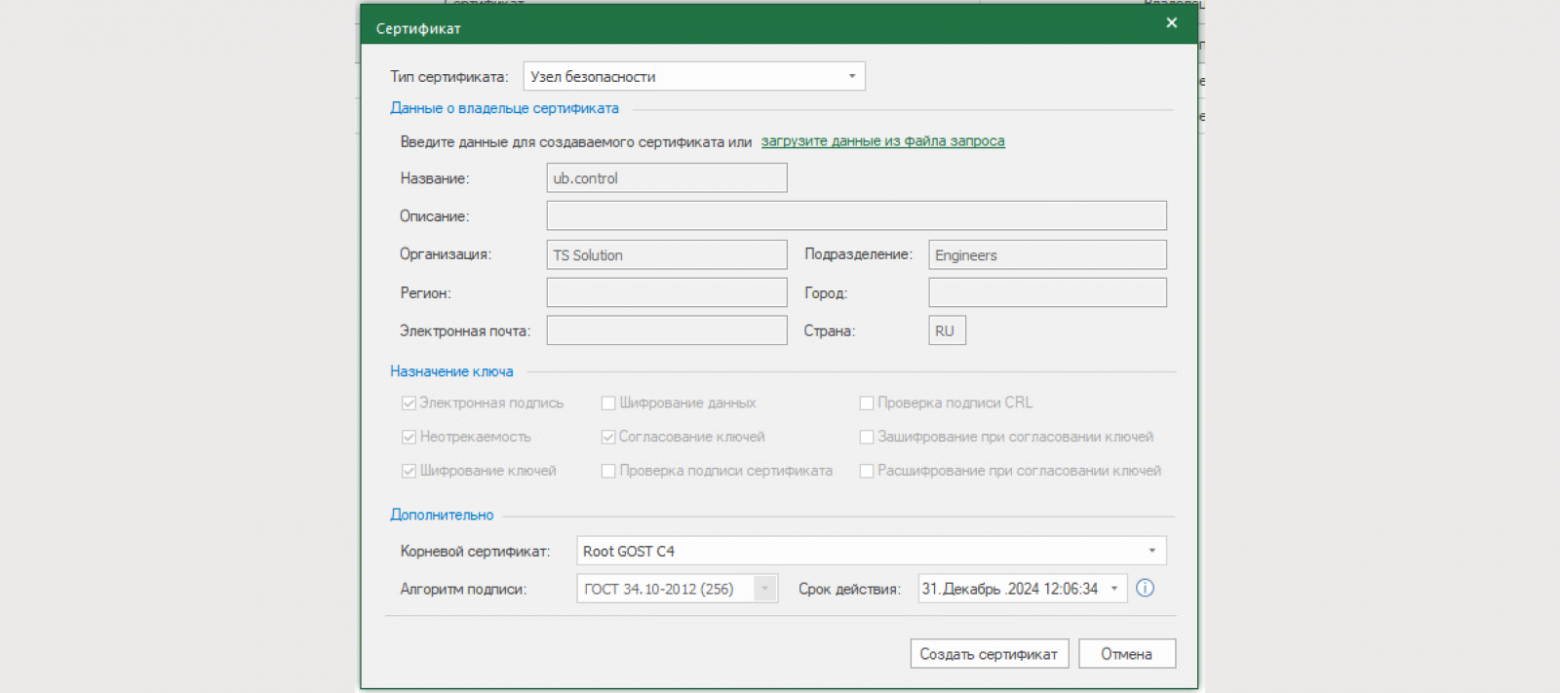

2) По созданному запросу сертификата выпускаем уже сам персональный сертификат управления:

Тип сертификата: Узел безопасности;

Данные о владельце и назначении: из файла запроса;

Корневой сертификат: созданный при создании ЦУС корневой сертификат ГОСТ

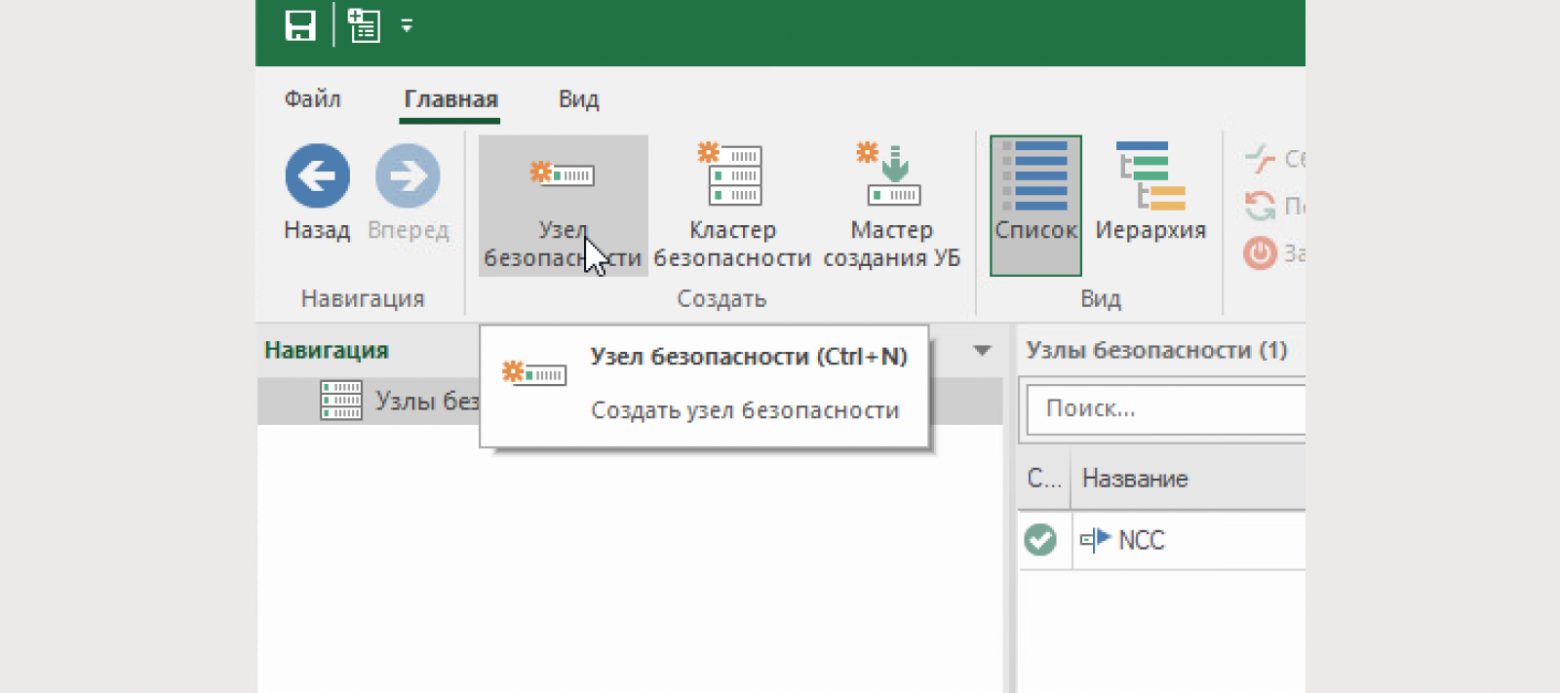

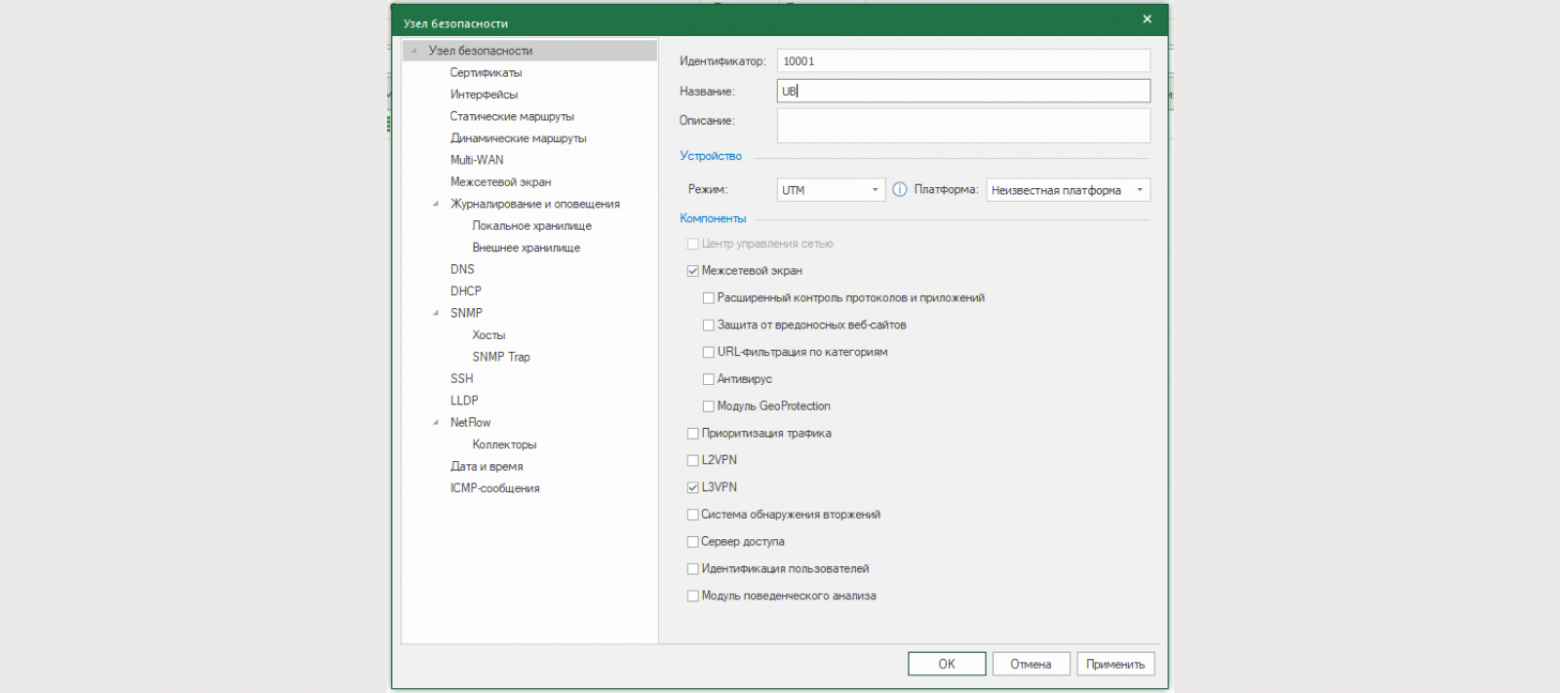

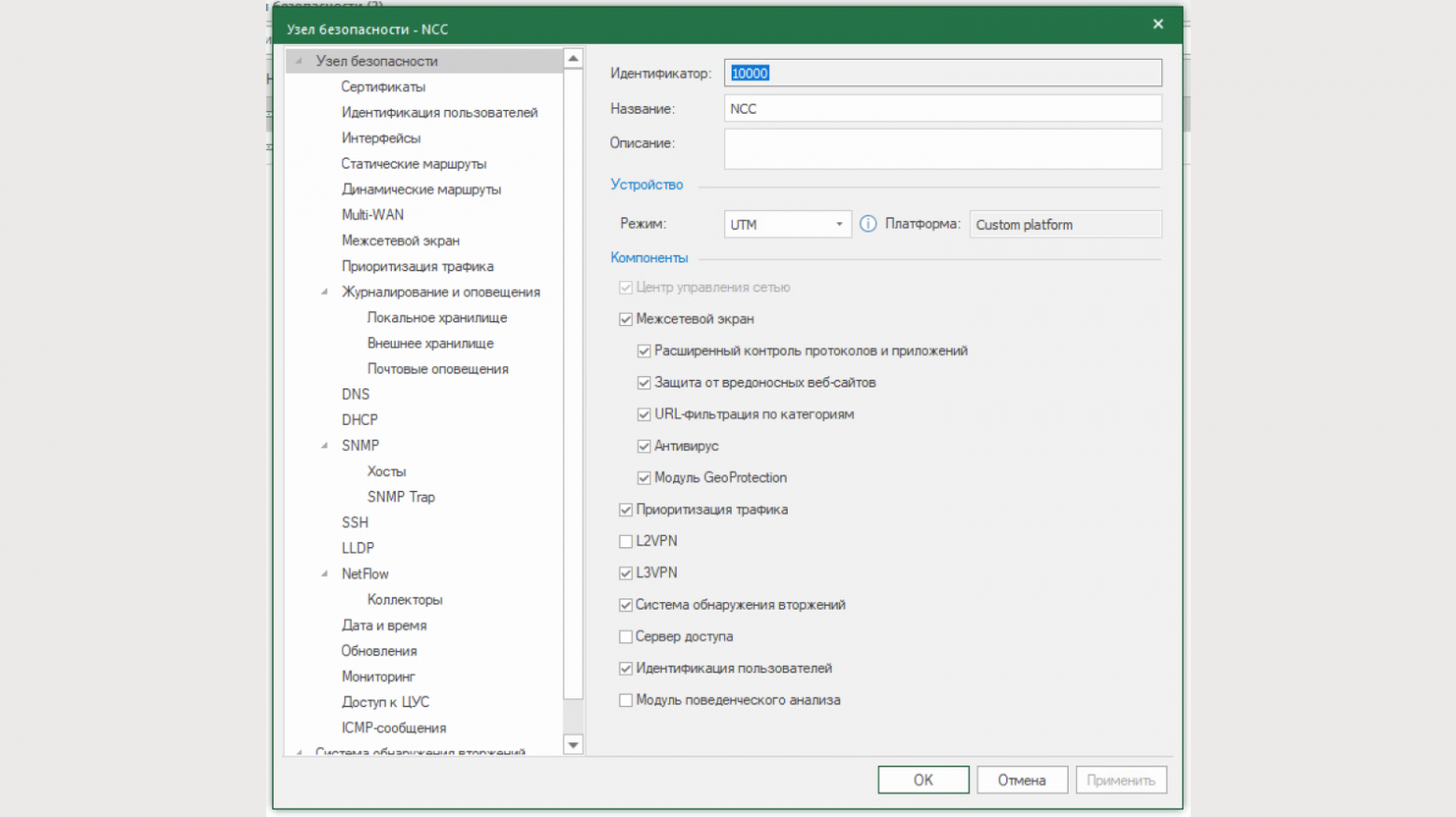

3) После создания запроса сертификата и сертификата управления Узла Безопасности необходимо создать сам Узел Безопасности. Для этого переходим в раздел «Структура» и на верхней панели инструментов выбираем «Узел безопасности».

Заполняем свойства:

Идентификатор: 10 001 или любой другой, который будет использоваться при установке (для аппаратных платформ с корпусной наклейки/паспорта устройства);

Название: произвольное. Используется только для удобства администратора;

Платформа: Неизвестная (для аппаратных платформ с корпусной наклейки/паспорта устройства);

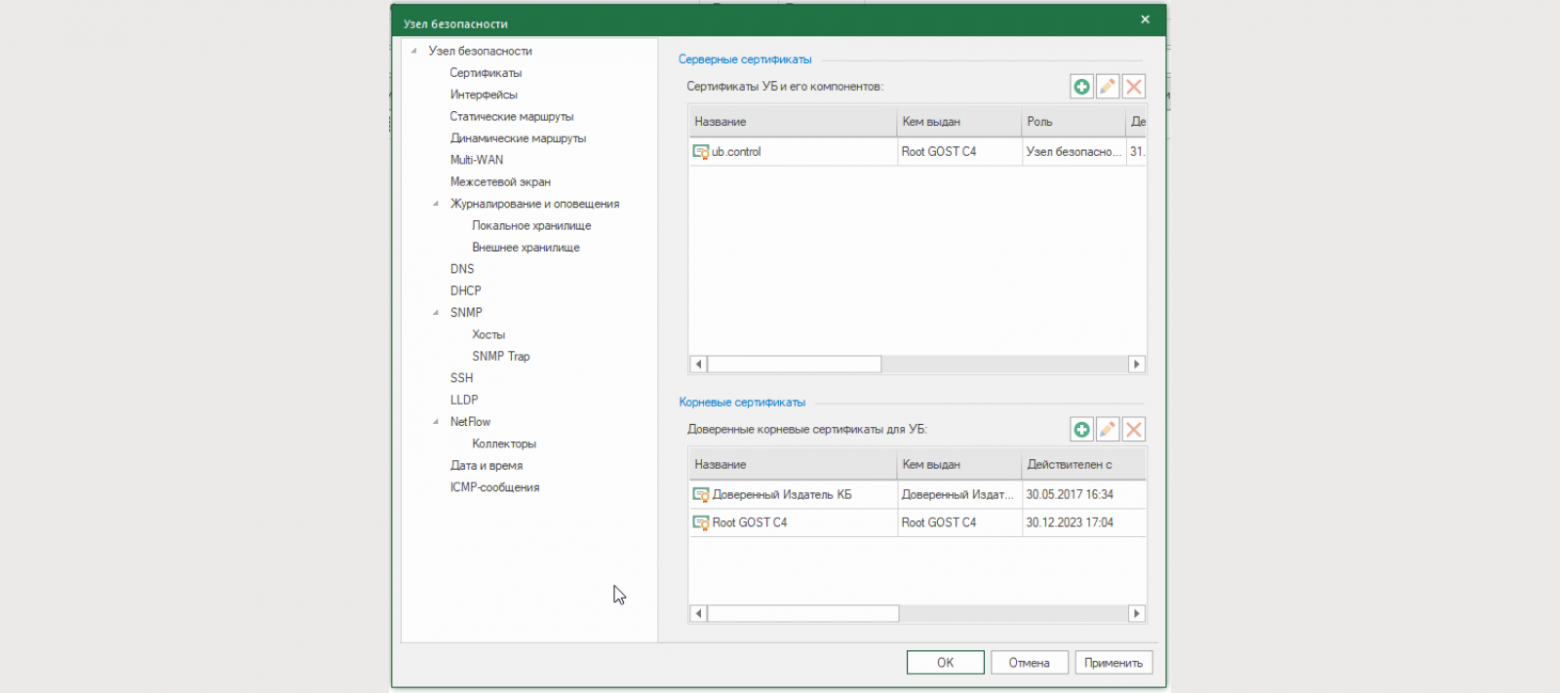

В разделе «Сертификаты» добавляем сертификат управления для данной ноды и корневой сертификат (опциально: Доверенный КБ)

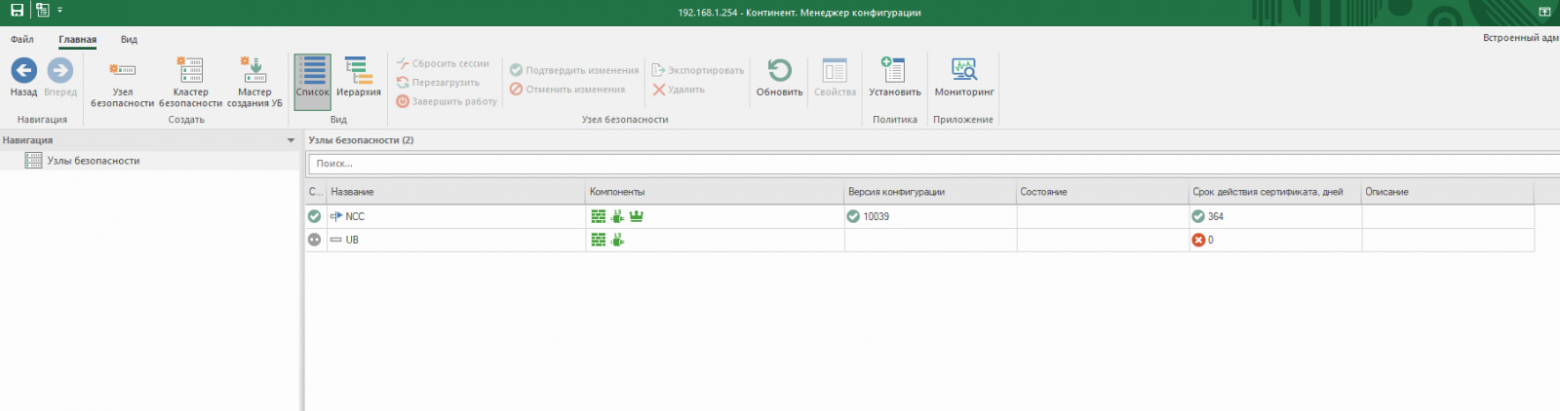

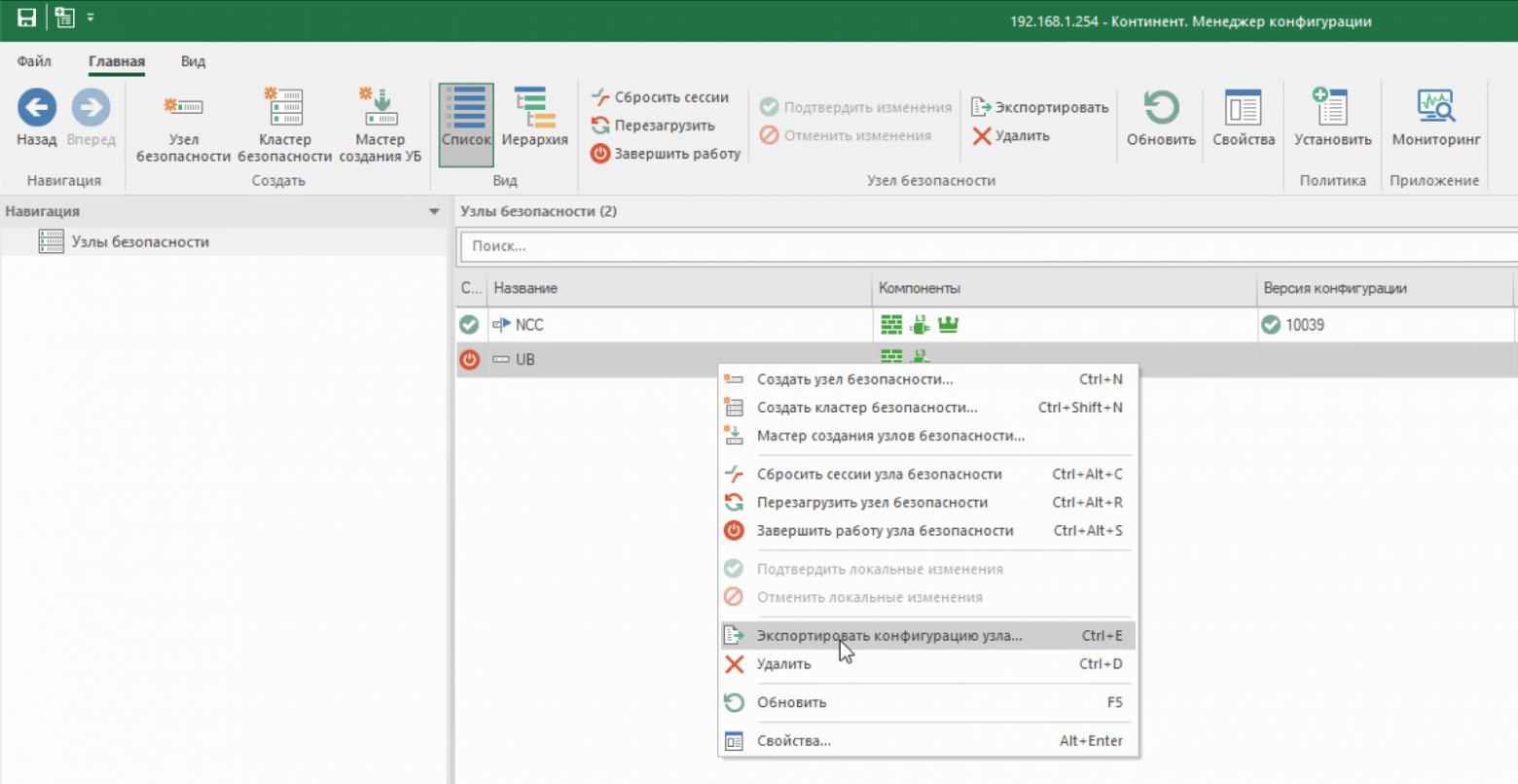

4) После создания Узла безопасности и редактирования его свойств сохраните политику. Обновятся статусы УБ. Экспортируйте конфигурацию узла в корень USB-накопителя, где уже находится файл запроса сертификата. Конфигурация сохраняется в формате *.json. Можете отсоединить USB-накопитель от компьютера с МК.

Передайте его администратору, который будет производить локальные настройки в УБ.

Локально

Локально на устройстве необходимо выполнить следующие действия:

1) Установите П О Континент 4 NGFW на Узел Безопасности.

ВАЖНО! Версия П О должна совпадать с версией ПО на ЦУС (вплоть до билда!).

Если версия ПО на ЦУС 4.1.7.1395, то и на УБ должна быть 4.1.7.1395.

При установке укажите тип платформы и идентификатор аналогичный свойствам Узла Безопасности в Менеджере конфигурации.

2) При инициализации выберете конфигурацию «Узел безопасности».

После инициализации выполните настройку времени на УБ (если требуется).

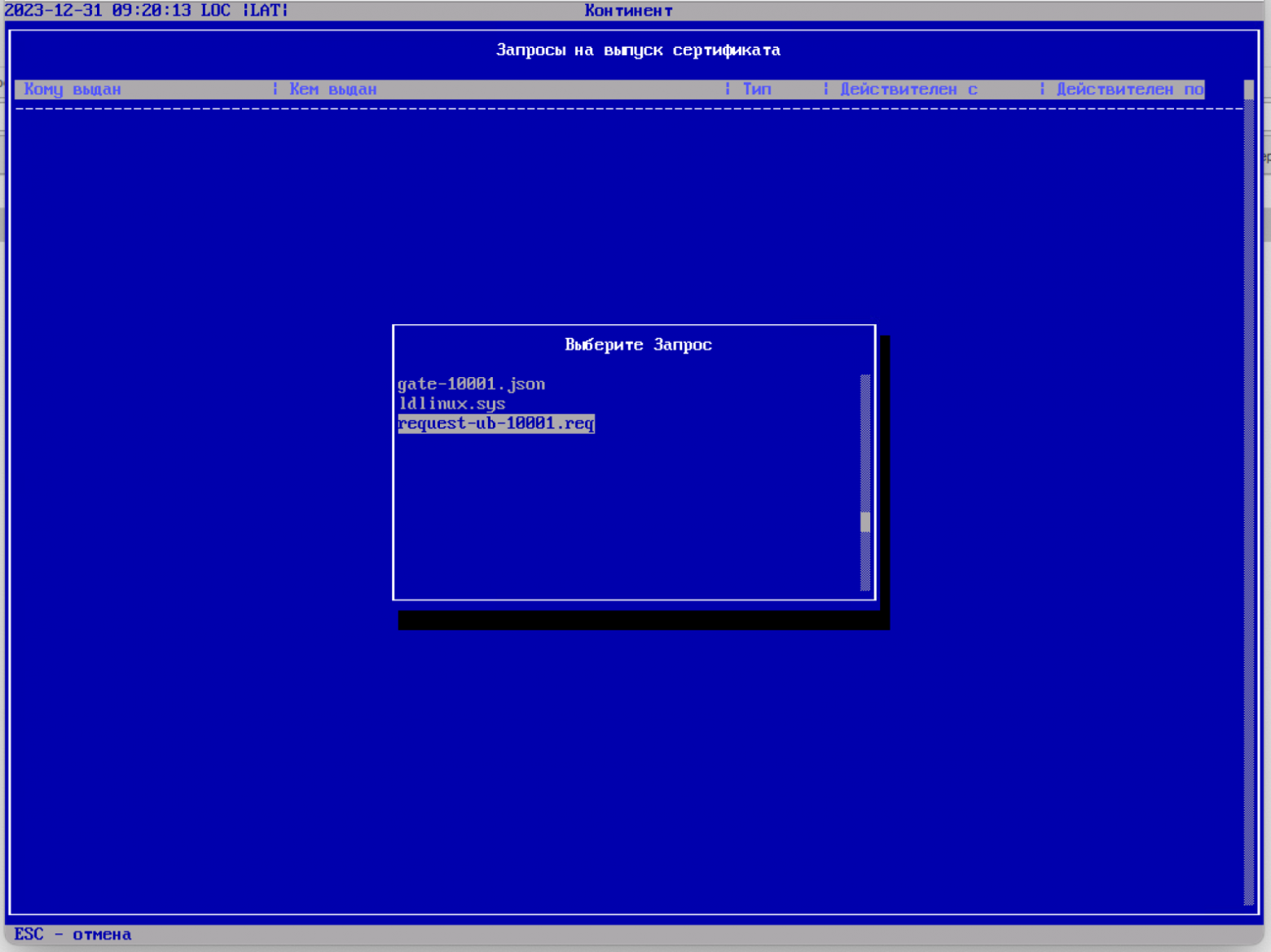

3) Перед подключением к ЦУС необходимо загрузить файл запроса, созданный на шаге 1 в Менеджере конфигурации. Примонтируйте USB-накопитель с запросом сертификата и конфигурацией УБ.

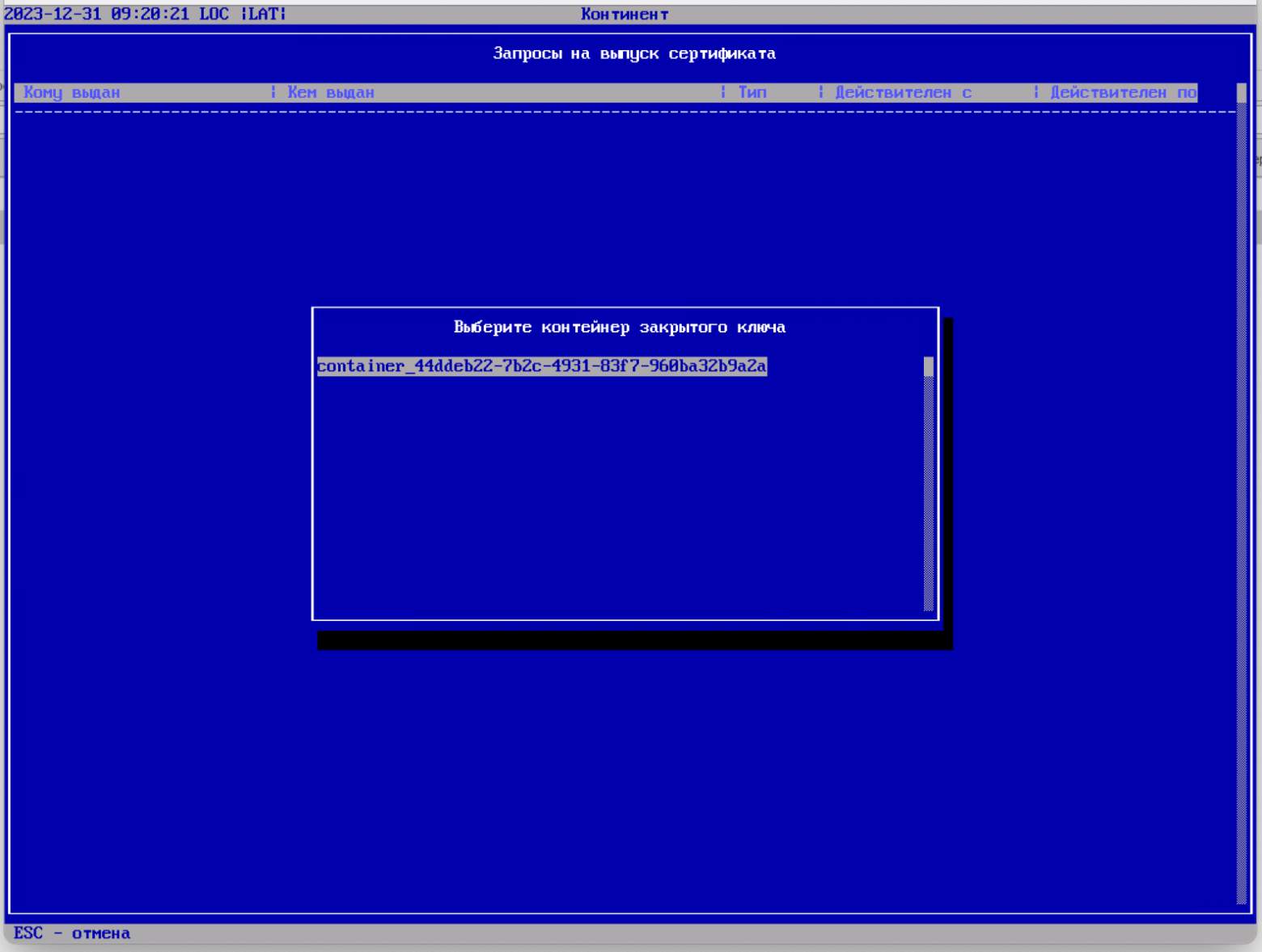

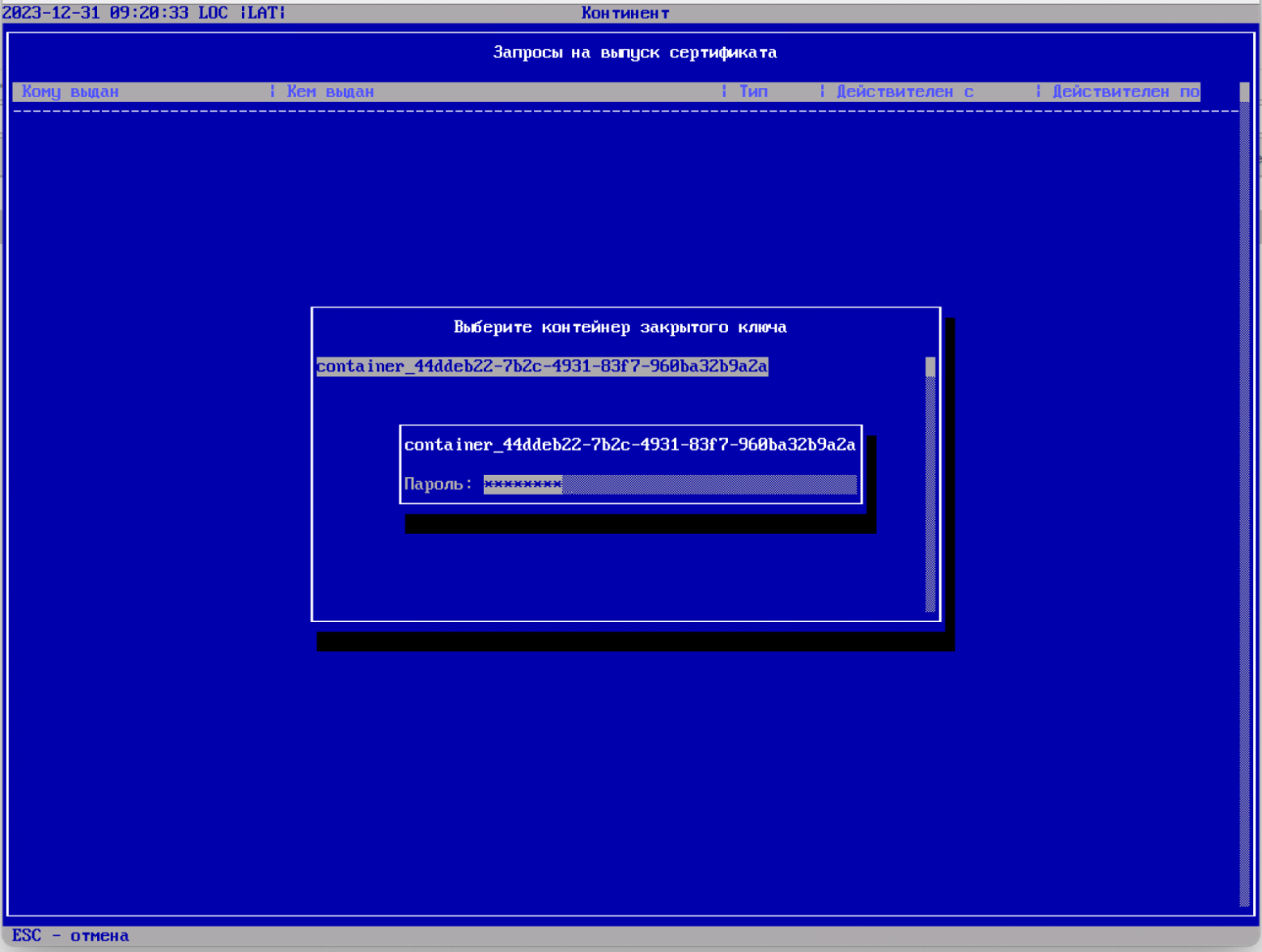

Перейдите в раздел «Сертификаты — Сертификаты управления». Нажмите F5 и выберите файл запроса, созданный на шаге 1 в Менеджере конфигурации. Далее выберите контейнер закрытого ключа и введите пароль. После сообщения об успешном применении выйдите в Главное меню.

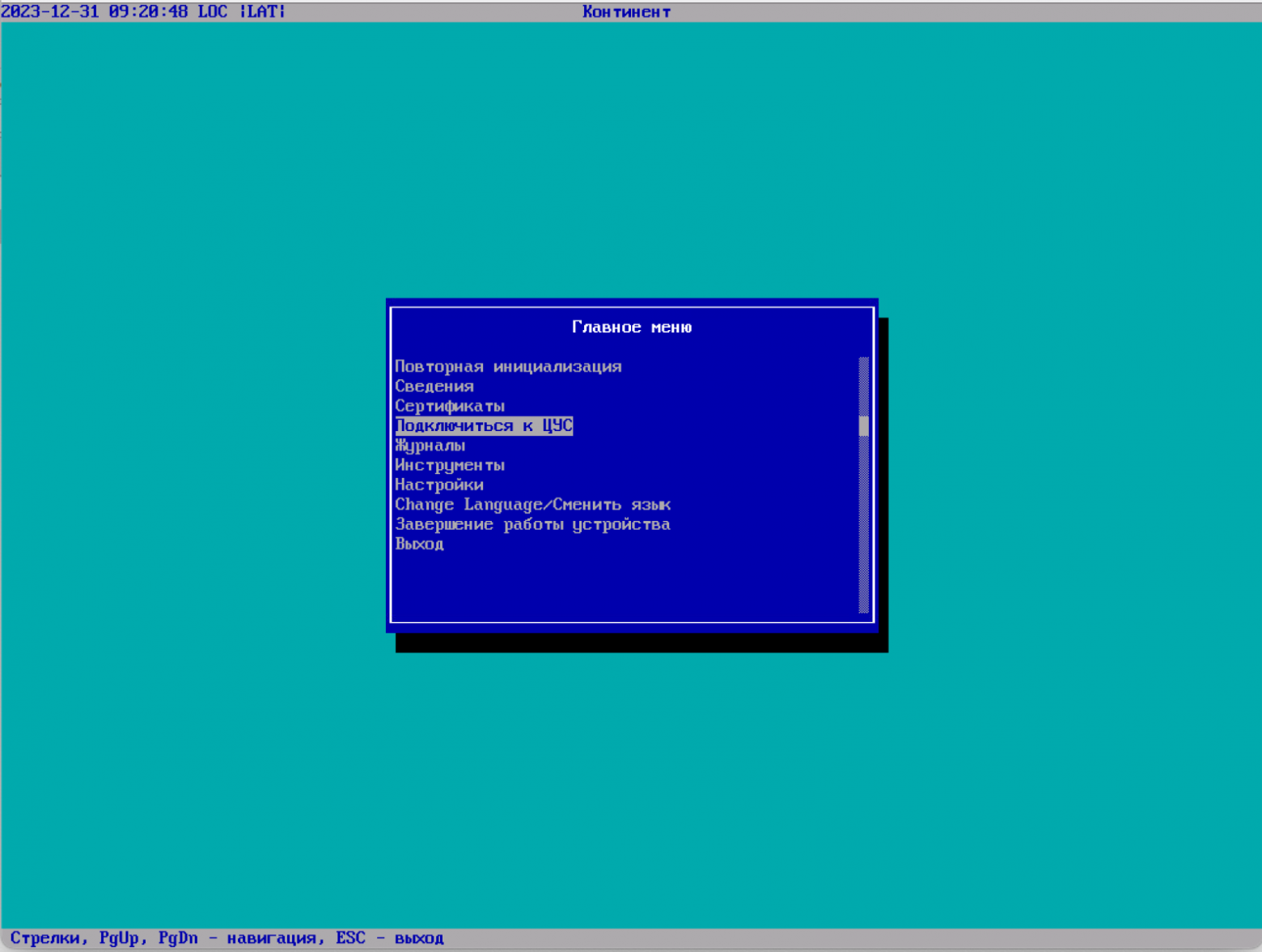

4) В главном меню выберите пункт «Подключиться к ЦУС».

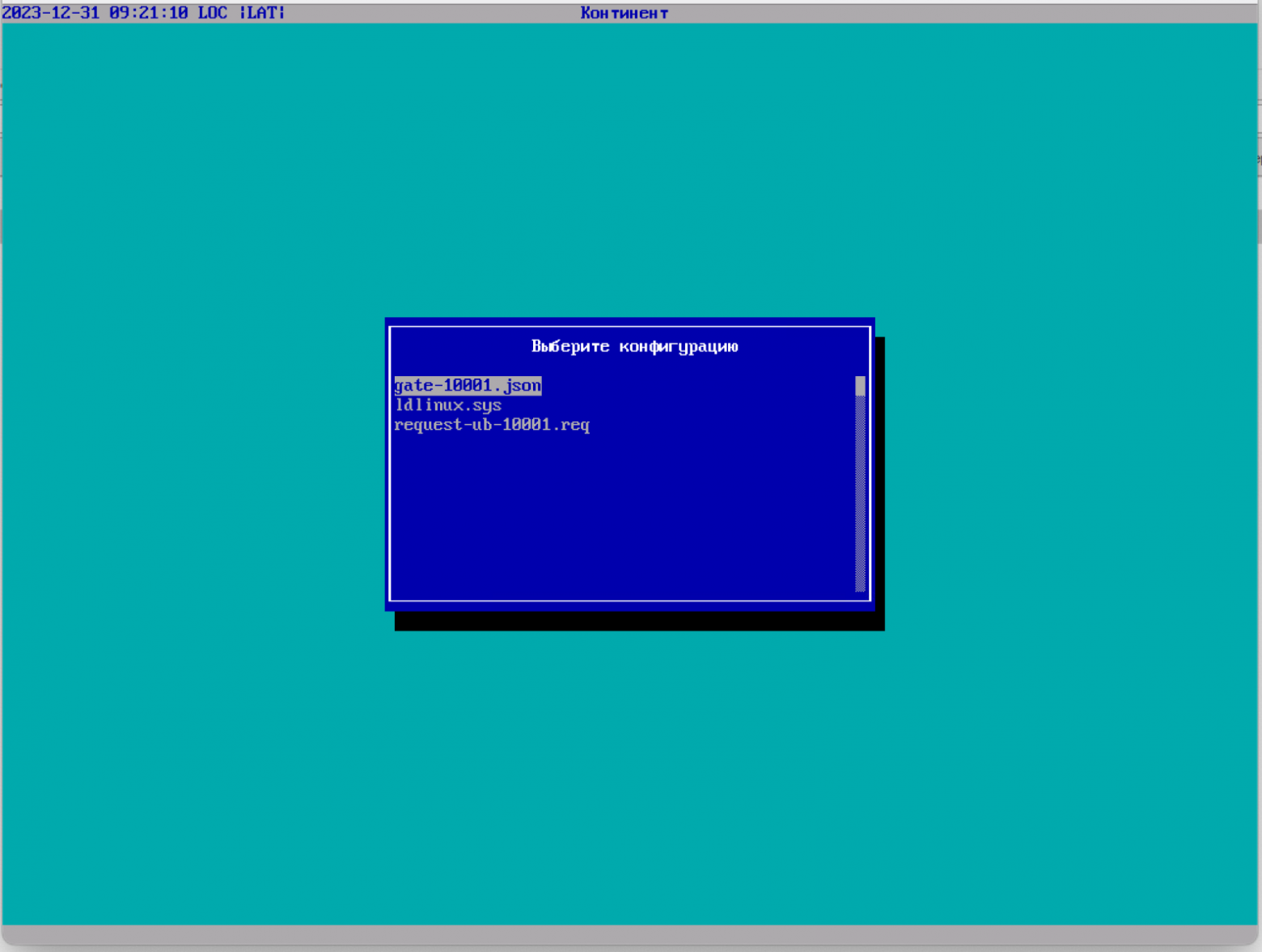

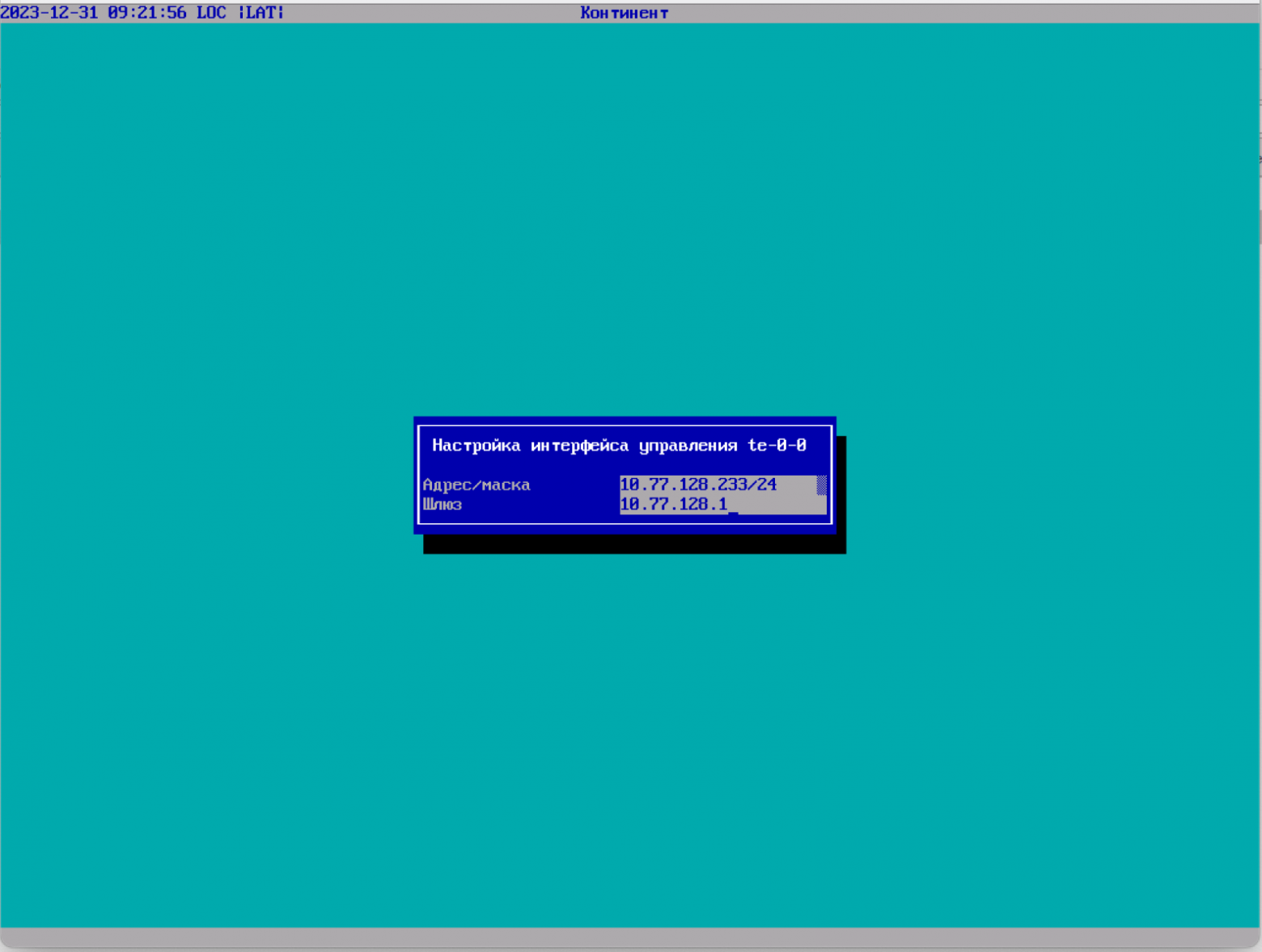

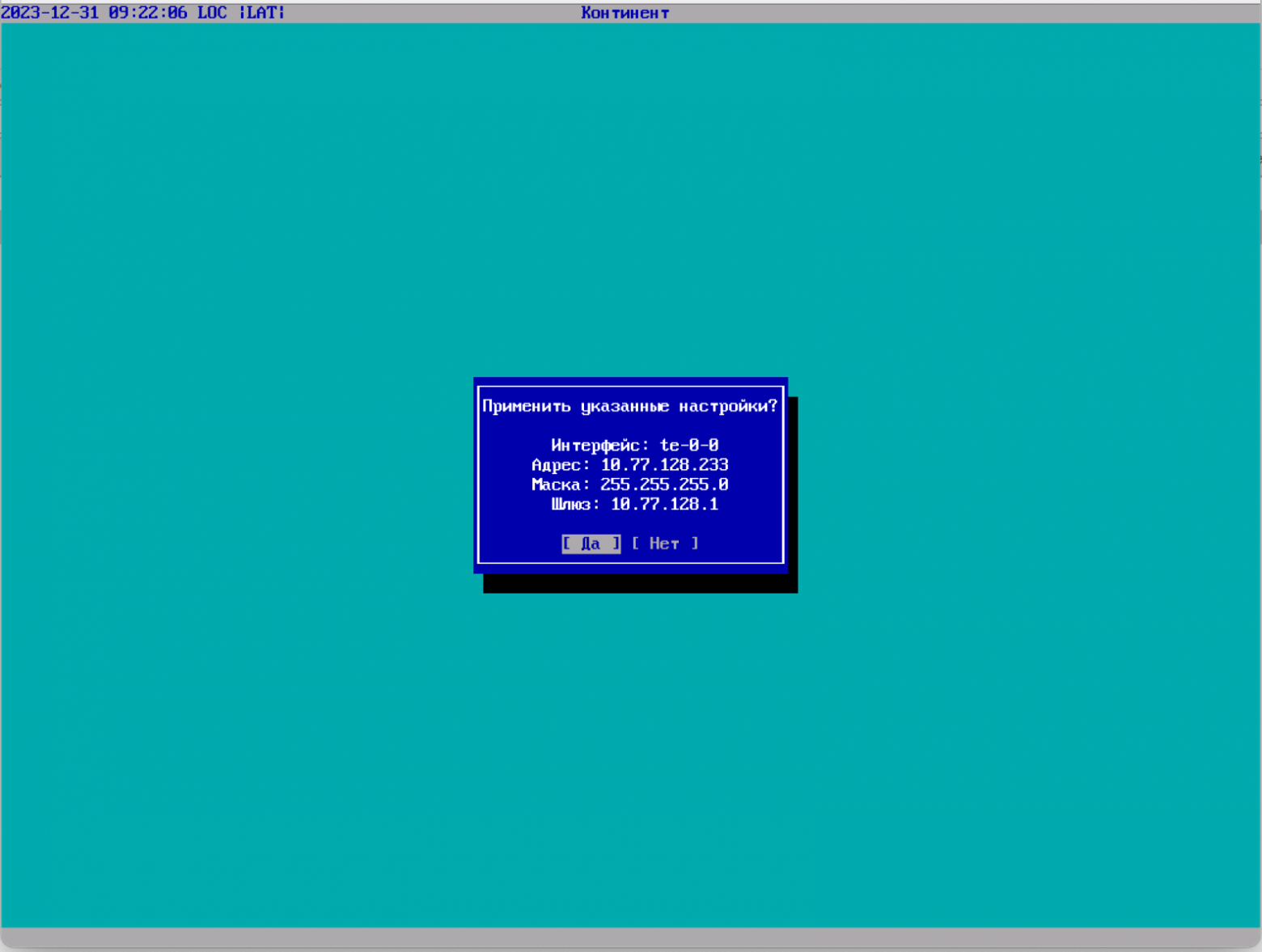

Выберите файл конфигурации, экспортированный на шаге 4 в Менеджере конфигурации. Далее кликните на интерфейс, укажите адрес и маску.

Важно! Для аппаратных платформ интерфейсы задаются в МК на этапе 3 в Менеджере конфигурации.

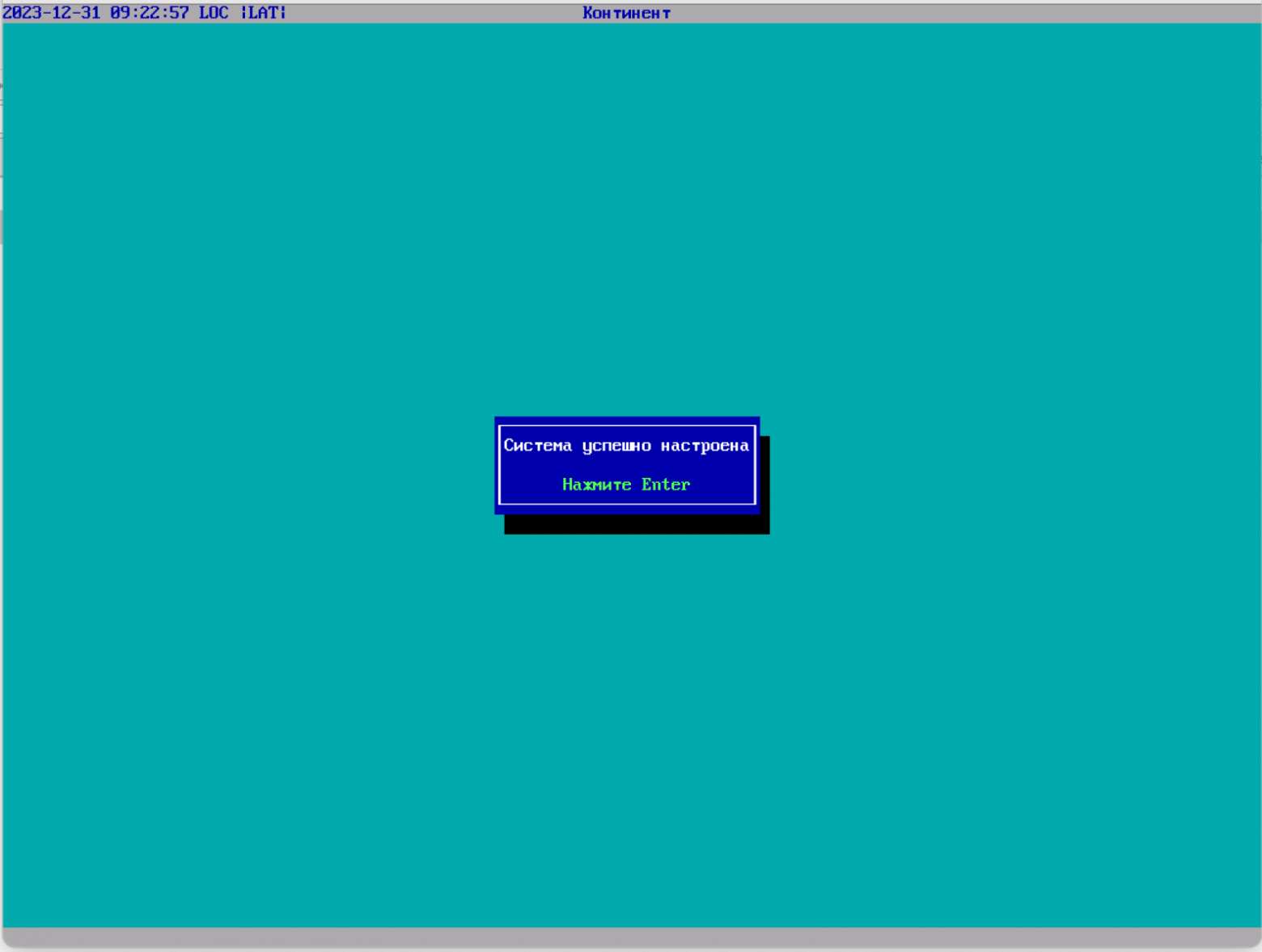

5) Дождитесь сообщения об успешной настройке. Максимальное время настройки системы — 10 минут (600 секунд).

После успешной настройки системы вернитесь в Менеджер конфигурации.

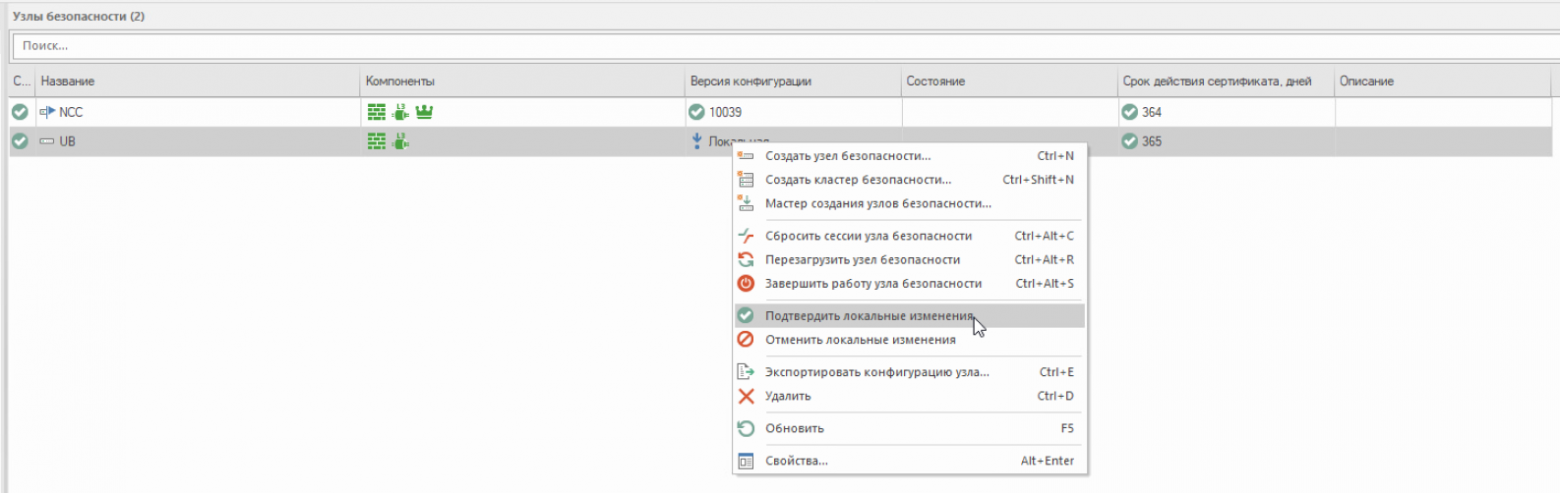

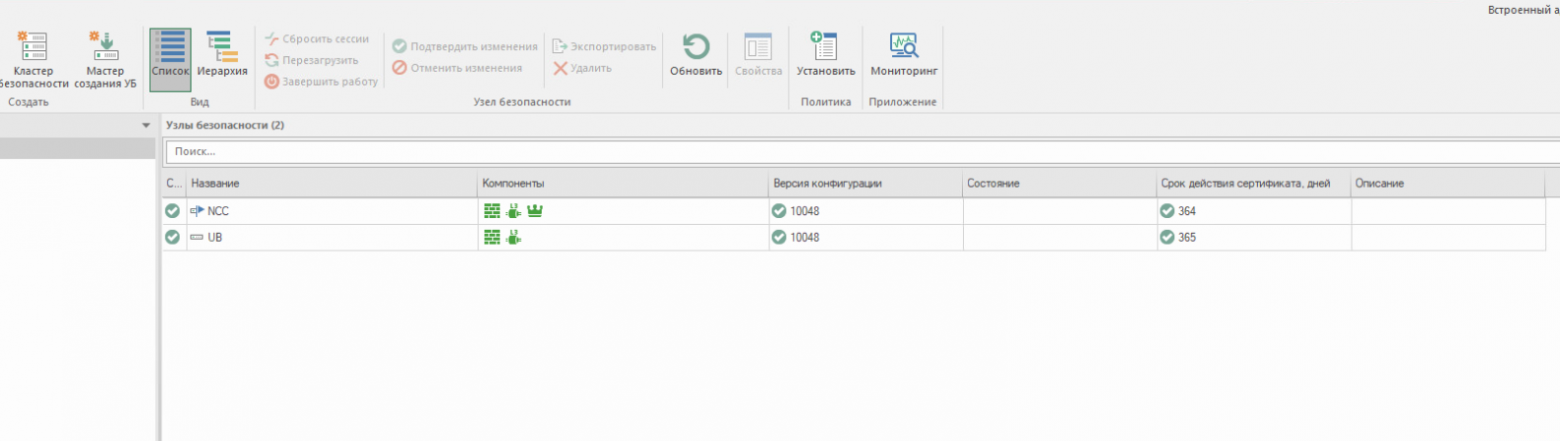

Убедитесь, что Узел Безопасности доступен, а версия конфигурации локальная. Подтвердите локальную версию конфигурации: «ПКМ на УБ — Подтвердите локальные изменения».

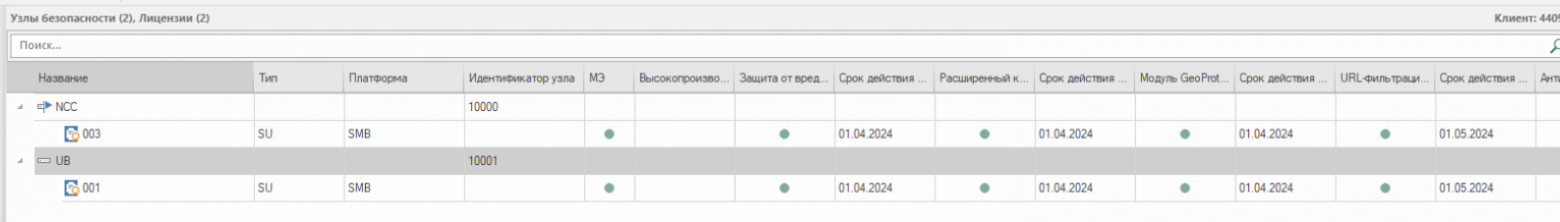

Теперь можно добавить лицензию на УБ. После добавления лицензии сохраните и установите политику на все узлы (ЦУС и подчиненный УБ)

Подчиненный Узел Безопасности настроен и готов к работе.

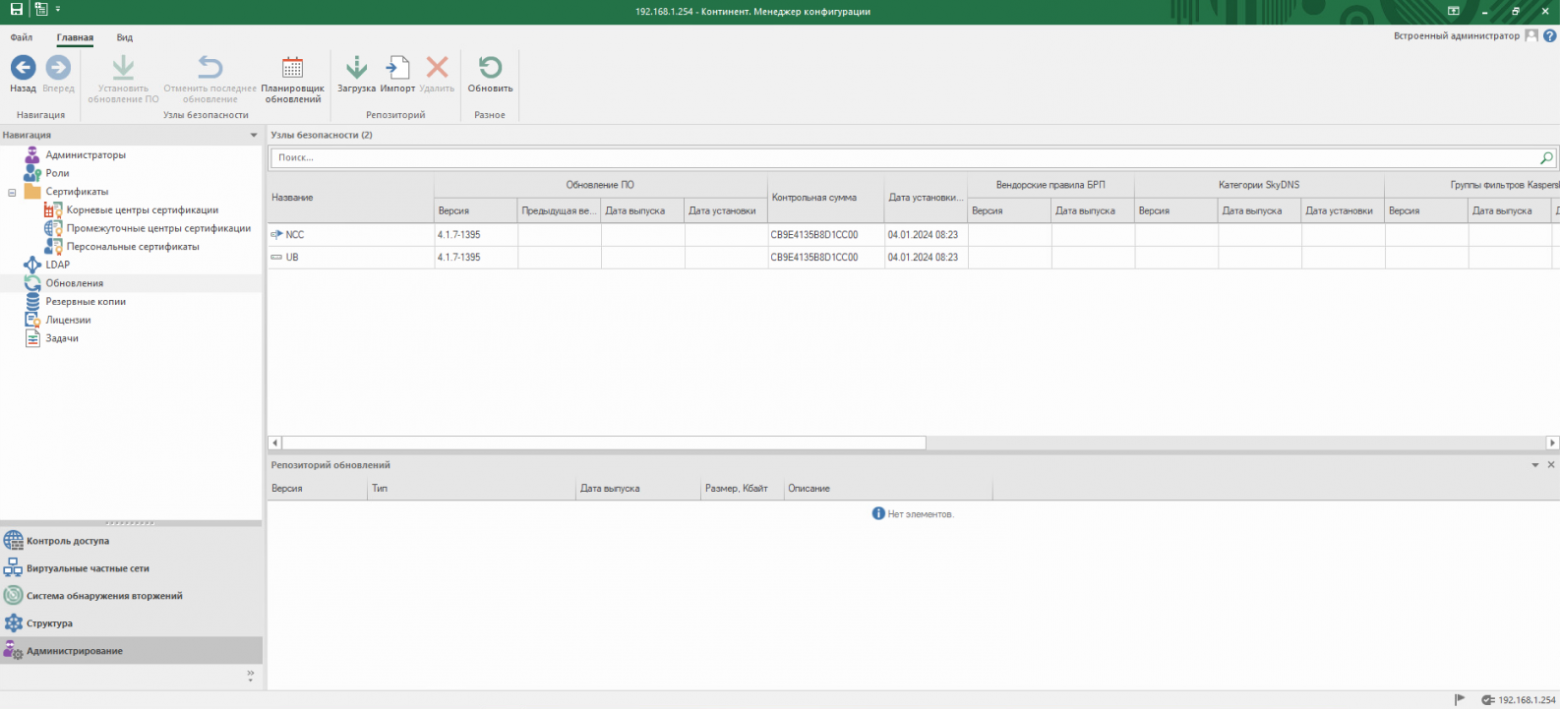

ОБНОВЛЕНИЕ БИБЛИОТЕК

Для корректной работы всех модулей в дальнейших статьях обновим все имеющиеся библиотеки на Узлах Безопасности.

Существует два метода обновления библиотек:

Через файлы обновлений. Подходит для контуров без выхода в интернет;

Через сервер обновлений. Подходит для контуров с выходом в интернет. Требуется логин/пароль для доступа к серверу обновлений (запрашивается у ТП)

Мы выберем первый вариант: через файлы обновлений.

Для этого временно включите все компоненты на УБ, как указано на скриншоте ниже. Сохраните и установите политику.

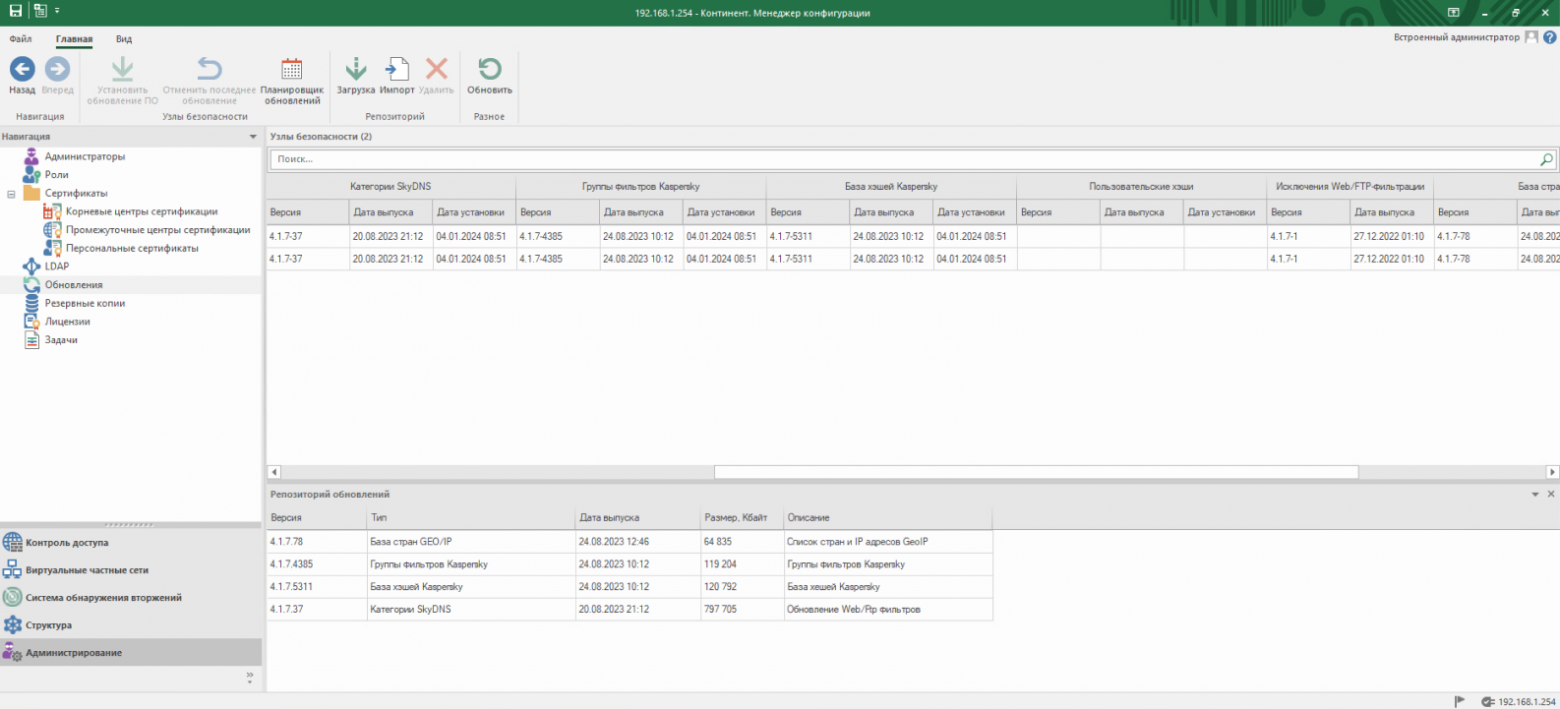

После установки перейдите в раздел «Администрирование — Обновления».

Раздел «Обновления» Континент 4 NGFW

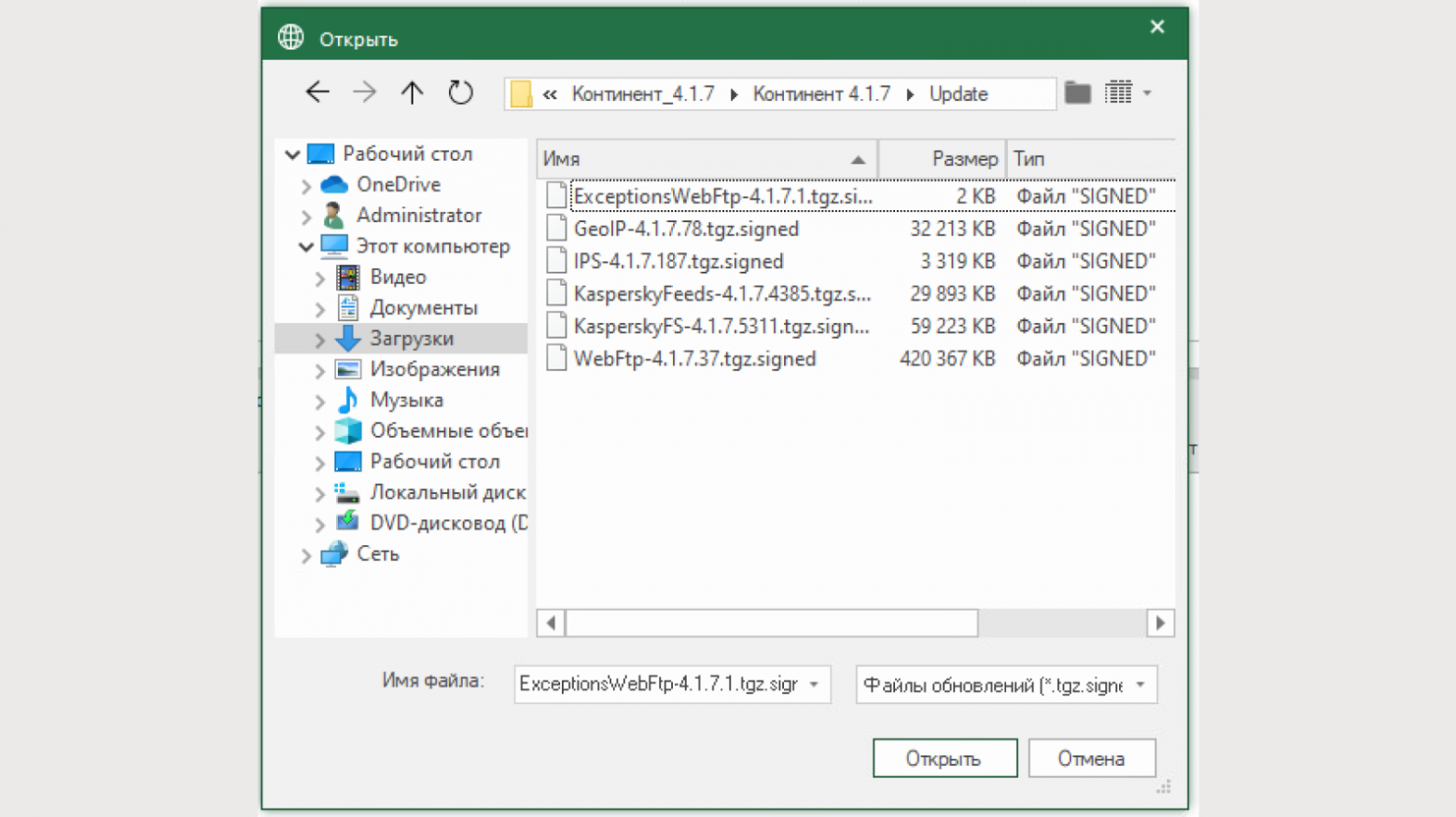

Импортируйте файлы обновлений из комплекта поставки дистрибутива в репозиторий обновлений:

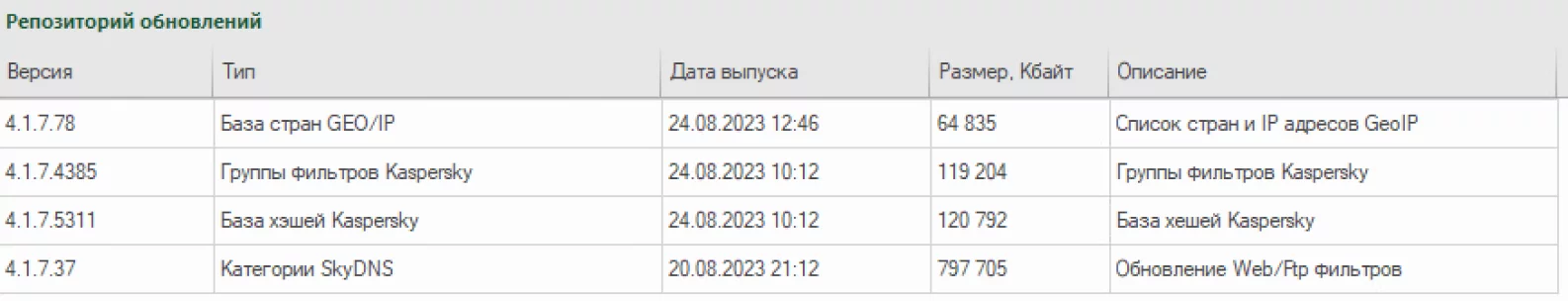

В случае успеха в репозитории обновлении появятся обновления для различных библиотек:

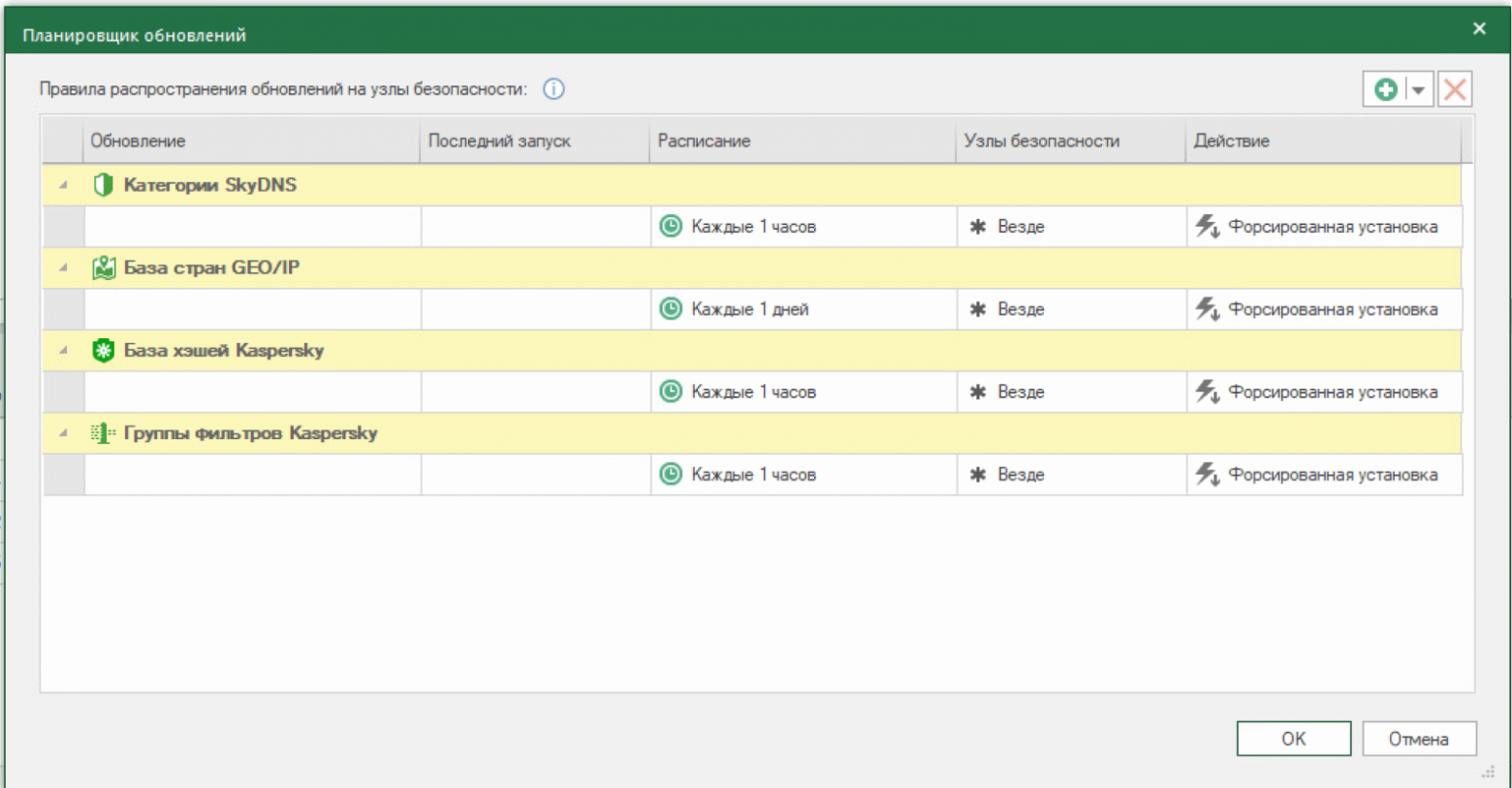

После импорта запустите планировщик обновлений (кнопка на панели инструментов). Поставьте форсированную установку с запасом 5−10 минут (на время установки политики).

Подождите 10−15 минут после начала обновлений. Библиотеки должны будут обновиться. Об этом будут свидетельствовать новые значения версий библиотек.

В разделе «Задачи» будут находиться успешно выполненные события по обновлениям.

Отключите обновления в планировщике обновлений. Также отключите компоненты, которые на данный момент не используются.

ЗАКЛЮЧЕНИЕ

На этом вторая статья цикла статья подошла к концу.

В ней мы развернули узел безопасности с центром управлению сетью и подчиненный узел безопасности на виртуальные машины. Настроили АРМ администратора и систему мониторинга.

Напомним самые важные моменты этого материала и расскажем дополнительную полезную информацию:

Следите за версионностью. Если У Б с ЦУС версией 4.1.7.1395, то и МК, и подчиненные УБ должны быть с версией 4.1.7.1395!

На АРМ Администратора при установке Менеджера конфигурации ставится криптопровайдер «SecurityCode CSP». Работа со сторонними криптопровайдерами может вызывать системные ошибки!

Для доступа к Системе мониторинга рекомендуем использовать Mozilla Firefox! (использует собственный набор протоколов, независимый от системы)

В следующей статье мы с вами в подробностях рассмотрим компонент «Межсетевой экран» и настроим базовую политику доступа.

Видеоуроки по данному курсу вы можете найти тут