Китайские хакеры стоят за многочисленными взломами международных компаний

На днях специалисты по информационной безопасности из компании ProtectWise завили, что китайская киберразведка стоит за многими взломами самых разных компаний за последние десять лет. Компании, к взлому которых причастны китайцы, расположены в Европе, США, России и многих других странах. Действия хакеров из Поднебесной так и бы и оставались незамеченными, если бы не недавняя масштабная атака, проводившаяся с целью компрометации корпоративных аккаунтов в Office 365 и Gmail.

Эта атака была совершена с рядом ошибок. Взломщики оставили после себя массу следов, по которым стало возможным выявить их действия в прошлом. Как оказалось, многие успешные атаки на корпоративные сети, которые считались делом рук таких сообществ, как LEAD, BARIUM, Wicked Panda, GREF, PassCV, Axiom и Winnti, на самом деле — работа китайцев. С подробным отчетом можно ознакомиться по этой ссылке, документ был опубликован в конце прошлой недели.

Организация, которая стоит за всем этим, получила название Winnti Umbrella. Специалисты из ProtectWise, используя данные о взломанных сетях, тактике хакеров, используемые ими техники и методы, а также информацию, полученную благодаря ошибочным действиям злоумышленников смогли определить местоположение большинства членов сообщества.

Кроме того, удалось узнать, с какого времени китайцы ведут свою работу. Наиболее ранние атаки датированы 2007 годом. В 2013 году антивирусная компания «Лаборатория Касперского» сообщила, о том, что бэкдор того времени Winnti был сконфигурирован на ПК с китайским и корейским языками. Тогда этот бэкдор поразил сети более чем 30 компаний — разработчиков игр. Хакеры использовали неавторизованный доступ для получения цифровых сертификатов, которые позже служили инструментом проникновения в сети жертв злоумышленников.

В том же 2013 году компания Symantec заявила о хакерской группе Hidden Linx, которая стояла за атакой на сети более 100 организаций, включая успешный взлом сетей Bit9 с похищением криптографического ключа. В свою очередь, ключ использовался для инфицирования минимум трех клиентов этой компании.

Были и другие интересные истории, связанные с Winnti Umbrella. Например, в 2010 году эта же группа, по всей видимости, осуществила успешную атаку на Google и 34 других компаний.

Расследование и составленный по его мотивам отчет, по словам специалистов по кибербезопасности, послужит источником информации для ряда лиц и компаний о работе китайской киберразведки. В целом, стратегия китайцев заключалась во взломе провайдеров криптографических ключей или цифровых сертификатов для того, чтобы использовать скомпрометированные инструменты для взлома более «крупной рыбы».

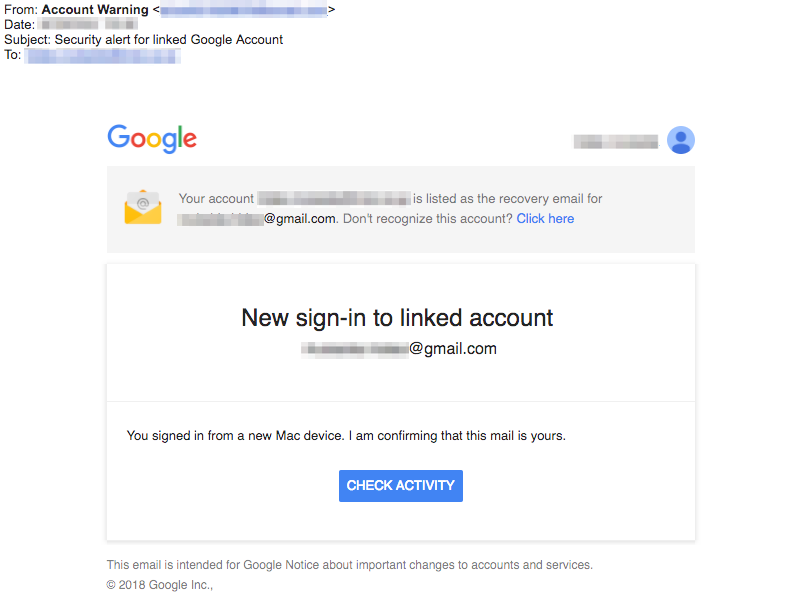

Часто использовался фишинг. На раннем этапе своей работы группа устанавливала на устройствах компании-жертвы кастомные бэкдоры, разработанные индивидуально. Чуть позже злоумышленники стали работать с более обширным кругом инструментов, включая эксплоиты, фишинговые ресурсы, бэкдоры и т.п.

Основная цель разведки — вовсе не игровые компании и даже не телекоммуникационные гиганты, а политики разных стран, журналисты из Тибета и Китая, представители правительства Таиланда и многие другие организации и частные лица.

В августе прошлого года «Лаборатория Касперского» обнаружила в сетевом инструменте компании NetSarang из Южной Кореи внедренный неизвестными бэкдор, дававший злоумышленникам возможность проникать в сети клиентов NetSarang. Этот бэкдор был похож на Winnti, он получил название PlugX.

Программное обеспечение NetSarang использовалось сотнями банков, энергетическими компаниями, фармацевтическими концернами и другими организациями.

Что касается недавней атаки, то ProtectWise заявила о том, что с 20 по 28 марта злоумышленники из Китая воспользовались сервисом goo.gl, благодаря чему стало возможным отследить, кто кликает по ссылкам, оставляемым злоумышленниками. 29 кликов были сделаны в Японии, 15 — США, 2 — в Индии, 1 — в России. Пользователи Chrome кликнули по ссылкам 33 раза, 23 раза перешли по вредоносному url пользователи Safari. 30 кликов было сделано в среде ОС Windows, 26 — пользователями macOS.

Обычно злоумышленники скрывали свои реальные IP-адреса, но несколько раз забыли это сделать, в результате чего у специалистов по инфобезу получилось выйти на реальные IP из диапазона 221.216.0.0/13. Как оказалось, этот пакет адресов соответствует China Unicom Beijing Network в провинции Сичэн. По мнению тех, кто проводил изучение деятельности группы, все это — признак принадлежности взломщиков к китайской киберразведке.