Хакеры взломали движущуюся Tesla Model S с 20 километров

Разработчики из Keen Security Lab, подразделения китайского интернет-гиганта Tencent продемонстрировали эксплуатацию уязвимости в ПО Tesla Model S. Команда специалистов после обнаружения уязвимости сообщила о ней компании Tesla. В публичный доступ информацию о проблеме выложили после ее исправления производителем.

Уязвимость компрометирует CAN шину, которая контролирует большинство систем электромобиля. Для эксплуатации этой уязвимости необходимо, чтобы машина была подключена к WiFi точке доступа, сконфигурированной злоумышленниками. Работает все это через браузер автомобильного ПК. Команда, обнаружившая уязвимость, говорит, что для перехвата управления над автомобилем должен быть выполнен ряд условий.

Стечение обстоятельств, которое может привести к этому, маловероятно, но потенциальная опасность все же существует. Если злоумышленник перехватит управление автомобилем, он может нанести значительный ущерб.

Демонстрацию эксплуатации уязвимости Keen Security Lab сняли на видео и выложили в сеть. Здесь показано, как исследователи, используя возможности электромобиля, нашли ближайшую зарядную станцию. И здесь авторам работы удалось взять контроль над рядом функций Tesla Model S, а также удаленно заблокировать двери. Они смогли удаленно открыть багажник, повернуть боковое зеркало, а также активировать торможение во время движения электромобиля. Управлять удалось почти всеми функциями Tesla Model S.

В течение десяти дней после получения информации о проблеме, компания исправила уязвимость, выпустив обновление v7.1, 2.36.31. Tesla опубликовала и официальное заявление, указав следующее: «Уязвимость может сработать только в том случае, если водитель работает с браузером. Также электромобиль должен быть подключен к сконфигурированной злоумышленниками беспроводной точке доступа. Мы считаем, что риск в этом случае очень низкий, но решить проблему все же было необходимо. Мы работаем с экспертами по информационной безопасности для того, чтобы вовремя находить и ликвидировать уязвимости в безопасности наших продуктов прежде, чем они могут стать проблемой. Мы также планируем выплатить вознаграждение команде согласно нашей bug bounty программе».

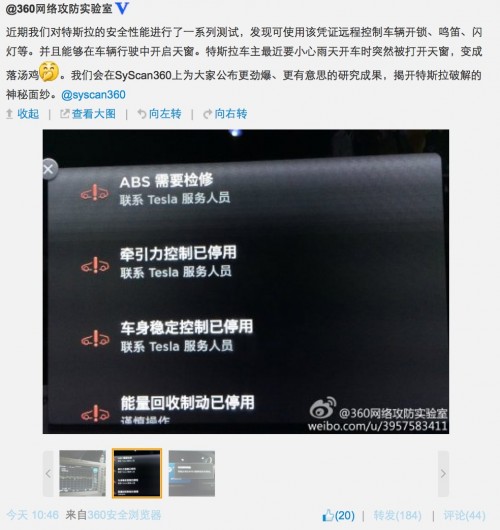

В 2014 году китайские специалисты из компании Qihoo уже сообщали о том, что им удалось взломать электронную систему Tesla Model S.

Причем и в этом случае контроль над автомобилем удалось перехватить во время движения. В результате эксплуатации оставшейся неизвестной уязвимости китайцы смогли получить удаленный доступ к бортовой электронике электромобиля. В числе прочих систем, управлять удалось замком авто, фарами и звуковыми сигналами. Также хакеры смогли во время движения открывать и закрывать люк во время движения Tesla Model S.

Уязвимости в программном обеспечении современных автомобилей — не редкость. Некоторые компании довольно быстро исправляют проблему после того, как о ней становится известно. Пример — Tesla, компания, которая ликвидировала потенциальную уязвимость в своем ПО всего за 10 дней. У других компаний на решение проблемы уходит гораздо больше времени. Например, Chrysler решал вопрос с уязвимостью программной платформы Uconnect более девяти месяцев.

Причем проблема с Chrysler была гораздо более опасной, чем проблема с Tesla Model S. Специалисты по информационной безопасности, обнаружившие уязвимость, заявили, что злоумышленнику достаточно знать IP автомобиля, для того, чтобы сделать с ним все, что угодно.

Демонстрацию эксплуатации уязвимости эксперты провели для одного из редакторов Wired. Он сидел за рулем автомобиля Jeep Grand Cherokee, а хакеры в это время подключились к системе Uconnect. Эта программная платформа позволяет владельцу автомобиля удаленно управлять своей машиной. Для управления нужен лишь смартфон или планшет с установленным специализированным приложением. Оно позволяет завести двигатель, отследить местоположение машины, контролировать микроклимат в салоне или выполнить другие действия.

Чарли Миллер (Charlie Miller) и Крис Валасек (Chris Valasek) смогли перехватить управление климатконтролем, стеклоочистителями и музыкальной системой. После этого специалисты смогли снизить скорость Jeep Grand Cherokee, а также продемонстрировали возможность блокировки рулевого управления и тормозов. В самом конце испытаний журналиста отправили в кювет вместе с автомобилем.

Как оказалось, уязвимость актуальна для 471 000 автомобилей компании. В числе прочих уязвимыми являются Dodge Ram, Dodge Viper, Dodge Durango и Jeep 2013–2014 годов выпуска. Плюс ко всему, уязвимость компания выпустила, но вот устанавливать ее пришлось самим автовладельцам (причем только тем, кто тем либо иным образом узнал о проблеме). Новую прошивку требовалось загрузить из сети, сохранить на флешку и уже с нее установить софт в автомобильную компьютерную систему. Насколько можно судить, если автовладелец не установил новую версию прошивки самостоятельно, то уязвимость осталась актуальной.