Google исправила уязвимости в Android

Google выпустила ежемесячное обновление для Android Android Security Bulletin—October 2016. Как и в прошлый раз, обновление Android было двухэтапным, первый 2016–10–01 содержит исправления для уязвимостей самого Android, а второй 2016–10–05 относится только к устройствам Nexus. В рамках второго этапа было закрыто целых семь критических уязвимостей, причем две из них с идентификаторами CVE-2016–0758 и CVE-2016–7117 позволяют выполнять удаленный рутинг устройства, что может повлечь за собой перепрошивку устройства для возвращения его в исходное состояние. Фирма Zerodium оценивает стоимость эксплойтов для таких уязвимостей в $200k.

Google выпустила ежемесячное обновление для Android Android Security Bulletin—October 2016. Как и в прошлый раз, обновление Android было двухэтапным, первый 2016–10–01 содержит исправления для уязвимостей самого Android, а второй 2016–10–05 относится только к устройствам Nexus. В рамках второго этапа было закрыто целых семь критических уязвимостей, причем две из них с идентификаторами CVE-2016–0758 и CVE-2016–7117 позволяют выполнять удаленный рутинг устройства, что может повлечь за собой перепрошивку устройства для возвращения его в исходное состояние. Фирма Zerodium оценивает стоимость эксплойтов для таких уязвимостей в $200k.Ниже указана таблица с критическими уязвимостями, которые были выпущены в рамках 2016–10–05. Две первых уязвимости являются универсальными и позволяют удаленно исполнять код с привилегиями ядра в системе (RCE+LPE). Первая актуальна только для устройств Nexus 5X и Nexus 6P, а вторая является более универсальной и охватывает все модели Nexus. В случае успешной эксплуатации злоумышленник может удаленно получить максимальные права root на устройстве. Данная ситуация, в свою очередь, может привести к тому, что для удаления вредоносного кода из устройства может понадобиться его перепрошивка (reflashing).

Схожая операция перепрошивки для восстановления контроля над устройством относится и ко всем остальным критическим уязвимостям из таблицы выше. Однако, удаленная их эксплуатация невозможна и атакующему для начала нужно заманить пользователя на загрузку приложения с эксплойтом. Следующие компоненты устройств Nexus подлежат обновлению в рамках 2016–10–05.

- Компонент ядра ASN.1 decoder.

- Сетевая подсистема ядра.

- Видео-драйвер MediaTek.

- Компонент драйвера общей (shared) памяти ядра.

- Компоненты и драйверы производства Qualcomm.

- Драйвер NVIDIA MMC.

- Сервис Mediaserver.

- Драйвер для работы с тачскрином производства Synaptics.

- Подсистема system_server.

- Драйвер NVIDIA GPU.

- Драйвер Motorola USBNet.

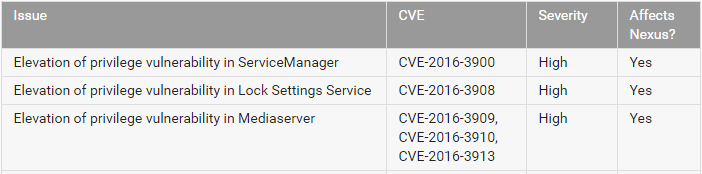

Всего было закрыто 20 уязвимостей в рамках первого этапа обновления и 58 в рамках второго. Первый этап не адресовался каким-либо критическим уязвимостям в Android. Уязвимости типа LPE в сервисах ServiceManager, Lock Settings, Mediaserver позволяют атакующим повышать права своего вредоносного приложения в системе, но не до уровня ядра системы (root). Кроме этого, атакующий еще должен заставить пользователя загрузить это вредоносное приложение на смартфон и запустить его. Ниже в таблице указан список этих уязвимостей для упоминавшихся компонентов.

Эксплойты для удаленного рутинга Android являются самыми дорогими из всех возможных эксплойтов для этой мобильной платформы, фирма Zerodium оценивает стоимость такого экземпляра в $200K. Как и в случае с эксплойтом Trident для iOS, атакующим придется использовать для этого три типа уязвимостей, одну для удаленного исполнения кода, вторую для обхода защитных мер ядра (которые появились в Android 7) и еще одну для финального повышения привилегий. Кроме этого с распределенной архитектурой наиболее уязвимого для удаленной эксплуатации сервиса MediaServer в Android 7, сделать это будет непросто.

Мы рекомендуем пользователям установить соответствующие обновления своих устройств Android,

be secure.