Эволюция угроз и стратегии защиты

Любую проблему необходимо решать во всей полноте ее проявления. Технические средства защиты — лишь часть уравнения. Не стоит забывать, что огромную роль играет человеческий фактор. Специалистам по информационной безопасности необходимо постоянно вырабатывать и совершенствовать способы противодействия социальной инженерии (методам получения необходимого доступа к информации, основанным на особенностях психологии людей), в частности проводить обучение, нацеленное на повышение знаний в области информационной безопасности рядовых сотрудников. В нашей компании мы проводим на постоянной основе тренинги, в которых освещаем основы противодействия и выявления методов социальной инженерии.Алексей Пулин, специалист технической поддержки Traffic Inspector

Эволюция угроз: основные изменения и факты

В отчете Cisco, посвященном вопросам информационной безопасности, рассказано, что источником утечки коммерческих данных могут стать обычные браузеры — эта проблема сейчас широко распространена. У более 85% рассмотренных в исследовании организаций были установлены вредоносные расширения браузеров, то есть практически каждая компания встречается с данной проблемой.

Кроме того, в минувшем году популярные бот-сети затронули интересы целого ряда организаций. Проведенный анализ показал, что подавляющее большинство такого вредоносного ПО (91,3%) использует для атаки системы доменных имен (DNS). Выявлены «жульнические» службы DNS, работавшие в сети заказчиков. Причем заказчики даже не знали, что их серверы DNS использовались собственными сотрудниками в рамках имевшейся инфраструктуры системы доменных имен.

Одна из тенденций прошедшего года — широкое распространение протокола HTTPS. Хотя шифрование помогает защитить пользователей, есть и обратная сторона медали: разработчикам становится сложнее отслеживать угрозы. К тому же некоторые виды вредоносного ПО могут обмениваться зашифрованными данными по разным портам.

В мире растет доля устаревающей ИТ-инфраструктуры. По данным исследования, на 92% проанализированных устройств работает ПО с известными уязвимостями. Кроме того, 31% оборудования достиг фазы «прекращения продаж», а 8% и вовсе находится на этапе «конца жизненного цикла».

В 2015 году руководители стали менее уверенными в своих инструментах и процессах обеспечения ИБ, чем годом ранее. Например, в минувшем году 59% организаций утверждали, что их инфраструктура безопасности была «очень современной» против 64% респондентов годом ранее. Это мотивирует организации совершенствовать свои системы защиты, которые должны противостоять не только внешним угрозам.

Внутренние угрозы

Защищать корпоративные ресурсы и ценную информацию необходимо также и от внутренних угроз. В частности, как свидетельствуют результаты исследования, которое провели Ponemon Institute и компания Fasoo, безалаберность сотрудников — главная причина утечек. Именно она — причина более половины инцидентов (56%). В 37% случаев утечка происходит в результате утери или кражи устройства. 35% инцидентов объясняется ошибкой третьей стороны. Лишь в 22% случаев конфиденциальная информация пропадает по вине злоумышленников, не связанных с компанией.

Нередко секреты попадают в руки сотрудников, которые не должны иметь к ним доступа. Неконтролируемое распространение конфиденциальной информации внутри компании наблюдается в 73% случаев. Зачастую организации просто не в курсе, где именно находятся наиболее чувствительные документы, и кто может получить к ним доступ. Свыше половины компаний разрешают использовать бесплатные сервисы для хранения и обмена файлами. В 77% компаний никогда не устраивали аудит того, как хранятся их конфиденциальные документы.

Интеграция и кооперация

В ближайшие пять лет потребность в адаптивных интегрированных решениях приведет к созданию масштабируемой, интегрированной архитектуре защиты от угроз. Такая архитектура «обнаружения и реагирования» сможет гораздо быстрее откликаться на известные и новые угрозы. В ее основе будет лежать платформа мониторинга с учетом контекста и непрерывно обновляемая для оценки угроз, корреляции локальных и глобальных данных, оптимизирующая средства защиты.

Именно возможности мониторинга должны обеспечить защиту от большего числа векторов атак и внутренних угроз. Кроме того, такая платформа может стать основой, на которой смогут работать все поставщики решений и в которую они смогут вносить свой вклад.

Чтобы лучше понять фактические и потенциальные преимущества этой архитектуры, рассмотрим шесть принципов интегрированной защиты.

Сделано с умом

1. Более широкая сетевая инфраструктура и архитектура информационной безопасности для борьбы с растущим объемом все более сложных угроз.

За последние 25 лет формула традиционной модели информационной безопасности звучала так: «вижу проблему, покупаю коробку». Но такие решения часто представляют собой набор технологий от разных поставщиков. Они не взаимодействуют друг с другом.

Интегрированная архитектура защиты от угроз — это платформа обнаружения и реагирования, которая предлагает больше возможностей и быстрее реагирует на угрозы, автоматически собирая больше данных. Такая платформа наблюдает за средой информационной безопасности и не только оповещает о подозрительных событиях и нарушениях политики, но и формирует четкую картину событий в сети.

Один в поле не воин

2. «Лучшие в своем классе» технологии ИБ в одиночку не могут справиться с текущей и будущей средой угроз. Они только усложняют сетевую инфраструктуру.

Организации инвестируют в «лучшие в своем классе» технологии обеспечения безопасности, но знают ли они, как эти решения работают на самом деле? Как показывает практика, многочисленные технологии обеспечения безопасности работают не так уж хорошо, как ожидалось, и последствия этого могут быть катастрофическими.

Иммунитет против скрытых угроз

3. Для анализа шифрованного трафика потребуется интегрированный механизм защиты от угроз, способный выявлять шифрованные данные о вредоносных действиях, перед которыми пасуют точечные продукты.

Объем шифрованного веб-трафика растет. И это усложняет отслеживание угроз. Решение состоит в получении более подробных сведений о том, что происходит на устройствах или в сетевых инфраструктурах. Встроенные системы безопасности помогут преодолеть эту проблему.

Вместе — сильнее

4. Для интегрированной архитектуры защиты от угроз крайне важны открытые API-интерфейсы.

Для сред с решениями разных поставщиков необходима общая платформа, которая обеспечивает мониторинг, контекст и возможности управления. Создание платформы интеграции может улучшить автоматизацию и повысить качество информации, предоставляемой продуктами для обеспечения ИБ.

Лучше меньше, да лучше

5. Для интегрированной архитектуры защиты от угроз требуется устанавливать и контролировать меньше оборудования и ПО.

Поставщики систем ИБ должны стремиться создавать максимально функциональные решения и предоставлять как можно больше возможностей на одной платформе. Это поможет упростить и дефрагментировать среду безопасности, которая оставляет слишком много возможностей для злоумышленников.

Отсекаем лишнее

6. Функции автоматизации и координации в интегрированной архитектуре защиты от угроз позволяют сократить время обнаружения, сдерживания и восстановления.

Снижение числа ложных срабатываний позволяет службам ИБ сосредоточиться на самом важном. Контекстуализация помогает оценить, требуют ли эти события немедленной реакции. Специалисты могут получать автоматизированные отчеты и более детальные данные системы аналитики.

В чем сила, брат?

Трудно переоценить важность внутриотраслевого сотрудничества. Оно необходимо не только для разработки будущей интегрированной архитектуры защиты от угроз, но и для отслеживания все более активных и подготовленных киберпреступников. Злоумышленники становятся опытнее в развертывании своих трудно обнаруживаемых решений…

Полезные советы

Какие же конкретные шаги стоит предпринять организациям для внедрения у себя практических методов ИБ?

- Учиться, и еще раз учиться. Обучение сотрудников — очень важная мера безопасности. Они должны уметь выявлять и предотвращать угрозы безопасности, например, попытки фишинга. Азбука безопасности — никогда не кликать на ссылках или почтовых вложениях, особенно, если письмо пришло от неизвестного отправителя. Почта и веб — два основных источника заражения.

По данным исследования Cisco, практически все организации (97%) проводят обучение информационной безопасности для своих сотрудников по крайней мере раз в год. - Для удаленного доступа к корпоративной сети нужно использовать как минимум двухфакторную аутентификацию.

- Не давайте пользователям прав локального администрирования. Злоумышленники часто пользуются тем, что у кого-то есть особые привилегии.

- Не забывайте про резервное копирование всех (не только критичных) данных и документов. Составьте план обеспечения непрерывности бизнес-процессов.

- Не забывайте про аудит использования привилегированных прав, включая административные и сервисные аккаунты.

- Важные данные в сети нужно выделять в отдельный сегмент и тщательно его мониторить.

- Выстроите технологически сильную защиту. Установите межсетевые экраны для защиты сети и веб-приложений.

- Разверните системы обнаружения и предотвращения вторжений (IPS/IDS), проверяющие входящий и исходящий трафик на возможные угрозы и атаки и пресекающие их.

- Используйте для защиты клиентских систем и сети усовершенствованные решения класса Advanced Malware Protection.

- Применяйте сканеры уязвимости.

- Не забывайте про мониторинг логов, сканирование веб-приложений и сети — в режиме 24×7.

- Используйте интеллектуальные решения безопасности для защиты от новейших угроз.

- Шифруйте сообщения электронной почты.

- Для защиты клиентских систем используйте решения с функциями поведенческого анализа.

- Проверяйте сетевые соединения на уровне хоста на предмет подозрительных коммуникаций.

- Контролируйте DNS-активность на уровне хоста.

По данным исследования, в первую тройку самых популярных средств защиты входят межсетевые экраны, DLP-системы и средства аутентификации. 52% компаний пользуются стандартизированными политиками безопасности.

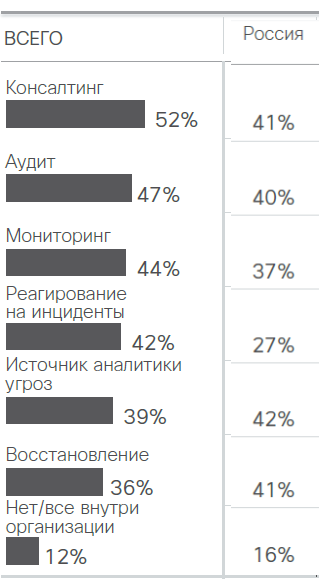

Организациям требуется помощь экспертов. Это подтверждает все более широкая практика привлечения сторонних компаний для проведения проверок и реагирования на инциденты. Точка зрения организаций на аутсорсинг постепенно меняется: крупные предприятия, в том числе и в России, гораздо чаще применяют его для аудита, рекомендаций и консультаций.

Какие услуги обеспечения безопасности выполняются сторонними организациями — в среднем по миру и в России.

Заключение

Поставщикам решений безопасности стоит учитывать влияние, которое активная совместная и непрерывная работа участников отрасли может оказывать на борьбу с киберпреступностью, пресекая возможности злоумышленников для получения доходов и снижая вероятность будущих атак.

Предприятиям следует еще больше изучать свою готовность к отражению атак, а специалистам по безопасности необходимо сдерживать растущие затраты на поддержку технологий и содержание персонала. Уверенность заказчиков в надежности своей «обороны» будет расти по мере развертывания инструментов, позволяющих не только обнаруживать угрозы, но и нейтрализовать последствия их влияния, а также получать сведения, необходимые для предотвращения внешних атак и внутренних инцидентов в будущем.