Добрый червь Hajime защищает устройства Интернета вещей

Вредоносный червь Mirai распространяется по сети и добавляет в свой ботнет новые устройства Интернета вещей. Но у него есть сильный противник — защитный червь Hajime. Впервые замеченный в октябре 2016 года, этот ботнет уже взял под защиту более 10 000 сетевых видеокамер, маршрутизаторов, телевизионных приставок и других приборов, подключенных к Интернету.

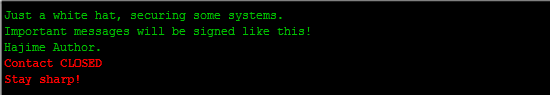

Каждые 10 минут Hajime выводит в терминале сообщение: «Просто этичный хакер, защищаем некоторые системы. Важные сообщения будут подписаны таким же образом, как это! Автор Hajime. Контакт ЗАКРЫТ. Будьте бдительны!»

В отличие от других ботнетов, Hajime не осуществляет DDoS-атак, не майнит биткоины и не делает никаких вредоносных действий на заражённом устройстве, если не считать сканирования сети в поисках других уязвимых девайсов, которые он тоже заражает с целью защиты. Сканируются порты TCP/23 (telnet) и TCP/5358 (WSDAPI). После заражения червь блокирует четыре порта, которые используются для распространения Mirai и других подобных зловредов: это TCP/23 (telnet), TCP/7547 (TR-069), TCP/5555 (TR-069) и TCP/5358 (WSDAPI).

Hajime использует для заражения тот же список из 61 комбинаций стандартных логинов и паролей, что и Mirai (плюс две дополнительные комбинации: root/5up и Admin/5up для маршрутизаторов и точек доступа Atheros). В общем, это близнецы-братья, только один из них находится на тёмной стороне, а другой — на светлой.

Похожие «добрые» зловреды встречались и раньше. Например, в 2015 году компания Symantec описывала Wifatch, вирус для Linux-систем, который действовал подобным образом.

Инициативу авторов подобных программ можно приветствовать, но не стоит обольщаться: их эффект лишь временный. Зловред хранится в памяти устройства, а после перезагрузки оно снова возвращается в незащищённое состояние, если владелец не позаботился о смене пароля. Со стандартным паролем и открытым для всего мира Telnet устройство всё так же готово для установки Mirai, пишет Symantec.

Несколько дней назад специалисты компании Radware опубликовали технический анализ Hajime. Они делают вывод, что автор — очень квалифицированный программист, который потратил на создание этой программы много времени. Это не какая-то простая поделка. Один простой пример: в отличие от Mirai, этот червь при попытке заражения устройства не перебирает логины и пароли тупо по списку, а считывает текст в форме авторизации на экране, чтобы определить производителя устройства —, а уже затем использует стандартные пароли конкретно для этого производителя. Так, при атаке маршрутизатора MikroTik он пытается авторизоваться с именем пользователя «admin» и пустым паролем. Именно такая комбинация по умолчанию указана в документации MikroTik.

Далее, Hajime распространяется через торренты. Для передачи команд и обновлений программы используется протокол uTP BitTorrent — это тоже выгодно отличает его от Mirai и тому подобных ботнетов. К тому же это надёжно защищает Hajime от блокировки. Загрузчик Hajime может загружать код с другого узла в ботнете — не с того, с которого произведено инфицирование. Кроме того, Hajime шифрует коммуникации между своими узлами, подписывая их приватными и открытыми ключами. Коммуникации осуществляются по порту UDP/1457 и ещё одному порту со случайным номером более 1024 для TCP.

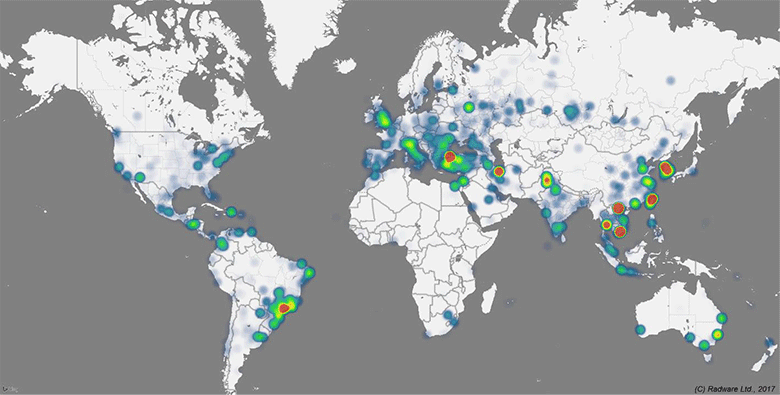

География заражений Hajime

Учитывая всё вышесказанное, это явно программа более высокого уровня. Радует, что этичные хакеры (white hat) по своей квалификации превосходят неэтичных (black hat).

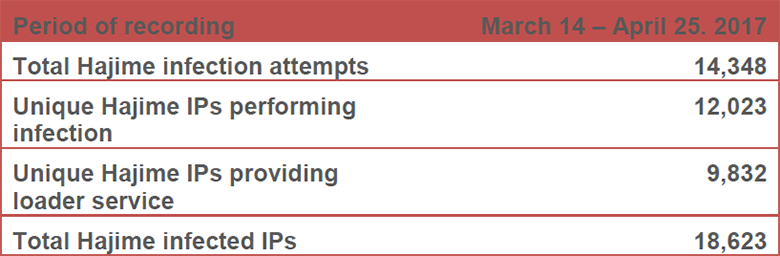

Правда, в октябре 2016 года специалисты Rapidity Networks обнаружили уязвимость в реализации прооткола шифрования Hajime, но к настоящему моменту анонимный автор программы закрыл эту уязвимость. Сейчас червь продолжает активно распространяться среди устройств Интернета вещей. Специалисты Radware установили ловушку (honeypot), чтобы изучить коммуникации в ботнете. За пять недель работы ханипота зарегистрировано 14 348 попыток заражения Hajime с 12 023 уникальных IP-адресов. Это говорит о немалом масштабе распространения ботнета, хотя приблизительную оценку размера армии ботов пока дать сложно. Но Hajime сгенерировал 50% активности всех ботнетов IoT, зафиксированных на ханипоте за отчётный период.

Из других интересных особенностей Hajime — использование бэкдора в бэкдоре кабельных модемов ARRIS; динамическая генерация загрузчика по hex-строкам на основе вручную написанных ассемблерных программ, оптимизированных для каждой платформы.

Специалисты по безопасности говорят, что «добрые» намерения хакера в любой момент могут измениться на недобрые. Достаточно выкатить одно обновление для Hajime — оно быстро распространится по торрент-сети, и все десятки или сотни тысяч ботов могут тут же начать, например, DDoS-атаку. Судя по качеству программного обеспечения, Hajime вполне может распространиться очень широко и обогнать Mirai по количеству ботов. И не будет ничего удивительного, если он превратится во вредоносный инструмент через год-два.

Хэши бинарников и файлов Hajime складываются в репозиторий Github. С 28 января по 5 марта основной бинарник обновлялся шесть раз.