[Из песочницы] Разбираем методы проксирования на основе HAProxy

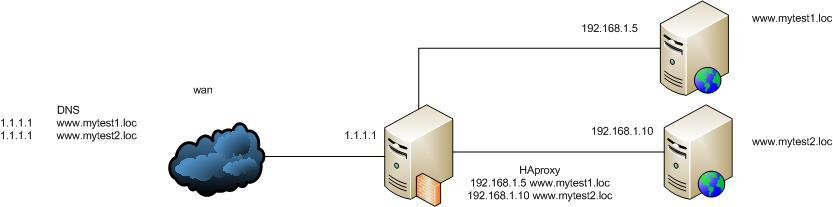

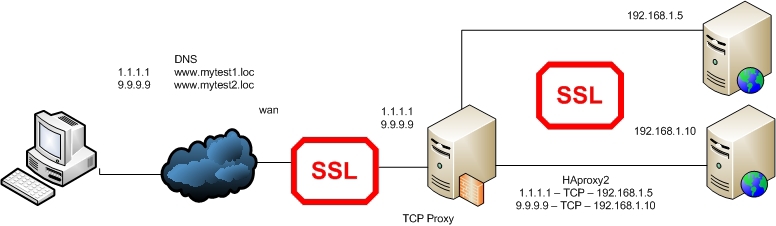

Недавно пришлось разбираться с проксированием доступа к веб-серверам с помощью HAProxy. Основная проблема оказалась в шифрованном доступе. Кому интересна эта тема, добро пожаловать под кат.Есть в нашей компании ряд веб-серверов. Для экономии адресов доступ к ним организован через HAProxy. Примерно вот так:

При этом конфигурация самого HAProxy крайне простая (пример №1):

frontend http_frontendbind *:80mode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1acl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

backend mytest1_webmode httpcookie SERVERID insert indirect nocacheserver mytestweb1 192.168.1.5:80 check cookie mytestweb1

backend mytest2_webmode httpcookie SERVERID insert indirect nocacheserver mytestweb2 192.168.1.10:80 check cookie mytestweb2

Здесь и далее я буду приводить не полные примеры конфиг-файла, а только интересующие нас куски.

Предельно просто — слушаем 80 порт и разбираем весь входящий траффик. Если запрашивается mytest1.loc, то он попадает в access-list is_mytest1, в этом случае используется бэкенд mytest1_web, в котором мы перенаправляем траффик на внутренний хост 192.168.1.5, где у нас и находится данный сайт. Аналогично и для mytest2.loc. Все предельно просто и при этом мы экономим реальные IP адреса.

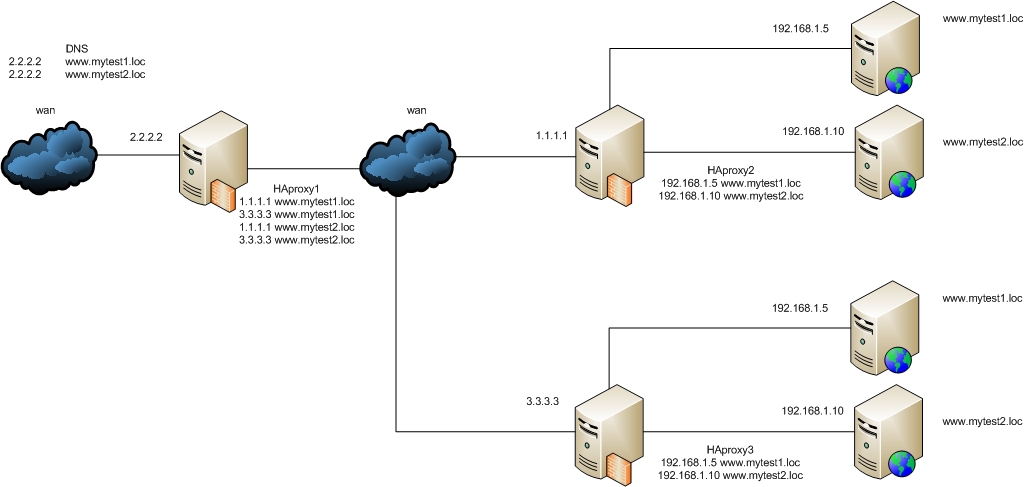

Встал вопрос отказоустойчивости, тем более что в соседнем городе у нас тоже есть сервера, где мы можем поднять данные веб-сайты. Ну и есть виртуалка с линуксом в облаке Amazon, которая делает тоже самое, но для сайтов, расположенных в облаке. Можем ли мы использовать 2 HAProxy подряд? Поднимаем примерно такую тестовую схему и смотрим:

Конфигурации HAProxy2 и HAProxy3 не изменились, однако в HAProxy1 добавился параметр балансировки (пример №2):

frontend http_frontendbind *:80mode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1acl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

backend mytest1_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver HAProxy1 1.1.1.1:80 check cookie haproxy1_1server HAProxy2 3.3.3.3:80 check cookie haproxy2_1

backend mytest2_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver HAProxy1 1.1.1.1:80 check cookie haproxy1_3server HAProxy2 3.3.3.3:80 check cookie haproxy2_3

Все отлично заработало. Казалось бы, можно радоваться, но тут сайты решено было переделать под работу через SSL. И начались проблемы.

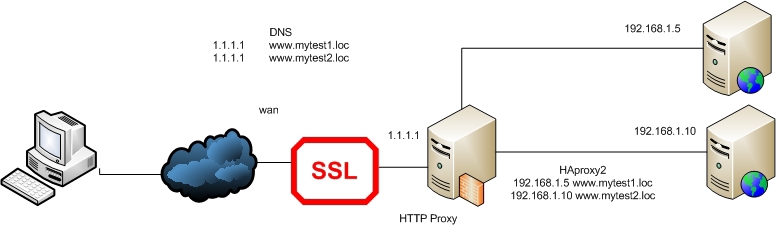

Вернемся к началу и рассмотрим все с начала. Первое допущение — нам не нужно шифровать траффик между прокси-сервером и самим сайтом. Второе — нам не нужно заботиться о привязке сертификата к сайту, то есть у нас везде используются самоподписанные сертификаты.

Что нам нужно сделать? Сгенерировать и установить на нашем HAProxy сервере самоподписанный сертификат, тогда клиент, обращаясь на сайт, будет попадать на наш прокси-сервер, брать его сертификат, устанавливать защищенное соединение с сервером и дальше перенаправляться на веб-сайт. Причем для всех сайтов, находящихся за прокси-сервером, будет использоваться один сертификат.

Итак, приступим. Генерируем:

openssl req -new -x509 -nodes -out server.crt -keyout server.key

Записываем в один файл:

cat server.key > /etc/ssl/mytest.loc.pemcat server.crt >> /etc/ssl/mytest.loc.pem

И редактируем конфигурацию HAProxy (пример №3):

frontend http_frontendbind *:80mode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1acl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

backend mytest1_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver mytestweb1 192.168.1.5:80 check cookie mytestweb1

backend mytest2_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver mytestweb2 192.168.1.10:80 check cookie mytestweb2

frontend https_frontendbind *:443 ssl crt /etc/ssl/mytest.loc.pemmode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1acl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

Кстати, проверять конфигурацию перед перезапуском — это очень полезная привычка:

haproxy -c -f /etc/haproxy/haproxy.cfgConfiguration file is valid

Проверяем и видим, что все отлично работает.

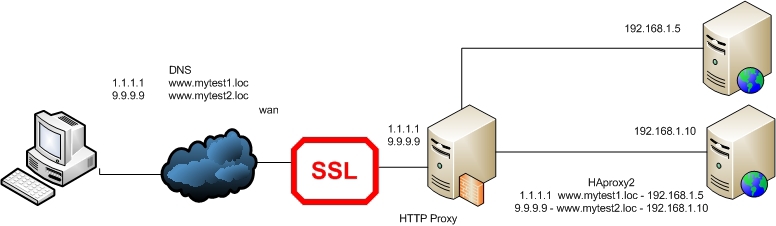

Что ж, а теперь возьмем случай, когда на каждом сайте свой сертификат, причем не самоподписанный, а купленный. И в нем есть строгая привязка к имени сайта. В этом случае мы можем решить вопрос двумя способами: разместить сертификаты для сайтов на HAProxy сервере или проксировать TCP вместо HTTP. Но в обоих случаях мы не сможем обойтись одним IP адресом для двух наших сайтов.

Рассмотрим первый случай:

Все отличие данного случая от предыдущего (с самоподписанными сертификатами) только в том, что здесь нам придется слушать отдельные интерфейсы и выдавать сертификат в зависимости от интерфейса (пример №4):

frontend http_frontendbind *:80mode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1acl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

backend mytest1_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver mytestweb1 192.168.1.5:80 check cookie mytestweb1

backend mytest2_webmode httpbalance roundrobincookie SERVERID insert indirect nocacheserver mytestweb2 192.168.1.10:80 check cookie mytestweb2

frontend https_frontend_site1bind 1.1.1.1:443 ssl crt /etc/ssl/mytest.loc1.pemmode httpoption httpcloseacl is_mytest1 hdr_end (host) -i mytest1.locuse_backend mytest1_web if is_mytest1

frontend https_frontend_site2bind 9.9.9.9:443 ssl crt /etc/ssl/mytest.loc2.pemmode httpoption httpcloseacl is_mytest2 hdr_end (host) -i mytest2.locuse_backend mytest2_web if is_mytest2

Вроде все понятно, если траффик пришел на интерфейс с адресом 1.1.1.1, значит, клиент запрашивает сайт mytest1.loc. Значит, мы выдаем ему сертификат этого сайта и дальше проксируем на backend mytest1_web.

Во-втором случае мы пробрасываем полностью весь TCP-траффик, который пришел к нам на 443 порт. Это стоит сделать, например, тогда, когда вы по каким-либо причинам не хотите, чтоб сертификаты сайтов хранились на прокси сервере. Или, например, не доверяете внутренней сети между прокси и веб серверами.

Конфигурация HAProxy будет примерно следующая (пример №5):

frontend mytest1_frontendbind 1.1.1.1:443mode tcpuse_backend mytest1_webssl

backend mytest1_websslmode tcpoption ssl-hello-chkserver mytestweb 192.168.1.5:443

frontend mytest2_frontendbind 9.9.9.9:443mode tcpuse_backend mytest2_webssl

backend mytest2_websslmode tcpoption ssl-hello-chkserver mytestweb 192.168.1.10:443

Вроде вполне понятная конфигурация. Наверно, стоит сказать, что поскольку мы прокидываем весь TCP траффик, мы не можем анализировать его, и поэтому наличие любых access-lists в frontend части будет выдавать ошибку.

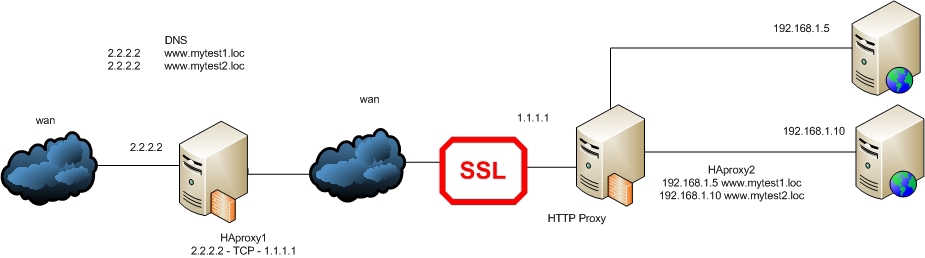

Настало время вернуться к нашей задаче с разделением web сайтов по разным городам. Для начала рассмотрим более простой случай:

Поскольку между HAProxy1 и HAProxy2 у нас интернет, то даже при использовании самоподписанных сертификатов мы не можем использовать HTTP PROXY MODE на HAProxy1, иначе теряется весь смысл в шифровании такого соединения. Будем использовать на HAProxy1 tcp mode, а на HAProxy2 http mode.

Конфигурация для HAProxy1 (пример №6):

frontend https_frontendbind *:443mode tcpuse_backend https_web

backend https_webmode tcpoption ssl-hello-chkserver haproxy2 1.1.1.1:443

Конфигурация для HAProxy2 будет идентична конфигурации в примере №3ю

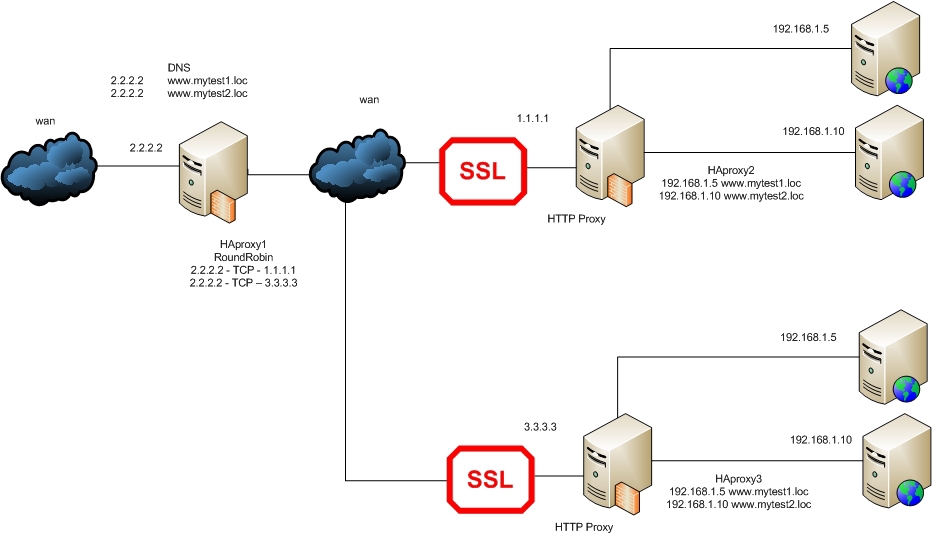

Настало время добавить вторую часть серверов:

Конфигурация для HAProxy1 (пример №7):

frontend https_frontendbind *:443mode tcpuse_backend https_web

backend https_webmode tcpbalance roundrobinoption ssl-hello-chkserver haproxy2 1.1.1.1:443 checkserver haproxy3 3.3.3.3:443 check

Все отличие данного примера от предыдущего — наличие балансировки и отказоустойчивости между HAProxy2 и HAProxy3, которые по нашему условию должны находиться в разных городах.

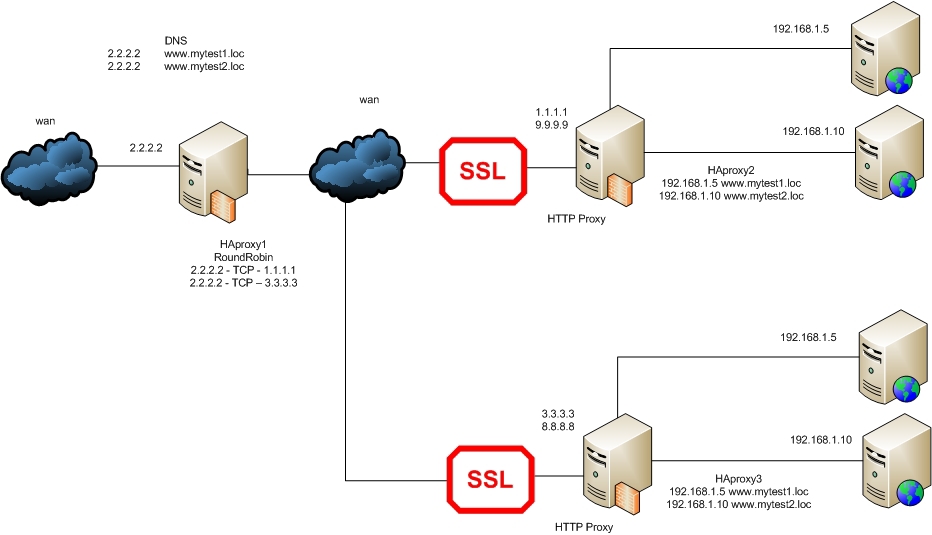

Что ж, последний пример будет в случае наличия несамоподписанных сертификатов. Предположим, что они установлены на HAProxy серверах — как в примере №4:

Конфигурация для HAProxy1 будет как в предыдущем примере, а для HAProxy2 — как в примере №4. Такая же для HAProxy3 с небольшими изменениями реальных адресов, а frontend части.

Также стоит сказать, что можно все 3 HAProxy сервера настроить в TCP MODE — и это тоже будет работоспособное решение.

Ну и напоследок хотелось бы сказать: если кто-то знает какие-то принципиально отличающиеся решения для данной задачи, буду признателен, если вы поделитесь ими.